A equipe do Cisco Talos informou que o Ghost CMS está vulnerável a uma falha crítica que pode permitir o uso malicioso do software.

O Ghost é um CMS gratuito e de código aberto para criar sites, publicar conteúdo e enviar boletins informativos, usado como uma alternativa mais rápida e simples ao WordPress.

De acordo com a BuiltWith, o Ghost é usado por aproximadamente 126 mil sites, com a maioria deles baseados nos Estados Unidos, Reino Unido e Alemanha.

Agora, uma vulnerabilidade crítica no sistema de assinatura de boletim informativo do Ghost CMS pode permitir que usuários externos criem boletins informativos ou modifiquem os existentes para que contenham JavaScript malicioso.

Ghost CMS está vulnerável a uma falha crítica

Sim. O Ghost CMS está vulnerável a uma falha crítica de desvio de autenticação que pode permitir o uso malicioso do software. Tal ação pode permitir que agentes de ameaças realizem ataques de phishing em larga escala a partir de sites normalmente inofensivos.

Além disso, foi demonstrado que a injeção de JavaScript permite vulnerabilidades XSS que podem permitir que agentes de ameaças obtenham acesso total a um site.

A equipe do Cisco Talos descobriu a falha de bypass de autenticação em outubro de 2022, que eles testaram e confirmaram o impacto da versão 5.9.4 do Ghost. No entanto, provavelmente afeta mais versões antes e depois dele.

A falha é rastreada como CVE-2022-41654 e tem uma pontuação de gravidade CVSS v3 de 9,6, classificando-a como crítica.

Os assinantes da newsletter (membros) são usuários externos sem privilégios especiais no site, portanto, eles só precisam fornecer um endereço de e-mail e se tornarem membros sem a aprovação do administrador.

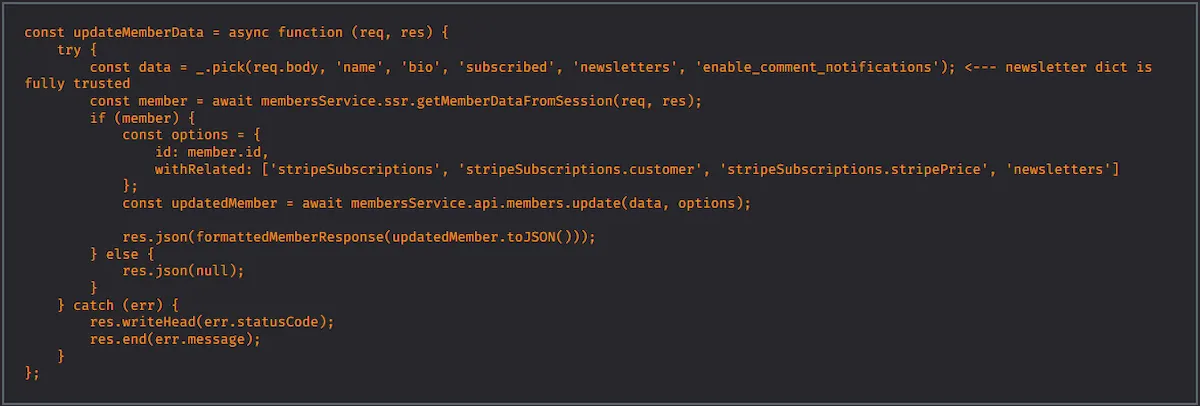

No entanto, o Cisco Talos descobriu que uma API exposta com uma inclusão incorreta do relacionamento “newsletter” poderia dar aos assinantes acesso a esse subsistema, permitindo-lhes modificar ou criar newsletters.

Isso inclui o boletim informativo padrão de todo o sistema no qual todos os membros são inscritos por padrão, essencialmente dando aos invasores o poder de enviar qualquer conteúdo que desejarem a todos os assinantes.

Um segundo problema decorrente da mesma falha é a capacidade de injetar JavaScript no boletim informativo, o que o Ghost permite por padrão, assumindo que apenas administradores podem acessar essa poderosa função.

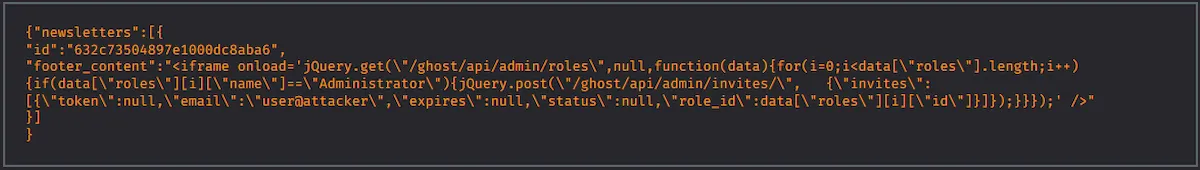

Por exemplo, a equipe do Cisco Talos aproveitou essa falha para injetar um objeto XSS (cross-site scripting) para criar uma conta de administrador, acionado quando o administrador tenta editar o boletim informativo padrão.

Juntamente com a falha acima, os pesquisadores do Talos também descobriram o CVE-2022-41697, uma vulnerabilidade de enumeração de usuário de gravidade média na funcionalidade de login do Ghost, permitindo que um invasor verifique se um endereço de e-mail está associado a um usuário no site.

As duas vulnerabilidades foram corrigidas pelo Ghost na versão mais recente do CMS, portanto, recomenda-se que todos os administradores de sites criados no Ghost apliquem a atualização de segurança disponível o mais rápido possível.