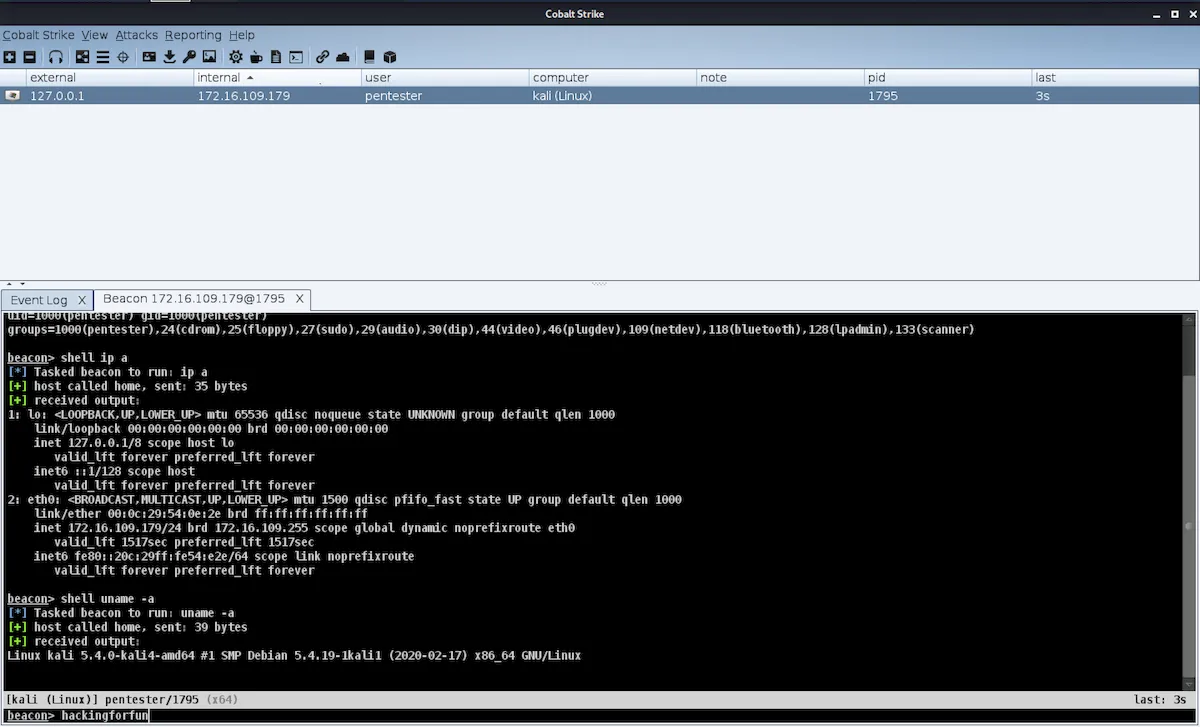

Segundo informações de pesquisadores de segurança, o porte de Cobalt Strike de código aberto Geacon está sendo usado em ataques ao macOS.

Sim. O Geacon, uma implementação baseada em Go do beacon do amplamente utilizado conjunto de testes de penetração Cobalt Strike, está sendo usado cada vez mais para atingir dispositivos macOS.

Geacon está sendo usado em ataques ao macOS

Tanto o Geacon quanto o Cobalt Strike são utilitários que as organizações legítimas usam para simular ataques contra suas redes e melhorar as defesas, mas os agentes de ameaças também contam com eles para ataques.

No caso do Cobalt Strike, os agentes de ameaças têm abusado dele para comprometer os sistemas Windows há anos, com a indústria de infosec fazendo um esforço contínuo para combatê-lo.

Os pesquisadores de segurança do SentinelOne que monitoram a atividade do Geacon em estado natural notaram um aumento no número de cargas úteis no VirusTotal recentemente.

Embora alguns deles mostrassem sinais de fazer parte de uma operação de equipe vermelha, outros tinham características de ataques maliciosos.

Quando o Geacon apareceu pela primeira vez no GitHub como uma porta promissora para o Cobalt Strike que poderia funcionar no macOS, os hackers pareciam prestar pouca atenção a ele.

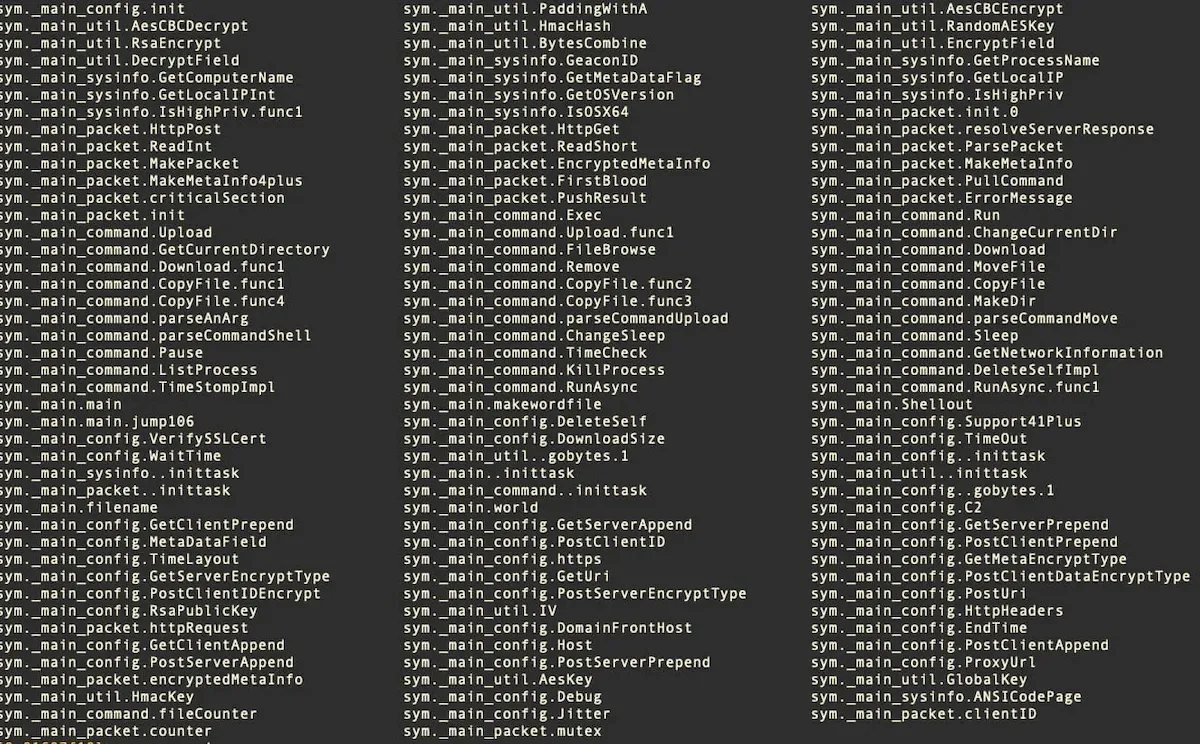

No entanto, o SentinelOne relata que isso mudou em abril, depois que desenvolvedores chineses anônimos publicaram no GitHub dois forks do Geacon: Geacon Plus – gratuito e disponível publicamente, e a versão paga privada, Geacon Pro.

Dados históricos do Virus Total indicam que as cargas úteis do Mach-O para a variante gratuita do fork estão em desenvolvimento desde novembro de 2022.

Agora, o fork Geacon foi adicionado ao ‘404 Starlink project‘, um repositório GitHub público dedicado a ferramentas de teste de caneta de equipe vermelha mantidas pelo Laboratório Zhizhi Chuangyu desde 2020.

Essa inclusão ajudou a aumentar a popularidade do fork Geacon e parece ter chamado a atenção de usuários mal-intencionados.

O SentinelOne encontrou dois casos de implantação maliciosa do Geacon em dois envios do VirusTotal ocorridos em 5 e 11 de abril.

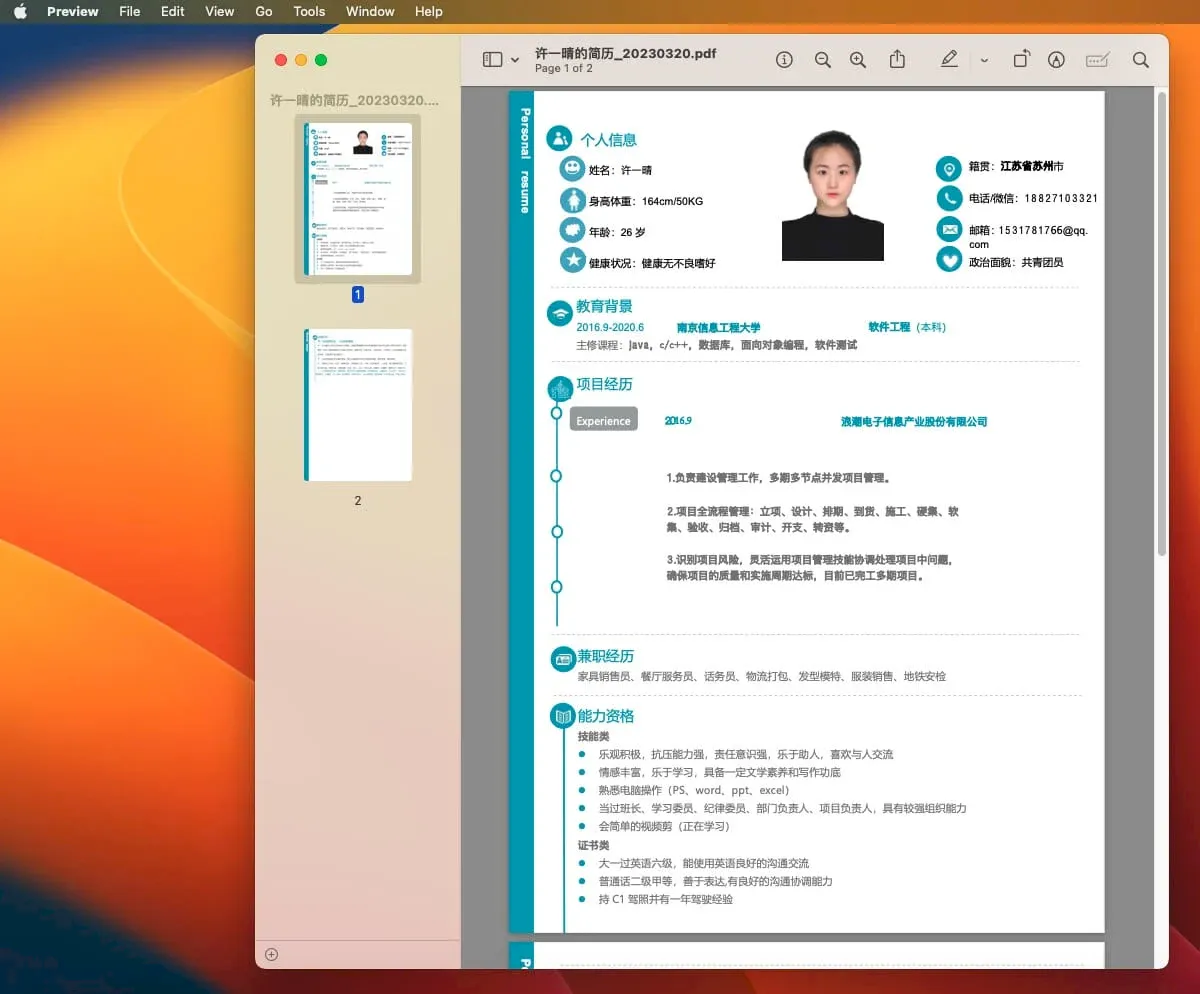

O primeiro é um arquivo de applet AppleScript chamado “Xu Yiqing’s Resume_20230320.app”, que é projetado para confirmar que ele roda em um sistema macOS antes de buscar uma carga não assinada ‘Geacon Plus’ de um servidor de comando e controle (C2) com um Endereço de IP.

Os pesquisadores observam que o endereço C2 específico (47.92.123.17) foi previamente associado a ataques Cobalt Strike em máquinas Windows.

Antes de iniciar sua “atividade de sinalização”, a carga útil exibe um arquivo PDF de isca para a vítima – um currículo para um indivíduo chamado Xy Yiqing.

A carga útil Geacon suporta comunicações de rede, criptografia e descriptografia de dados, pode baixar cargas adicionais e exfiltrar dados do sistema comprometido.

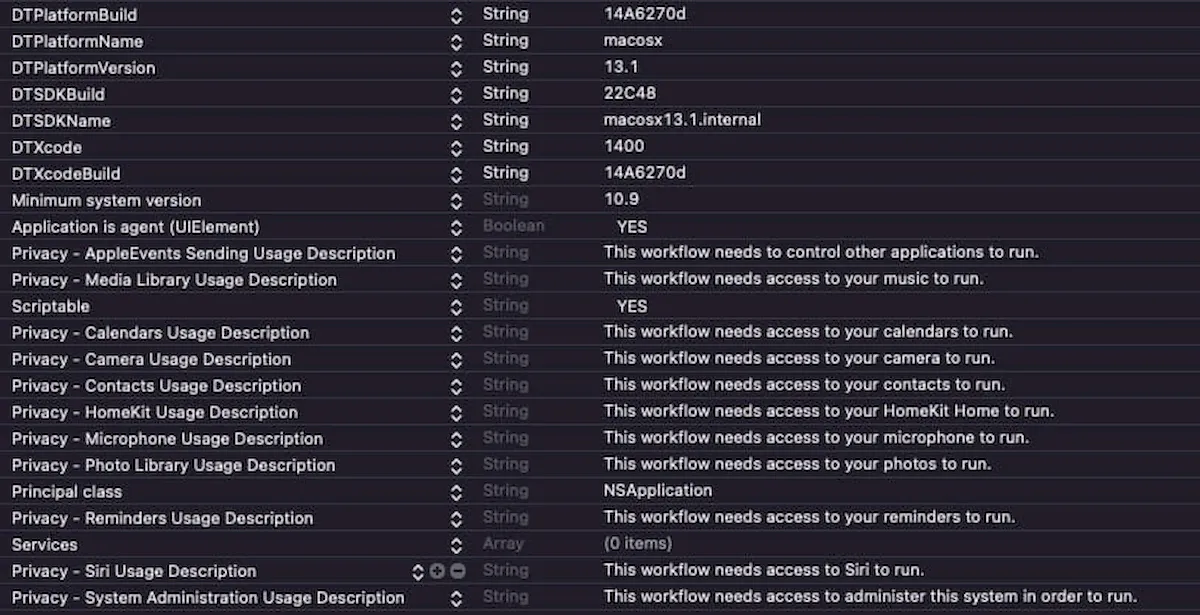

A segunda carga útil é SecureLink.app e SecureLink_Client, uma versão trojanizada do aplicativo SecureLink usada para suporte remoto seguro, que carrega uma cópia do ‘Geacon Pro.’

Nesse caso, o binário visa apenas sistemas Mac baseados em Intel, versões OS X 10.9 (Mavericks) e posteriores.

Ao iniciar, o aplicativo solicita acesso à câmera, microfone, contatos, fotos, lembretes e até privilégios de administrador do computador, que normalmente são protegidos pela estrutura de privacidade Transparência, Consentimento e Controle (TCC) da Apple.

Embora sejam permissões extremamente arriscadas, o tipo de aplicativo mascarado é tal que a suspeita do usuário pode ser amenizada, enganando-o para que atenda à solicitação do aplicativo.

Nesse caso, o endereço IP do servidor C2 (13.230.229.15) com o qual Geacon se comunica é baseado no Japão e o VirusTotal o conectou a operações anteriores do Cobalt Strike.

Embora o SentinelOne concorde que algumas das atividades observadas do Geacon provavelmente estão ligadas a operações legítimas da equipe vermelha, há uma boa chance de que adversários reais “farão uso do público e possivelmente até dos garfos privados do Geacon”.

Apoiando esta conclusão está o aumento do número de amostras Geacon vistas nos últimos meses, às quais as equipes de segurança devem reagir com a implementação de defesas adequadas.

O SentinelOne forneceu uma lista de indicadores de comprometimento (IoCs) que as empresas podem usar para criar proteções adequadas contra a ameaça Geacon.