Segundo Analistas da Trellix, a ferramenta MrAgent automatiza ataques VMware ESXi para a RansomHouse, uma operação de ransomware.

RansomHouse é uma operação de ransomware como serviço (RaaS) que surgiu em dezembro de 2021 e usa táticas de dupla extorsão. Em maio de 2022, a operação criou uma página dedicada à extorsão de vítimas na dark web.

Agora, a RansomHouse criou uma nova ferramenta chamada ‘MrAgent’ que automatiza a implantação de seu criptografador de dados em vários hipervisores VMware ESXi.

Ferramenta MrAgent automatiza ataques VMware ESXi para a RansomHouse

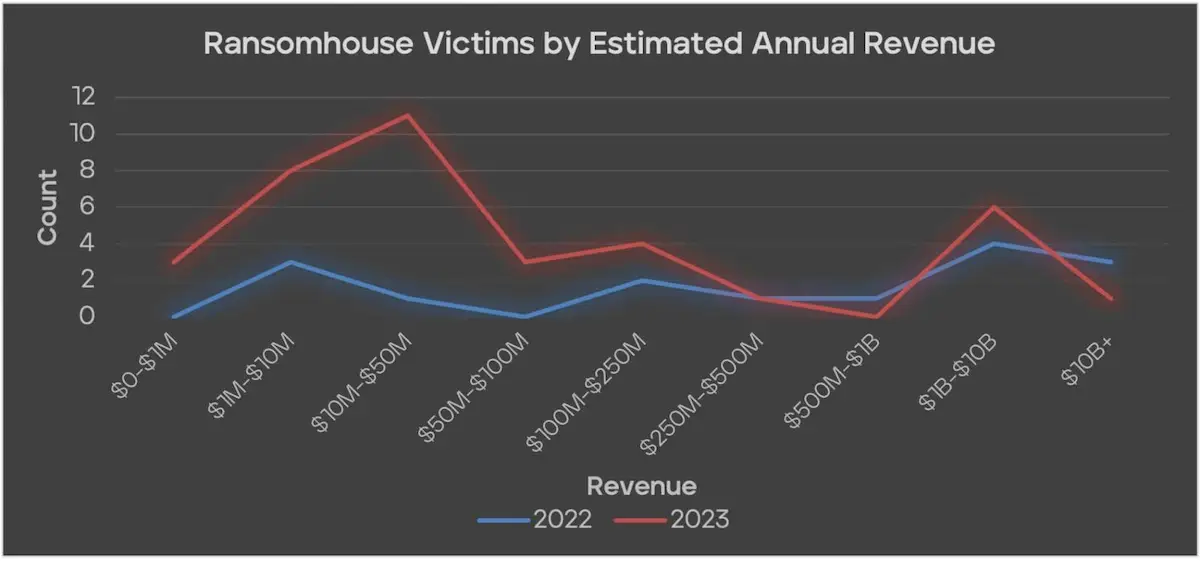

Embora a gangue RansomHouse não fosse tão ativa quanto grupos mais infames como LockBit, ALPHV/Blackcat, Play ou Clop, a Trellix relata que teve como alvo organizações de grande porte durante o ano passado.

Os grupos de ransomware têm como alvo os servidores ESXi porque implantam e atendem computadores virtuais que normalmente contêm dados valiosos que podem ser usados no processo de extorsão subsequente.

Além disso, os servidores ESXi geralmente executam aplicativos e serviços críticos para empresas, incluindo bancos de dados e servidores de e-mail, de modo que a interrupção operacional causada pelo ataque de ransomware é maximizada.

Analistas da Trellix, em colaboração com a Northwave, detectaram um novo binário usado em ataques RansomHouse que parece ter sido projetado especificamente para agilizar os ataques de gangues em sistemas ESXi.

A amostra foi descoberta pela primeira vez pelo pesquisador Florian Roth, enquanto o MalwareHunterTeam foi o primeiro a twittar sobre ela em setembro de 2023.

A principal função do MrAgent é identificar o sistema host, desligar seu firewall e, em seguida, automatizar o processo de implantação de ransomware em vários hipervisores simultaneamente, comprometendo todas as VMs gerenciadas.

A ferramenta oferece suporte a configurações personalizadas para implantação de ransomware recebidas diretamente do servidor de comando e controle (C2).

Essas configurações incluem definir senhas no hipervisor, configurar o comando encrypter e seus argumentos, agendar um evento de criptografia e alterar a mensagem de boas-vindas exibida no monitor do hipervisor (para exibir um aviso de resgate).

MrAgent também pode executar comandos locais no hipervisor recebidos do C2 novamente para excluir arquivos, descartar sessões SSH ativas para evitar interferência durante o processo de criptografia e enviar de volta informações sobre as VMs em execução.

Ao desabilitar o firewall e potencialmente descartar sessões SSH não-root, o MrAgent minimiza as chances de detecção e intervenção por parte dos administradores e, ao mesmo tempo, aumenta o impacto do ataque, visando todas as VMs acessíveis de uma só vez.

A Trellix diz que detectou uma versão do MrAgent para Windows, que mantém a mesma funcionalidade principal, mas apresenta adaptações específicas do sistema operacional, como o uso do PowerShell para determinadas tarefas.

O uso da ferramenta MrAgent em diferentes plataformas mostra a intenção da RansomHouse de ampliar a aplicabilidade da ferramenta e maximizar o impacto de suas campanhas quando o alvo usa sistemas Windows e Linux.

“Os esforços para (ainda) automatizar as etapas que, de outra forma, seriam frequentemente executadas manualmente, mostram tanto o interesse quanto a disposição do afiliado atacante em atingir grandes redes”, diz Trellix no relatório.

As implicações de segurança de ferramentas como o MrAgent são graves, pelo que os defensores devem implementar medidas de segurança abrangentes e robustas, incluindo atualizações regulares de software, fortes controlos de acesso, monitorização de rede e registos para se defenderem contra tais ameaças.