Segundo a Wordfence e PatchStack, um falso aviso de segurança do WordPress empurra plugin malicioso para sites que usam esse CMS.

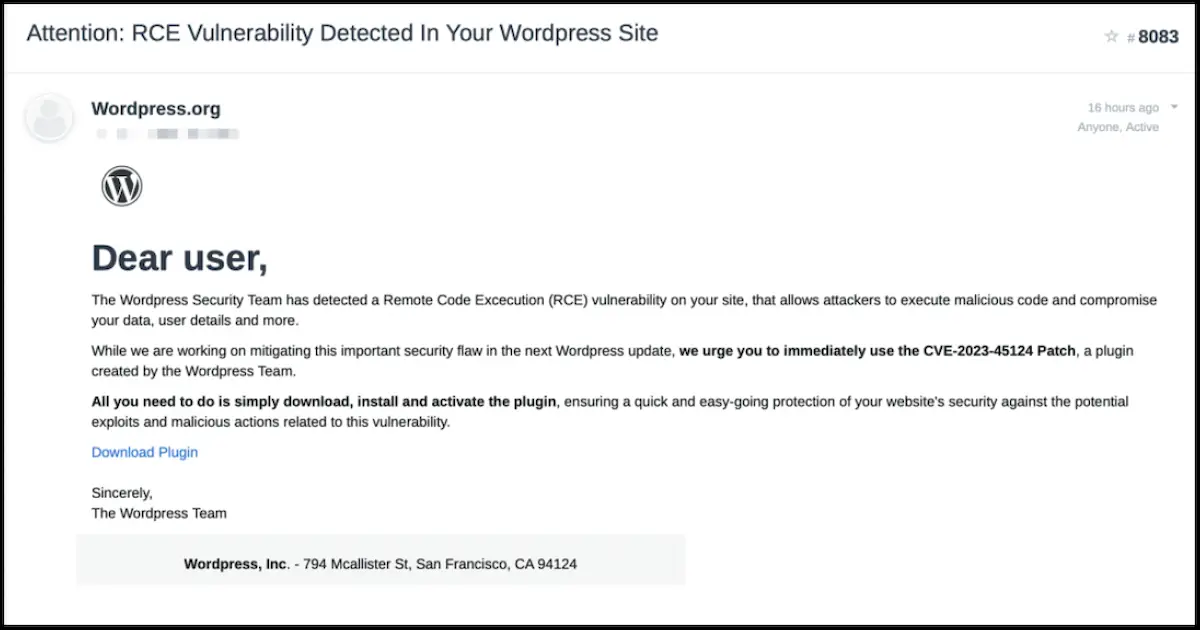

Os administradores do WordPress estão recebendo falsos avisos de segurança do WordPress por e-mail sobre uma vulnerabilidade fictícia rastreada como CVE-2023-45124, mas na verdade, o objetivo é infectar sites com um plugin malicioso.

A campanha foi capturada e relatada por especialistas em segurança WordPress da Wordfence e PatchStack, que publicaram alertas em seus sites para aumentar a conscientização.

Falso aviso de segurança do WordPress empurra plugin malicioso

Os e-mails fingem ser do WordPress, alertando que uma nova falha crítica de execução remota de código (RCE) na plataforma foi detectada no site do administrador, instando-os a baixar e instalar um plugin que supostamente resolve o problema de segurança.

Clicar no botão ‘Baixar plug-in’ do e-mail leva a vítima a uma página de destino falsa em ‘en-gb-wordpress[.]org’ que parece idêntica ao site legítimo ‘wordpress.com’.

A entrada para o plug-in falso mostra uma contagem de downloads provavelmente inflada de 500.000, junto com várias análises falsas de usuários explicando como o patch restaurou o site comprometido e os ajudou a impedir ataques de hackers.

A grande maioria das avaliações dos usuários são avaliações de cinco estrelas, mas avaliações de quatro, três e uma estrela são incluídas para torná-las mais realistas.

Após a instalação, o plug-in cria um usuário administrador oculto chamado ‘

wpsecuritypatch‘ e envia informações sobre a vítima para o servidor de comando e controle dos invasores (C2) em ‘wpgate[.]zip.’Em seguida, o plug-in baixa uma carga backdoor codificada em base64 do C2 e a salva como ‘wp-autoload.php’ no webroot do site.

O backdoor possui recursos de gerenciamento de arquivos, um cliente SQL, um console PHP e um terminal de linha de comando e exibe informações detalhadas sobre o ambiente do servidor para os invasores.

O plugin malicioso se esconde na lista de plugins instalados, portanto, é necessária uma pesquisa manual no diretório raiz do site para removê-lo.

Neste momento, o objetivo operacional do plugin permanece desconhecido.

No entanto, PatchStack especula que pode ser usado para injetar anúncios em sites comprometidos, redirecionar visitantes, roubar informações confidenciais ou até mesmo chantagear proprietários, ameaçando vazar o conteúdo do banco de dados de seus sites.