Aproveitando-se do atual conflito entre Israel e os terroristas do Hamas, um falso app RedAlert instala spyware no Android.

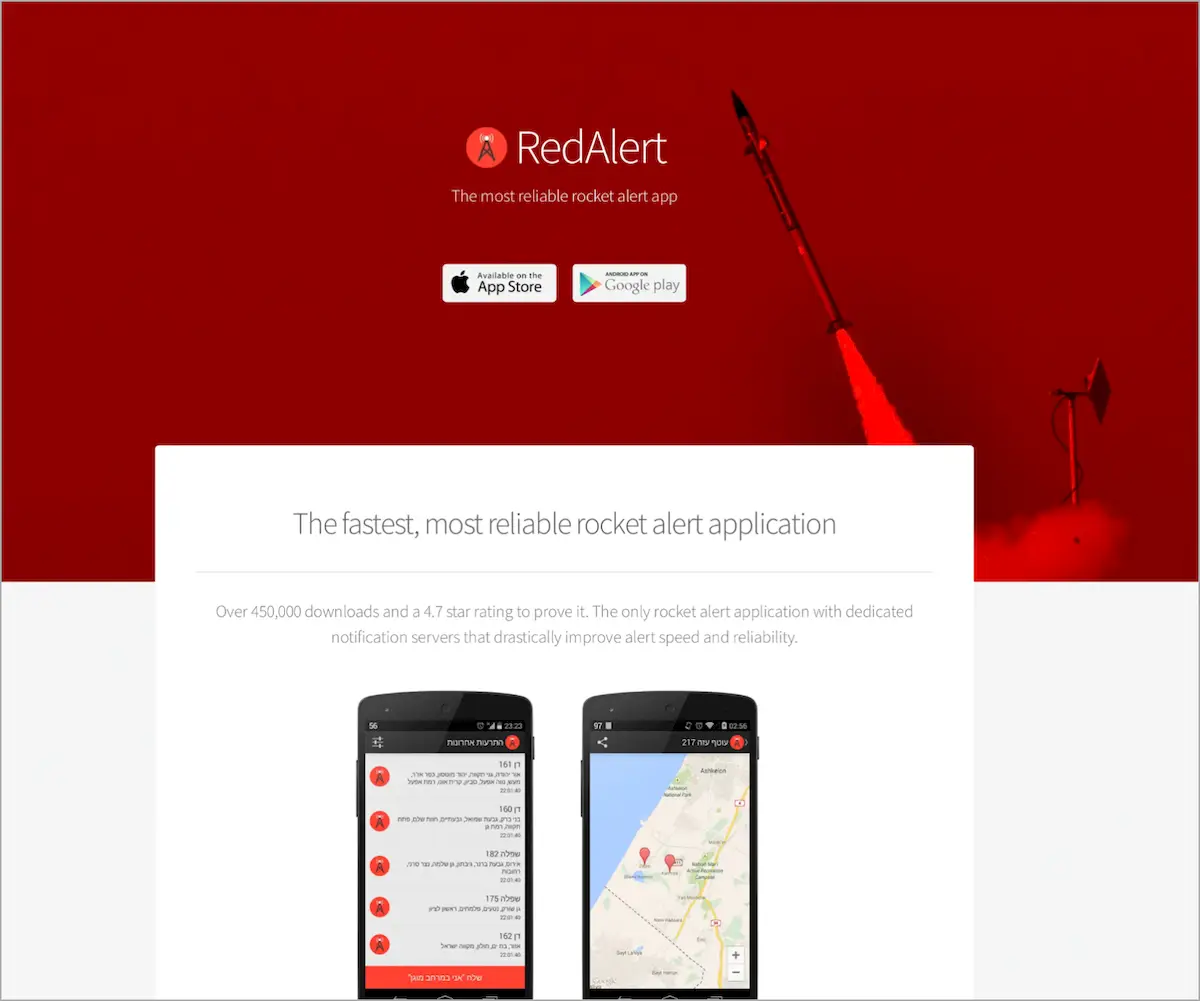

RedAlert – Rocket Alerts é um aplicativo legítimo de código aberto usado por cidadãos israelenses para receber notificações sobre a chegada de foguetes direcionados ao país. O aplicativo é muito popular, com mais de um milhão de downloads no Google Play.

Desde que os terroristas do Hamas lançaram o seu ataque no Sul de Israel na semana passada, envolvendo milhares de foguetes, o interesse na aplicação explodiu à medida que as pessoas procuravam avisos oportunos sobre ataques aéreos na sua área.

Agora, os usuários israelenses do Android são alvo de uma versão maliciosa do aplicativo ‘RedAlert – Rocket Alerts’ que, embora ofereça a funcionalidade prometida, atua como spyware em segundo plano.

Falso app RedAlert instala spyware no Android

De acordo com a Cloudflare, hackers de motivação e origem desconhecidas estão aproveitando o elevado interesse no aplicativo e o medo de ataques para distribuir uma versão falsa que instala spyware.

Esta versão maliciosa está sendo distribuída a partir do site “redalerts[.]me”, que foi criado em 12 de outubro de 2023 e inclui dois botões para baixar o aplicativo para as plataformas iOS e Android.

O download do iOS redireciona o usuário para a página do projeto legítimo na Apple App Store, mas o botão do Android baixa diretamente um arquivo APK para ser instalado no dispositivo.

O APK baixado usa o código legítimo do aplicativo RedAlert real, portanto contém todas as funcionalidades regulares e aparece como uma ferramenta legítima de alerta de foguetes.

No entanto, a Cloudflare descobriu que o aplicativo solicita permissões adicionais das vítimas, incluindo acesso aos contatos do usuário, números, conteúdo de SMS, lista de software instalado, registros de chamadas, IMEI do telefone, contas de e-mail e aplicativos logados e muito mais.

Após a inicialização, o aplicativo inicia um serviço em segundo plano que abusa dessas permissões para coletar dados, criptografá-los com AES no modo CBC e carregá-los para um endereço IP codificado.

O aplicativo também possui mecanismos antidepuração, antiemulação e antiteste que o protegem de pesquisadores e ferramentas de revisão de código.

O site falso está offline no momento em que este artigo foi escrito. No entanto, os atores da ameaça provavelmente irão migrar para um novo domínio após a exposição da sua operação.

Uma maneira simples de distinguir entre a versão real e a versão caprichada é revisar as permissões que o aplicativo solicita na instalação ou às quais tem acesso caso já esteja instalado em seu dispositivo.

Para verificar isso, mantenha pressionado o ícone do aplicativo, selecione ‘Informações do aplicativo’ e toque em ‘Permissões’.

Além disso, foram relatados casos de sequestros no aplicativo RedAlert real, com hacktivistas explorando falhas de API para enviar notificações falsas aos usuários.

Para minimizar a probabilidade de tais incidentes, certifique-se de usar a versão mais recente do aplicativo que inclui todas as correções de segurança disponíveis.