Segundo atualizações de segurança emitidas pela VMware, uma falha crítica de execução de código no vCenter Server foi corrigida.

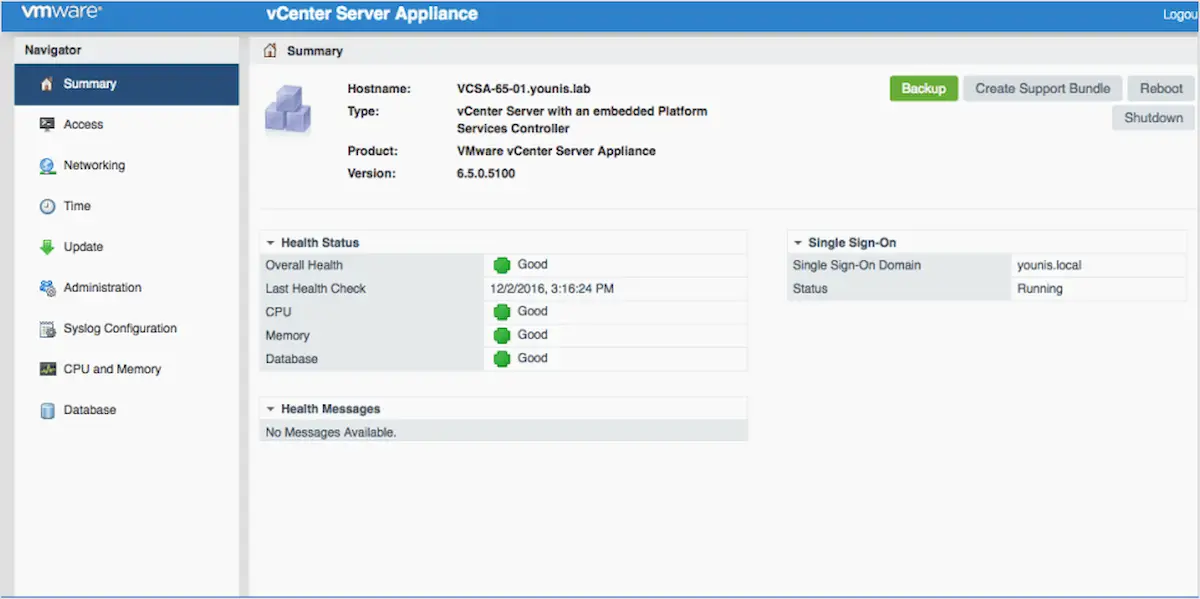

O vCenter Server é o hub de gerenciamento central do conjunto vSphere da VMware e ajuda os administradores a gerenciar e monitorar a infraestrutura virtualizada.

Agora, a VMware emitiu atualizações de segurança para corrigir uma vulnerabilidade crítica do vCenter Server que pode ser explorada para obter ataques de execução remota de código em servidores vulneráveis.

Falha crítica de execução de código no vCenter Server foi corrigida

Sim. A falha crítica de execução de código no vCenter Server foi corrigida. A vulnerabilidade (CVE-2023-34048) foi relatada por Grigory Dorodnov da Zero Day Initiative da Trend Micro e é devido a uma out-of-bounds write na implementação do protocolo DCE/RPC do vCenter.

Atacantes não autenticados podem explorá-lo remotamente em ataques de baixa complexidade que não exigem interação do usuário. A empresa afirma não ter evidências de que o bug CVE-2023-34048 RCE seja usado atualmente em ataques.

Os patches de segurança que abordam esse problema agora estão acessíveis por meio dos mecanismos de atualização padrão do vCenter Server. Devido à natureza crítica desse bug, a VMware também emitiu patches para vários produtos em fim de vida que não estão mais sob suporte ativo.

“Embora a VMware não mencione produtos em fim de vida nos comunicados de segurança da VMware, devido à gravidade crítica desta vulnerabilidade e à falta de solução alternativa, a VMware disponibilizou um patch para vCenter Server 6.7U3, 6.5U3 e VCF 3.x”, disse a empresa.

“Pelas mesmas razões, a VMware disponibilizou patches adicionais para o vCenter Server 8.0U1. Patches do vCenter Server assíncrono para implantações VCF 5.xe 4.x foram disponibilizados.”

Como uma solução alternativa não está disponível, a VMware recomenda que os administradores controlem estritamente o acesso do perímetro de rede aos componentes e interfaces de gerenciamento do vSphere, incluindo armazenamento e componentes de rede.

As portas de rede específicas ligadas à potencial exploração em ataques direcionados a esta vulnerabilidade são 2012/tcp, 2014/tcp e 2020/tcp.

A empresa também corrigiu uma vulnerabilidade de divulgação parcial de informações com uma pontuação base CVSS de gravidade 4,3/10 rastreada como CVE-2023-34056 que pode ser aproveitada por agentes de ameaças com privilégios não administrativos em servidores vCenter para acessar dados confidenciais.

“Isso seria considerado uma mudança emergencial e sua organização deveria considerar agir rapidamente”, disse a VMware em um documento separado de perguntas frequentes.

“No entanto, toda resposta de segurança depende do contexto. Consulte a equipe de segurança da informação da sua organização para determinar o curso de ação correto para sua organização.”

Em junho, a VMware corrigiu diversas falhas de segurança de alta gravidade do vCenter Server, mitigando os riscos de execução de código e desvio de autenticação.

Na mesma semana, a VMware corrigiu um ESXi zero-day explorado por hackers estatais chineses em ataques de roubo de dados e alertou os clientes sobre uma falha crítica explorada ativamente na ferramenta de análise Aria Operations for Networks, que já foi corrigida.