Segundo a Trustwave Spiderlabs, a extensão maliciosa do navegador Chrome Rilide Stealer voltou para roubar credenciais e carteiras criptográficas.

Rilide é uma extensão de navegador maliciosa para navegadores baseados em Chromium, incluindo Chrome, Edge, Brave e Opera, que o Trustwave SpiderLabs descobriu inicialmente em abril de 2023.

Agora, a extensão maliciosa do navegador Chrome Rilide Stealer voltou em novas campanhas direcionadas a usuários de crypto e funcionários corporativos para roubar credenciais e carteiras criptográficas.

Extensão maliciosa do navegador Chrome Rilide Stealer voltou

Quando descoberta pela primeira vez, a extensão do navegador Rilide personificou as extensões legítimas do Google Drive para sequestrar o navegador, monitorar todas as atividades do usuário e roubar informações como credenciais de conta de e-mail ou ativos de criptomoeda.

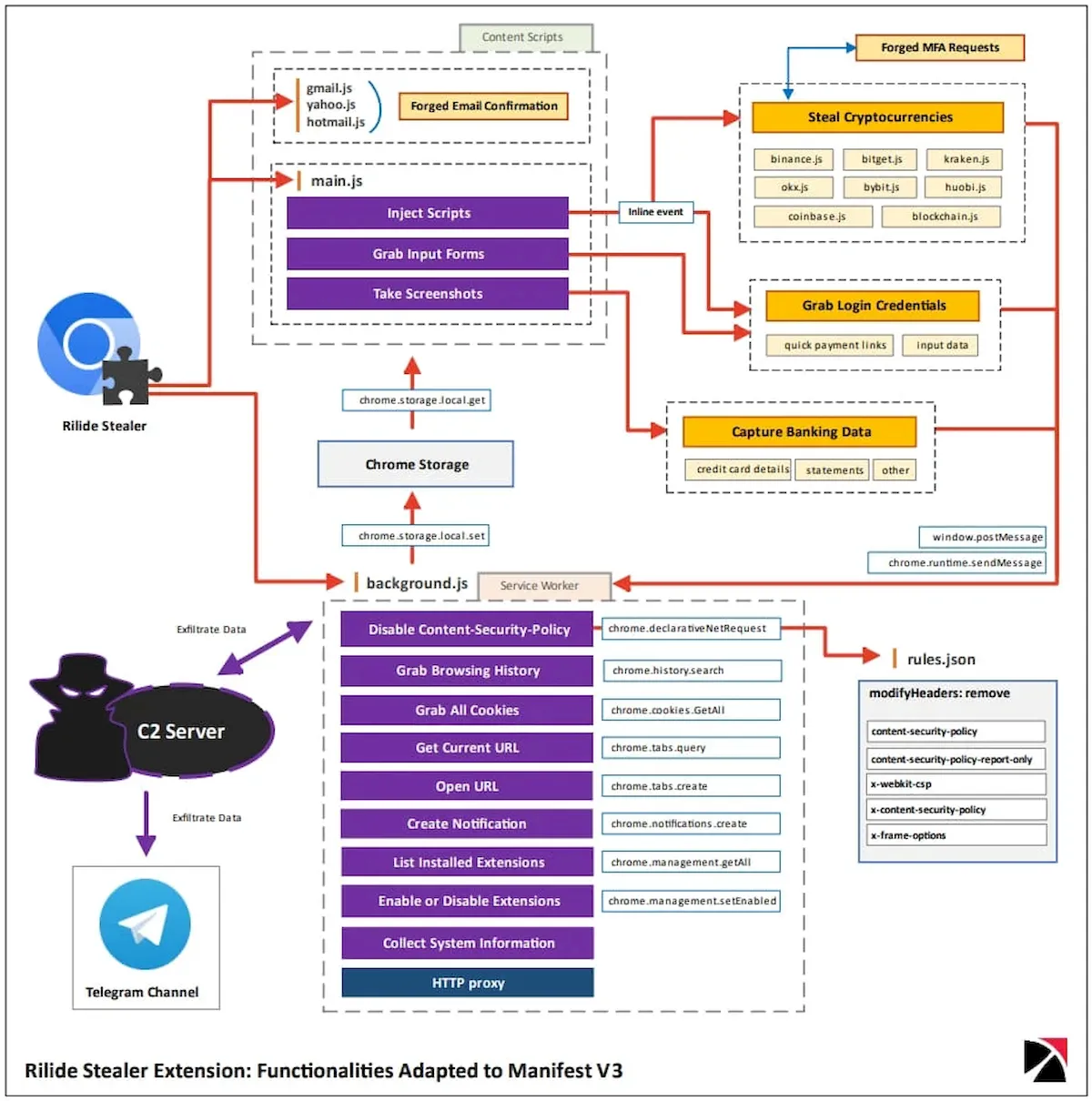

Mas agora, a Trustwave Spiderlabs descobriu uma nova versão do Rilide que agora suporta o Chrome Extension Manifest V3, permitindo superar as restrições introduzidas pelas novas especificações de extensão do Google e adicionando ofuscação de código adicional para evitar a detecção.

Além disso, a mais recente extensão de malware Rilide agora também visa contas bancárias. Ele pode exfiltrar os dados roubados por meio de um canal do Telegram ou capturando capturas de tela em intervalos pré-determinados e enviando-os ao servidor C2.

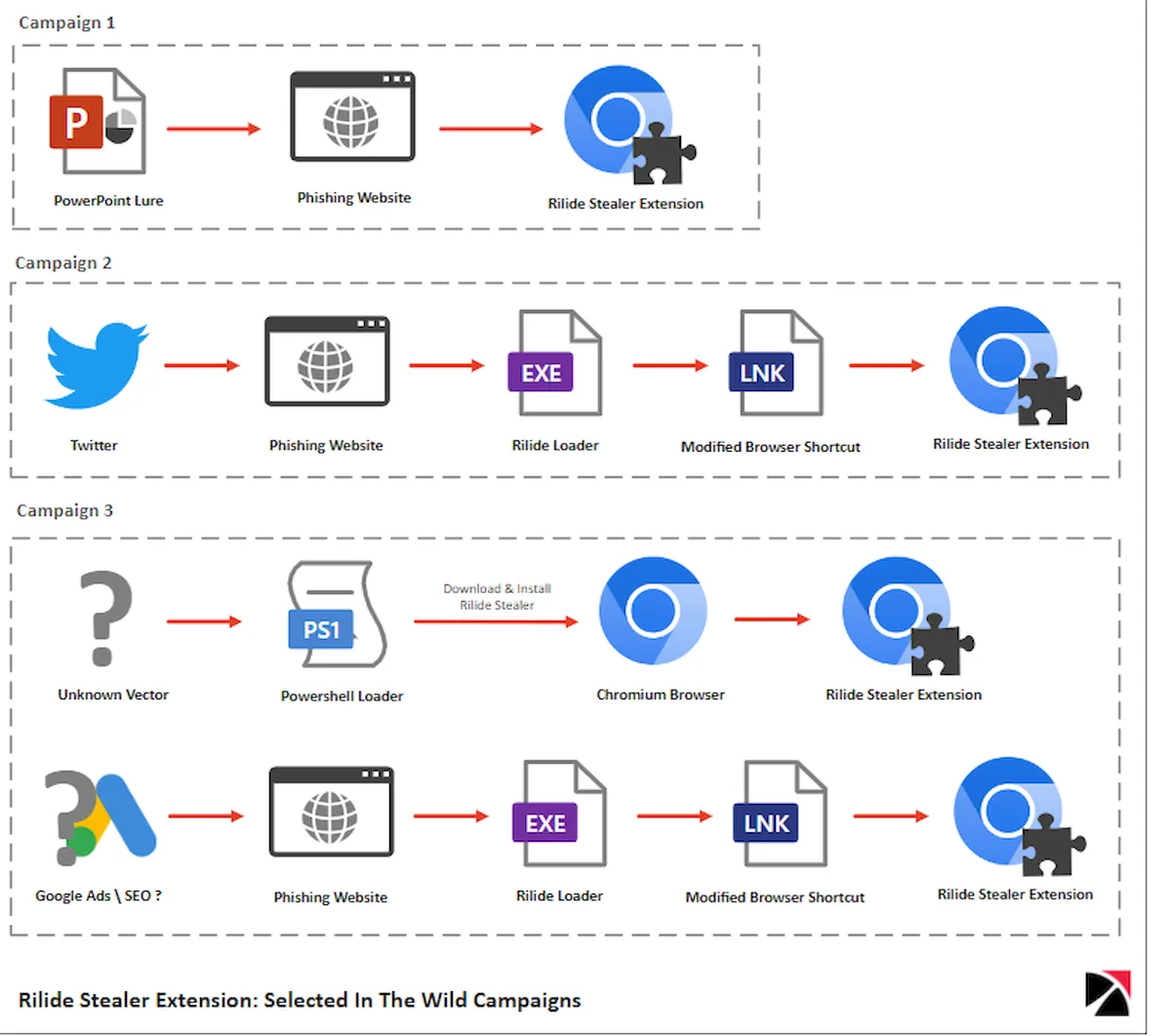

A Trustwave relata que o Rilide está espalhado em várias campanhas em andamento e, como esse é um malware de mercadoria vendido em fóruns de hackers, é provável que eles estejam sendo conduzidos por diferentes agentes de ameaças.

Uma campanha visa vários bancos, provedores de pagamento, provedores de serviços de e-mail, plataformas de troca de criptomoedas, VPNs e provedores de serviços em nuvem, usando scripts de injeção, com foco principalmente em usuários na Austrália e no Reino Unido.

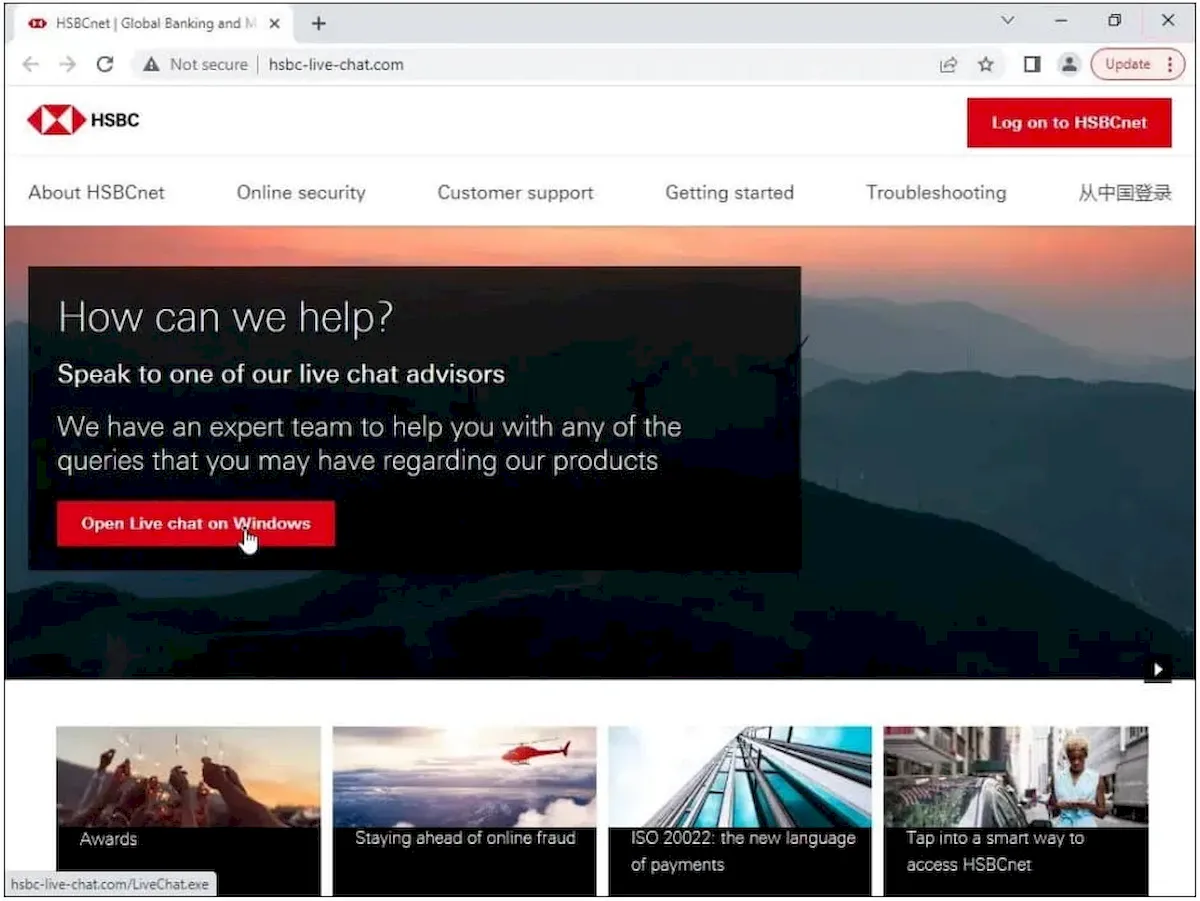

Os analistas descobriram mais de 1.500 páginas de phishing usando domínios de typosquatting, promovidos por envenenamento de SEO em mecanismos de pesquisa confiáveis e personificando os bancos e provedores de serviços para induzir as vítimas a inserir suas credenciais de conta em formulários de phishing.

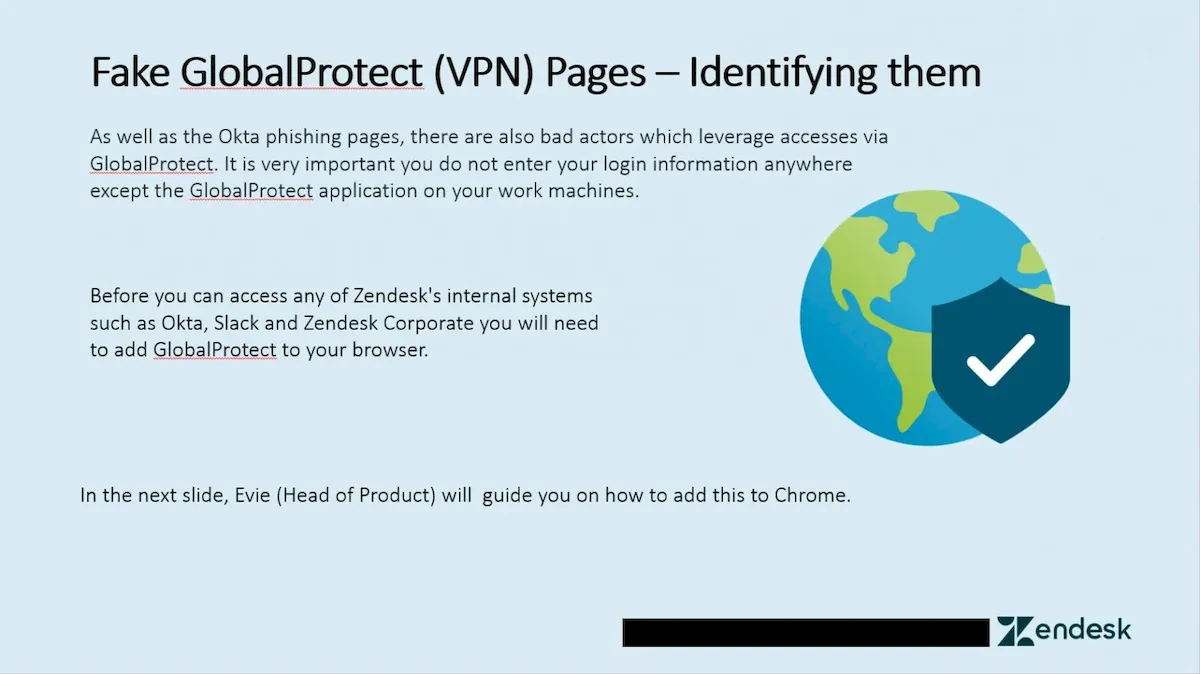

Em outro caso, os usuários são infectados por e-mails de phishing que supostamente promovem VPN ou aplicativos de firewall, como o GlobalProtect App de Palo Alto.

Nesta campanha, a Trustwave encontrou uma apresentação em PowerPoint destinada aos funcionários da ZenDesk que habilmente finge ser um aviso de segurança, orientando os usuários a instalar a extensão.

Esta apresentação inclui slides que avisam que os agentes de ameaças estão se passando pela GlobalProtect para distribuir malware e fornece etapas que o usuário deve seguir as etapas do guia para instalar o software correto.

No entanto, este é realmente um truque de engenharia social para fazer com que o usuário-alvo instale a extensão maliciosa do Rilide.

Por fim, a Trustwave detectou uma campanha que é executada no Twitter, levando as vítimas a sites de phishing para jogos falsos de blockchain P2E (Play To Earn).

No entanto, os instaladores desses sites instalam a extensão Rilide, permitindo que os agentes de ameaças roubem as carteiras de criptomoedas das vítimas.

Independentemente da campanha de distribuição, após a instalação, a extensão se comunica com o servidor do invasor e recebe um dos seguintes comandos:

- extensão – Ativa ou desativa uma extensão da lista de extensões instaladas.

- Info – Envia informações do sistema e do navegador para o servidor C2. Obtenha todas as definições de configuração.

- Push – Cria uma notificação com mensagem, título e ícone especificados. Ao clicar na notificação, uma nova aba com a URL do servidor C2 será aberta.

- Cookies – Obtenha todos os cookies do navegador e envie-os para o servidor C2.

- Captura de tela – Captura a área visível da guia atualmente ativa na janela atual.

- url – Crie uma nova guia com o URL fornecido.

- current_url – Recuperar URL da guia ativa.

- Histórico – Obtenha o histórico de navegação dos últimos 30 dias.

- Injects – Recupera o código de injeção para aplicar a URLs específicos.

- Configurações – Recupera as configurações de proxy, grabbers e telegramas.

- Proxy – Ativa ou desativa o proxy. Os agentes de ameaças usam a implementação de proxy da ferramenta ‘CursedChrome’, permitindo navegar na Web autenticado como vítima.

- screenshot_rules – Atualiza a lista de regras para capturar capturas de tela do módulo em intervalos de tempo especificados.

Com esse amplo conjunto de comandos, os agentes de ameaças podem roubar uma ampla variedade de informações que podem ser usadas para carteiras criptográficas e obter acesso a suas contas online.

A adaptação do Rilide ao Manifest V3 é vital para seu funcionamento e sucesso, pois o novo padrão do Google impede que extensões mais antigas parem de funcionar desde janeiro de 2023.

O Manifest V3 limita o acesso da extensão às solicitações de rede do usuário, impede o carregamento de código de fontes remotas e move todas as modificações de solicitação de rede das extensões para o navegador.

Isso afeta Rilide e como ele depende da injeção de scripts JS hospedados remotamente, seus autores tiveram que implementar uma combinação de técnicas divulgadas publicamente que contornam os requisitos do Google.

Por exemplo, os analistas da Trustwave relatam que a nova versão usa eventos inline para executar JavaScript malicioso e abusa das APIs Declarative Net Requests para contornar o mecanismo de prevenção de XSS implementado pela Content Security Policy (CSP).

Como o Rilide não é distribuído pela Chrome Web Store, onde as políticas do Manifest V3 são estritamente aplicadas, seus autores podem implementar soluções alternativas para executar o código hospedado remotamente.

Os pesquisadores da Trustwave observaram o uso de vários conta-gotas para Rilide, o que é explicado pelo fato de que o malware é vendido por US$ 5.000 para cibercriminosos, que devem criar seu próprio método de distribuição.

Além disso, houve vários vazamentos de código-fonte Rilide potencialmente autênticos em fóruns clandestinos, expondo o código-fonte do malware a muitos hackers.

Tudo isso adiciona variedade na natureza e torna as campanhas de Rilide mais difíceis de mapear e rastrear.

Como o autor original do malware continua a melhorar a extensão maliciosa do Chrome, é improvável que a atividade do Rilide na natureza diminua.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.