Graças ao trabalho de seus pesquisadores, a ESET descobriu um novo trojan de acesso remoto na Google Play Store, no app iRecorder.

Os pesquisadores de malware da ESET encontraram um novo remote access trojan (RAT, ou trojan de acesso remoto) na Google Play Store, escondido em um aplicativo de gravação de tela do Android com dezenas de milhares de instalações.

ESET descobriu um novo trojan de acesso remoto na Google Play

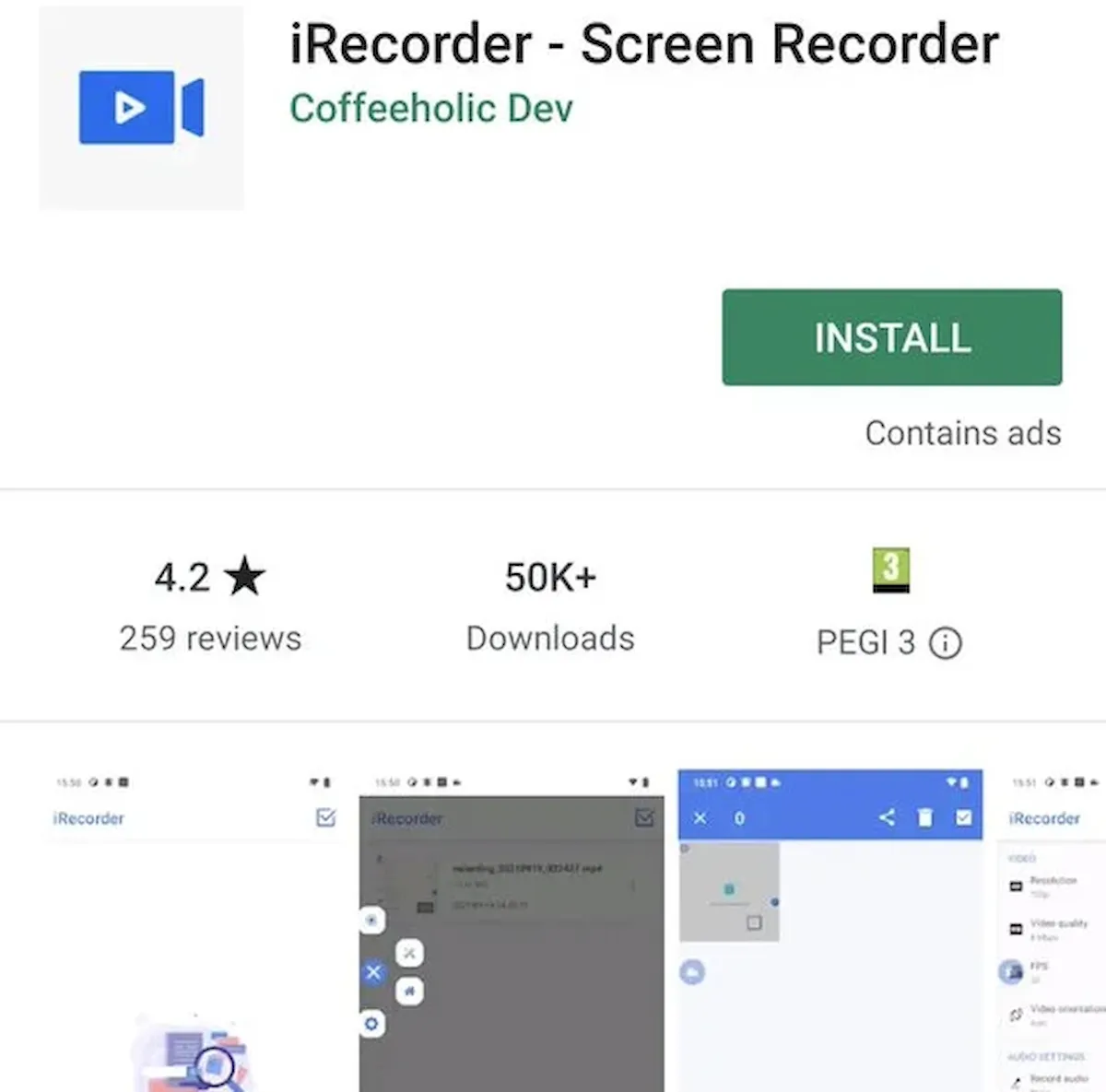

Embora adicionado à loja pela primeira vez em setembro de 2021, o aplicativo ‘iRecorder – Screen Recorder’ provavelmente foi trojanizado por meio de uma atualização maliciosa lançada quase um ano depois, em agosto de 2022.

O nome do aplicativo facilitou a solicitação de permissão para gravar áudio e acessar arquivos nos dispositivos infectados, pois a solicitação correspondia aos recursos esperados de uma ferramenta de gravação de tela.

Antes de sua remoção, o aplicativo acumulava mais de 50.000 instalações na Google Play Store, expondo os usuários a infecções por malware.

“Após nossa notificação sobre o comportamento malicioso do iRecorder, a equipe de segurança do Google Play o removeu da loja”, disse Lukas Stefanko, pesquisador de malware da ESET.

“No entanto, é importante observar que o aplicativo também pode ser encontrado em mercados Android alternativos e não oficiais. O desenvolvedor do iRecorder também fornece outros aplicativos no Google Play, mas eles não contêm código malicioso.”

O malware em questão, chamado AhRat pela ESET, é baseado em um Android RAT de código aberto conhecido como AhMyth.

Ele possui uma ampla gama de recursos, incluindo, entre outros, rastrear a localização de dispositivos infectados, roubar registros de chamadas, contatos e mensagens de texto, enviar mensagens SMS, tirar fotos e gravar áudio de fundo.

Após um exame mais detalhado, a ESET descobriu que o próprio aplicativo malicioso de gravação de tela usava apenas um subconjunto dos recursos do RAT, pois era usado apenas para criar e exfiltrar gravações de som ambiente e roubar arquivos com extensões específicas, sugerindo possíveis atividades de espionagem.

Esta não é a primeira instância de malware para Android baseado em AhMyth que se infiltra na Google Play Store.

A ESET também publicou detalhes em 2019 sobre outro aplicativo trojanizado pelo AhMyth que enganou o processo de verificação de aplicativos do Google duas vezes, disfarçado de aplicativo de streaming de rádio.

“Anteriormente, o AhMyth de código aberto era empregado pela Transparent Tribe, também conhecida como APT36, um grupo de ciberespionagem conhecido por seu uso extensivo de técnicas de engenharia social e visando organizações governamentais e militares no sul da Ásia”, disse Stefanko.

“No entanto, não podemos atribuir as amostras atuais a nenhum grupo específico e não há indicações de que tenham sido produzidas por um grupo conhecido de ameaça persistente avançada (APT).”

Um porta-voz do Google compartilhou a seguinte declaração:

Quando encontramos aplicativos que violam nossas políticas, tomamos as medidas cabíveis. Os usuários também são protegidos pelo Google Play Protect, que pode avisar os usuários sobre aplicativos maliciosos identificados em dispositivos Android.