Pesquisadores da Proofpoint Threat Insight Team informaram que o Downloader WhiteShadow usa servidores MSSQL para entrega de malware. Confira os detalhes dessa ameaça.

Um novo downloader de malware entregue por meio de várias campanhas usa técnicas de detecção de evasão e consultas Microsoft SQL para soltar cargas maliciosas em máquinas comprometidas.

Downloader WhiteShadow usa servidores MSSQL para entrega de malware

O malware, apelidado de WhiteShadow pelos pesquisadores da Proofpoint Threat Insight Team que o encontraram, vem na forma de um conjunto de macros do Microsoft Office projetadas para trabalhar em conjunto para infectar destinos com uma grande variedade de tipos de malware que baixa dos servidores Microsoft SQL controlados pelo invasor .

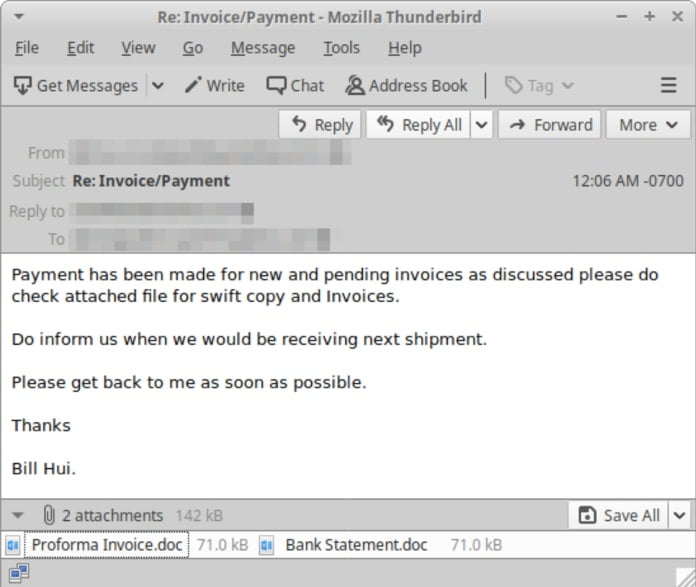

O WhiteShadow é entregue por e-mail de spam com URLs maliciosos ou anexos do Microsoft Word e Microsoft Excel que agrupam maliciosamente as macros do Visual Basic do downloader, que instalam as cargas úteis do malware após a execução.

A equipe de pesquisa da Proofpoint observou várias campanhas de spam contra o download do WhiteShadow, com quase uma dúzia delas sendo detectadas desde que o malware foi detectado pela primeira vez em agosto.

Embora, no início, os autores do malware não tenham se incomodado em adicionar medidas para impedir a detecção, durante campanhas posteriores eles começaram lentamente a adotar várias técnicas de evasão de detecção, como ofuscação de código.

Por exemplo, eles começaram a alterar o caso de várias sequências que poderiam ser usadas para detecção automatizada e erros de ortografia de algumas variáveis durante o início de setembro, e começaram a usar a função StrReverse Visual Basic para reverter algumas sequências no código de suas macros e adicionaram seqüências aleatórias para evitar reutilização de string.

A maioria das campanhas do WhiteShadow detectadas pelo Proofpoint entregou o malware Crimson, outro downloader usado na campanha maliciosa da Operação Transparent Tribe que visava vítimas militares e diplomáticas indianas.

- Como instalar o verificador de hash xxHash no Ubuntu e derivados

- Como instalar o cliente Bitwarden Goldwarden no Linux via Flatpak

- 7 recursos de segurança da Microsoft que fortalecem sua conta

- Eternal Terminal – um shell remoto que se reconecta automaticamente

No entanto, os invasores também distribuíram os agentes Tesla, AZORult, Nanocore, njRat, Orion Logger, Remcos e Formbook RATs, downloads e estirpes de keylogger.

Segundo os pesquisadores:

“Parece que o WhiteShadow é um componente de um serviço de entrega de malware, que inclui uma instância alugada do Microsoft SQL Server para hospedar cargas recuperadas pelo downloader

Depois que os destinos abrirem as mensagens maliciosas que vêm na forma de documentos do Microsoft Office repletas de macros VBA do WhiteShadow e as executarem, as macros se conectarão aos servidores MSSQL comprometidos usando um conector SQLOLEDB.

Em seguida, ele fará o download do malware armazenado como uma seqüência de caracteres codificada em ASCII no banco de dados MSSQL e o decodificará e gravará o resultado no disco rígido do sistema como um arquivo PKZIP.

O binário extraído do arquivo morto na próxima etapa do processo de infecção é usado para iniciar o processo de instalação da carga útil final de malware, que pode ser uma das várias linhagens detectadas nas campanhas anteriores.

A equipe do Proofpoint Threat Insight concluiu que:

“Mais importante, esse parece ser um novo serviço de entrega de malware, permitindo que vários agentes de ameaças incorporem potencialmente o downloader e a infraestrutura associada do Microsoft SQL Server em seus ataques.”

“As organizações precisam estar cientes dos emails maliciosos recebidos e do tráfego de saída na porta TCP 1433, que deve ser bloqueada ou pelo menos restrita nas configurações modernas da ACL nos firewalls atualmente.”

Uma extensa lista de indicadores de comprometimento (IOCs) associados a essas campanhas e incluindo hashes de amostra de malware, bem como domínios de servidor C2 e endereços IP, está disponível no final do relatório WhiteShadow da Proofpoint.

Mais informações sobre infraestrutura e IOCs estão disponíveis no VirusTotal e AlienVault (h/t Angel Hun e J5m1th).

O que está sendo falado no blog

- Como instalar o incrível jogo 0 A.D. no Linux via Snap

- Confira as novidades dos derivados do Ubuntu 19.10 beta

- SolydXK 10 lançado com kernel 4.19 e base Debian Buster 10.1

- Downloader WhiteShadow usa servidores MSSQL para entrega de malware

- SUSE melhorou a implantação e distribuição de aplicativos em nuvem nativos e em contêineres