Pesquisadores de segurança da Shadowserver informaram que foram descobertos 45 mil servidores Jenkins expostos a ataques RCE.

Jenkins é um servidor líder de automação de código aberto para CI/CD, permitindo que os desenvolvedores simplifiquem os processos de construção, teste e implantação. Ele possui amplo suporte a plugins e atende organizações de diversas missões e tamanhos.

Infelizmente, alguns pesquisadores encontraram cerca de 45.000 instâncias Jenkins expostas on-line que são vulneráveis ao CVE-2024-23897, uma falha crítica de execução remota de código (RCE) para a qual várias explorações públicas de prova de conceito (PoC) estão em circulação.

Descobertos 45 mil servidores Jenkins expostos a ataques RCE

Sim. Foram descobertos 45 mil servidores Jenkins expostos a ataques RCE. Em 24 de janeiro de 2024, o projeto lançou as versões 2.442 e LTS 2.426.3 para corrigir CVE-2024-23897, um problema de leitura de arquivo arbitrário que pode levar à execução de comandos arbitrários da interface de linha de comando (CLI).

O problema surge do recurso da CLI que substitui automaticamente um caractere @ seguido por um caminho de arquivo pelo conteúdo do arquivo, uma funcionalidade destinada a facilitar a análise do argumento do comando.

No entanto, esse recurso, habilitado por padrão, permite que invasores leiam arquivos arbitrários no sistema de arquivos do controlador Jenkins.

Dependendo do nível de permissão, os invasores podem explorar a falha para acessar informações confidenciais, incluindo as primeiras linhas de qualquer arquivo ou até mesmo arquivos inteiros.

Conforme descrito pelo fornecedor de software no boletim de segurança relevante, CVE-2024-23897 expõe instâncias não corrigidas a vários ataques potenciais, incluindo RCE, manipulando URLs raiz de recursos, cookies “Lembrar-me” ou desvio de proteção CSRF.

Dependendo da configuração da instância, os invasores podem descriptografar segredos armazenados, excluir itens dos servidores Jenkins e baixar heap dumps Java.

No final da semana passada, pesquisadores de segurança alertaram sobre várias explorações funcionais para CVE-2024-23897, o que aumenta drasticamente o risco de servidores Jenkins não corrigidos e aumenta a probabilidade de exploração em estado selvagem.

Os pesquisadores que monitoram os honeypots Jenkins observaram atividades que se assemelham a tentativas genuínas de exploração, embora ainda não haja evidências conclusivas.

Agora, o serviço de monitoramento de ameaças Shadowserver relatou que seus scanners “capturaram” cerca de 45.000 instâncias Jenkins não corrigidas, indicando uma superfície de ataque massiva.

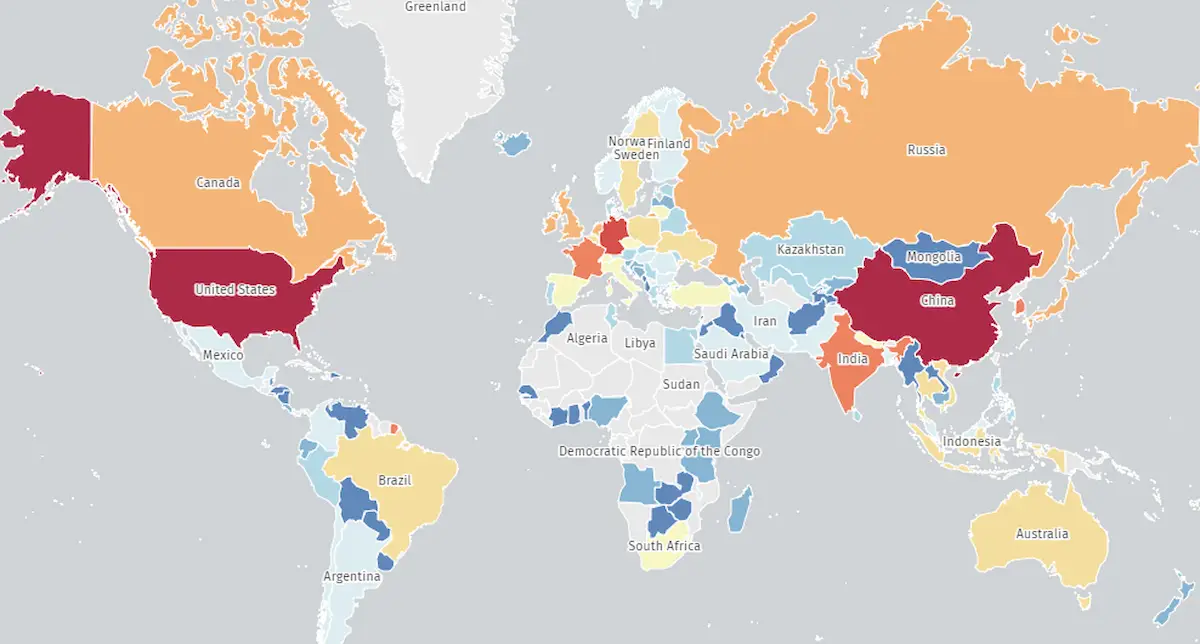

A maioria dos casos vulneráveis expostos à Internet estão na China (12.000) e nos Estados Unidos (11.830), seguidos pela Alemanha (3.060), Índia (2.681), França (1.431) e Reino Unido (1.029).

As estatísticas do Shadowserver representam um aviso terrível para os administradores do Jenkins, já que os hackers provavelmente já estão conduzindo varreduras para encontrar alvos em potencial, e o CVE-2024-23897 pode ter repercussões graves se for explorado com sucesso.

Os usuários que não conseguirem aplicar as atualizações de segurança disponíveis imediatamente devem consultar o boletim de segurança do Jenkins para obter recomendações de mitigação e possíveis soluções alternativas.