Segundo a Kaspersky, foi descoberto um novo malware Android chamado Fleckpe, que inscreve usuários em serviços premium, sem eles saberem.

Um novo malware de assinatura para Android chamado ‘Fleckpe’ foi detectado no Google Play, a loja oficial de aplicativos do Android, disfarçado de aplicativos legítimos baixados mais de 620.000 vezes.

Descoberto um novo malware Android chamado Fleckpe

A Kaspersky revela que o Fleckpe é a mais nova adição ao domínio do malware que gera cobranças não autorizadas ao inscrever usuários em serviços premium, juntando-se às fileiras de outros malwares maliciosos para Android, como Jocker e Harly.

Os agentes de ameaças ganham dinheiro com assinaturas não autorizadas recebendo uma parte das taxas de assinatura mensais ou únicas geradas por meio dos serviços premium. Quando os agentes de ameaças operam os serviços, eles ficam com toda a receita.

Os dados da Kaspersky sugerem que o trojan está ativo desde o ano passado, mas só recentemente foi descoberto e documentado.

A maioria das vítimas de Fleckpe reside na Tailândia, Malásia, Indonésia, Cingapura e Polônia, mas um número menor de infecções pode ser encontrado em todo o mundo.

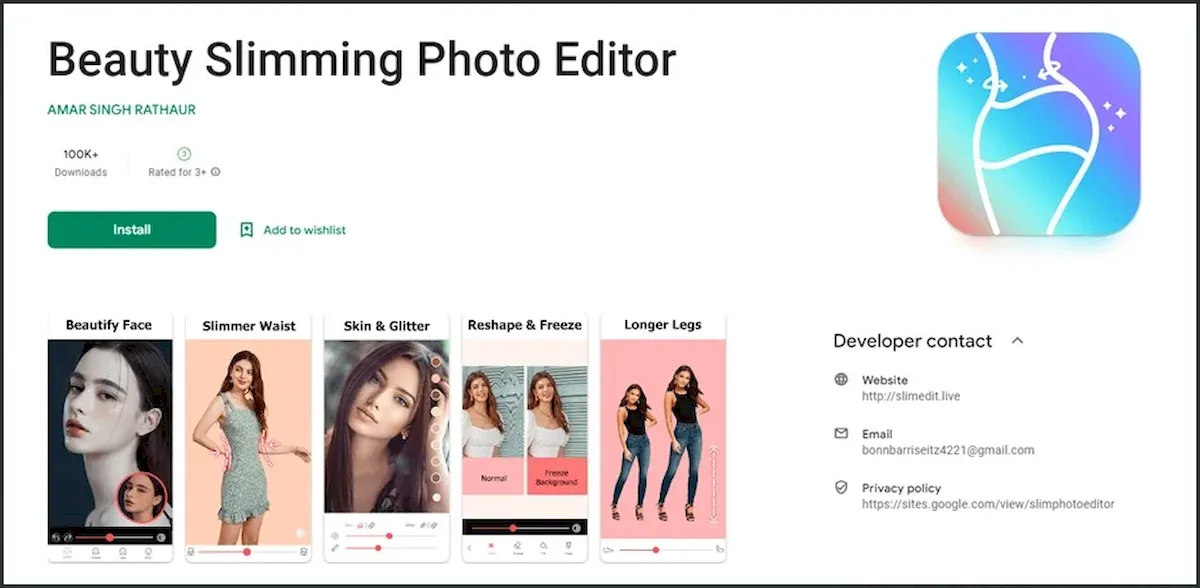

A Kaspersky descobriu 11 aplicativos trojan Fleckpe representando editores de imagens, bibliotecas de fotos, papéis de parede premium e muito mais no Google Play, distribuídos sob os seguintes nomes:

- com.impressionism.prozs.app

- com.picture.pictureframe

- com.beauty.slimming.pro

- com.beauty.camera.plus.photoeditor

- com.microclip.vodeoeditor

- com.gif.camera.editor

- com.apps.camera.photos

- com.toolbox.photoeditor

- com.hd.h4ks.wallpaper

- com.draw.graffiti

- com.urox.opixe.nightcamreapro

“Todos os aplicativos foram removidos do mercado no momento em que nosso relatório foi publicado, mas os agentes maliciosos podem ter implantado outros aplicativos ainda não descobertos, portanto, o número real de instalações pode ser maior”, explica a Kaspersky em seu relatório.

Os usuários do Android que já instalaram os aplicativos listados acima são aconselhados a removê-los imediatamente e executar uma verificação AV para remover qualquer resquício de código malicioso ainda oculto no dispositivo.

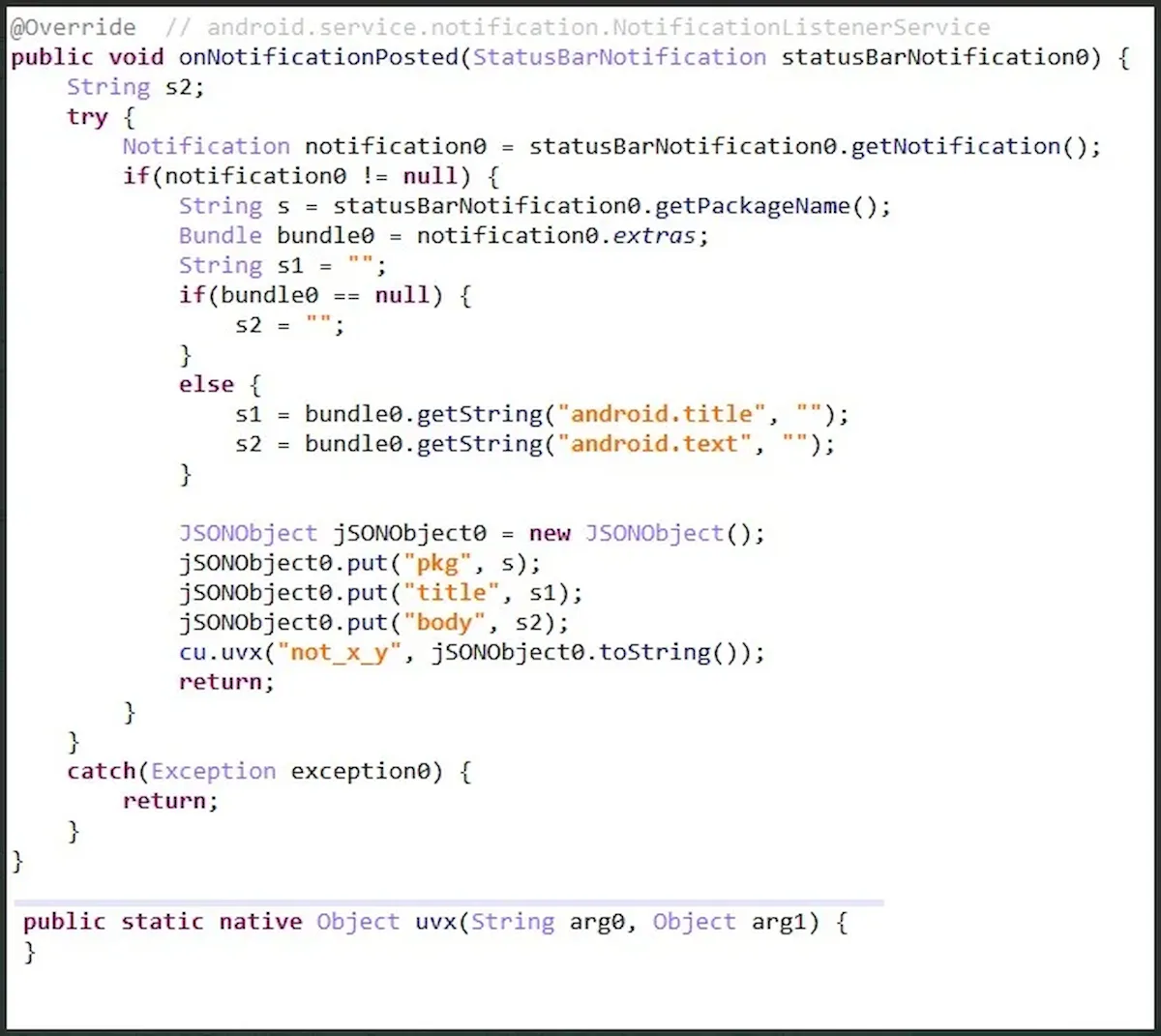

Após a instalação, o aplicativo malicioso solicita acesso ao conteúdo de notificação necessário para capturar códigos de confirmação de assinatura em muitos serviços premium.

Quando um aplicativo Fleckpe é iniciado, ele decodifica uma carga oculta que contém código malicioso, que é executado.

Essa carga útil é responsável por entrar em contato com o servidor de comando e controle (C2) do agente da ameaça para enviar informações básicas sobre o dispositivo recém-infectado, incluindo o MCC (Mobile Country Code) e o MNC (Mobile Network Code).

O C2 responde com um endereço de site que o trojan abre em uma janela invisível do navegador e inscreve a vítima em um serviço premium.

Se for necessário inserir um código de confirmação, o malware o recuperará das notificações do dispositivo e o enviará na tela oculta para finalizar a assinatura.

O primeiro plano do aplicativo ainda oferece às vítimas a funcionalidade prometida, ocultando seu real objetivo e reduzindo a probabilidade de levantar suspeitas.

Nas versões mais recentes do Fleckpe analisadas pela Kaspersky, os desenvolvedores mudaram a maior parte do código de assinatura da carga útil para a biblioteca nativa, deixando a carga útil responsável por interceptar notificações e exibir páginas da web.

Além disso, uma camada de ofuscação foi incorporada na versão de carga útil mais recente.

A Kaspersky acredita que os criadores do malware implementaram essas modificações para aumentar a evasão do Fleckpe e torná-lo mais difícil de analisar.

Embora não sejam tão perigosos quanto o spyware ou o malware para roubo de dados, os trojans de assinatura ainda podem incorrer em cobranças não autorizadas, coletar informações confidenciais sobre o usuário do dispositivo infectado e potencialmente servir como pontos de entrada para cargas úteis mais potentes.

Para se proteger contra essas ameaças, os usuários do Android são aconselhados a baixar apenas aplicativos de fontes e desenvolvedores confiáveis e prestar atenção às permissões solicitadas durante a instalação.