Os investigadores da empresa de cibersegurança Group-IB anunciaram que foi descoberto um malware RAT escondido em servidores Linux.

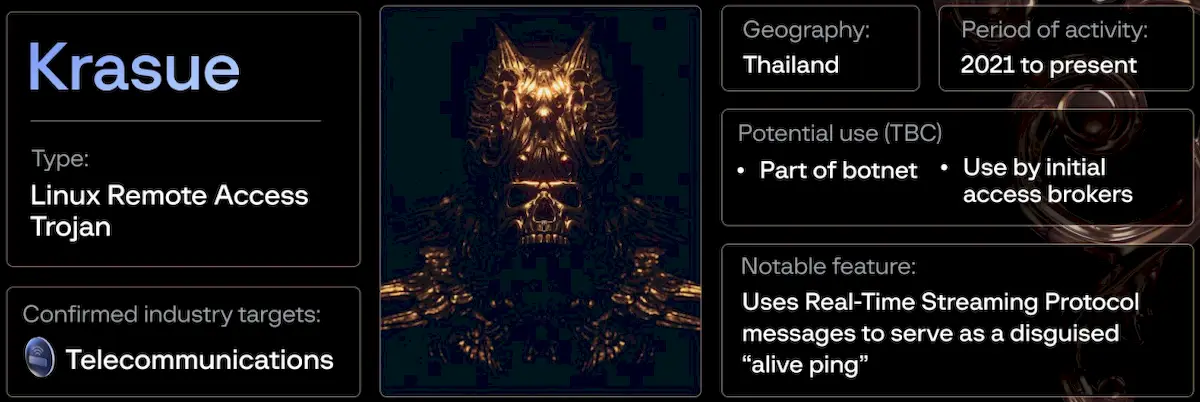

Pesquisadores de segurança descobriram um trojan de acesso remoto chamado Krasue, que tem como alvo sistemas Linux de empresas de telecomunicações e conseguiu passar despercebido desde 2021.

Eles descobriram que o binário de Krasue inclui sete variantes de um rootkit que suporta múltiplas versões do kernel Linux e é baseado no código de três projetos de código aberto.

Descoberto um malware RAT escondido em servidores Linux

De acordo com investigadores da empresa de cibersegurança Group-IB, a principal função do malware é manter o acesso ao anfitrião, o que pode sugerir que é implantado através de uma botnet ou vendido por corretores de acesso inicial a agentes de ameaças que procuram acesso a um alvo específico.

Os pesquisadores acreditam que o trojan de acesso remoto (remote access trojan, ou RAT) Krasue pode ser implantado durante uma fase posterior do ataque, especificamente para manter o acesso ao host da vítima.

Não está claro como o malware está sendo distribuído, mas ele pode ser entregue após a exploração de uma vulnerabilidade, após um ataque de força bruta de credencial ou até mesmo baixado de uma fonte não confiável como um pacote ou binário que se faz passar por um produto legítimo.

A segmentação de Krasue parece estar limitada às empresas de telecomunicações na Tailândia.

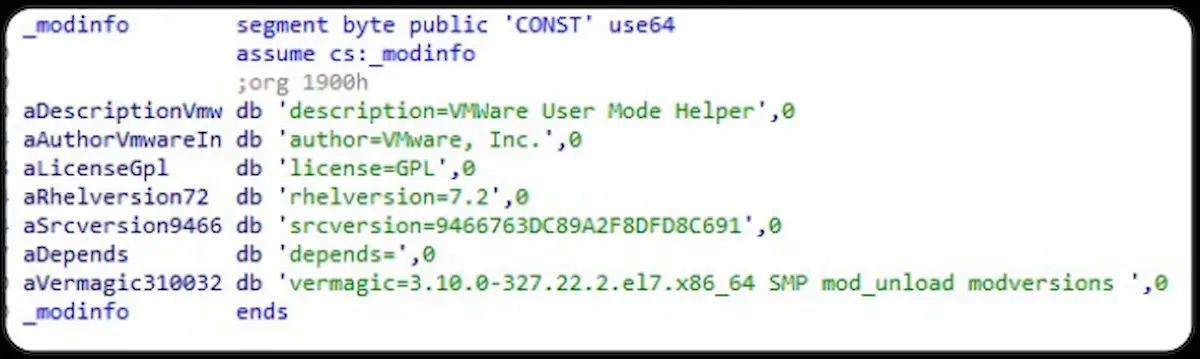

A análise do Group-IB revelou que o rootkit dentro do binário do Krasue RAT é um Módulo Kernel Linux (LKM) que se disfarça como um driver VMware não assinado após ser executado.

Os rootkits no nível do kernel são difíceis de detectar e remover porque operam no mesmo nível de segurança do sistema operacional.

O rootkit suporta versões do kernel Linux 2.6x/3.10.x, o que permite que ele permaneça fora do radar porque servidores Linux mais antigos normalmente têm cobertura ruim de detecção e resposta de endpoint, dizem os pesquisadores.

O Group-IB descobriu que todas as sete versões de rootkit incorporadas apresentam os mesmos recursos de chamada de sistema e de chamada de função e usam o mesmo nome falso “VMware User Mode Helper”.

Olhando para o código, os pesquisadores determinaram que o rootit é baseado em três rootkits LKM de código aberto, especificamente Diamorphine, Suterusu e Rooty, todos disponíveis desde pelo menos 2017.

O rootkit Krasue pode ocultar ou exibir portas, tornar processos invisíveis, fornecer privilégios de root e executar o comando kill para qualquer ID de processo. Ele também pode cobrir seus rastros ocultando arquivos e diretórios relacionados a malware.

Ao se comunicar com o servidor de comando e controle (C2), Krasue pode aceitar os seguintes comandos:

- ping – Responder com `pong`

- master – Defina o master upstream C2

- info – Obtenha informações sobre o malware: pid principal, pid filho e seu status, como “root: obteve permissões de root”, “deus: o processo não pode ser eliminado”, “oculto: o processo está oculto”, “módulo: rootkit está carregado”

- restart – Reinicia o processo filho

- respawn – Reinicia o processo principal

- god die – Mate-se

O Grupo-IB descobriu nove endereços IP C2 distintos codificados no malware, um deles usando a porta 554, que é comum em conexões RTSP (Real Time Streaming Protocol).

O uso do protocolo de rede em nível de aplicativo RTPS para comunicação de malware C2 não é muito comum e pode ser visto como uma particularidade no caso de Krasue.

RTSP é um protocolo de controle de rede projetado para servidores de streaming de mídia, ajudando a estabelecer e controlar sessões de reprodução de mídia para fluxos de vídeo e áudio, navegação de mídia, gerenciamento de fluxos de conferência e muito mais.

Embora a origem do malware Krasue seja desconhecida, os pesquisadores descobriram na parte do rootkit algumas sobreposições com o rootkit de outro malware Linux chamado XorDdos.

O Grupo-IB acredita que esta é uma indicação de que as duas famílias de malware têm um autor/operador comum. Também é possível que o desenvolvedor do Krasue também tenha tido acesso ao código XorDdos.

Neste momento, o tipo de agente de ameaça por trás de Krause ainda é um mistério, mas a empresa de segurança cibernética partilhou indicadores de comprometimento e regras YARA para ajudar os defensores a detectar esta ameaça e talvez encorajar outros investigadores a publicar o que sabem sobre o malware.