Segundo o ReasonLabs, foram descobertas extensões VPN falsas do Chrome maliciosas que foram baixadas 1,5 milhão de vezes.

Sim. Três extensões maliciosas do Chrome que se apresentavam como VPN (Redes Privadas Virtuais) infectadas foram baixadas 1,5 milhão de vezes, agindo como sequestradores de navegador, ferramentas de hack de cashback e ladrões de dados.

Descobertas extensões VPN falsas do Chrome maliciosas

De acordo com o ReasonLabs, que descobriu as extensões maliciosas, elas são espalhadas por meio de um instalador oculto em cópias piratas de videogames populares como Grand Theft Auto, Assassins Creed e The Sims 4, que são distribuídos em sites de torrent.

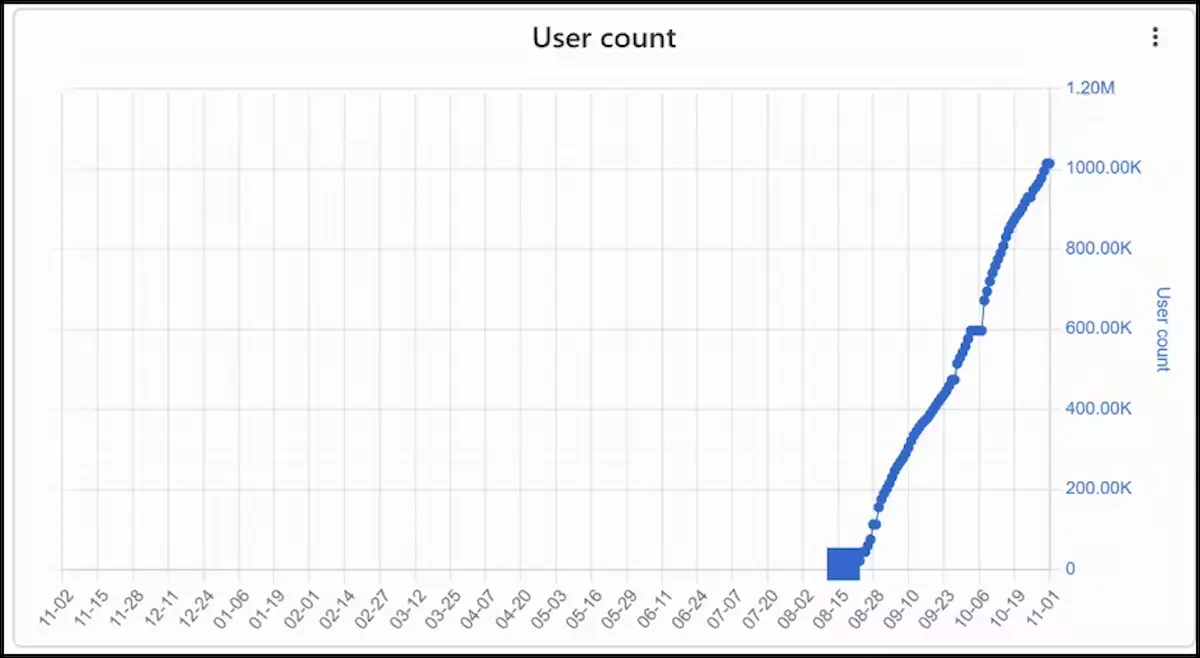

ReasonLabs notificou o Google sobre suas descobertas, e a gigante da tecnologia removeu as extensões ofensivas da Chrome Web Store, mas somente depois que elas acumularam um total de 1,5 milhão de downloads.

Especificamente, as extensões maliciosas eram netPlus (1 milhão de instalações), netSave e netWin (500.000 instalações).

A maioria das infecções ocorre na Rússia e em países como Ucrânia, Cazaquistão e Bielorrússia, por isso a campanha parece ter como alvo utilizadores que falam russo.

O ReasonLabs descobriu mais de mil arquivos torrent distintos que entregam o arquivo do instalador malicioso, que é um aplicativo eletrônico medindo entre 60 MB e 100 MB de tamanho.

A instalação das extensões VPN é automática e forçada, ocorrendo ao nível do registo, e não envolve o utilizador nem requer qualquer ação por parte da vítima.

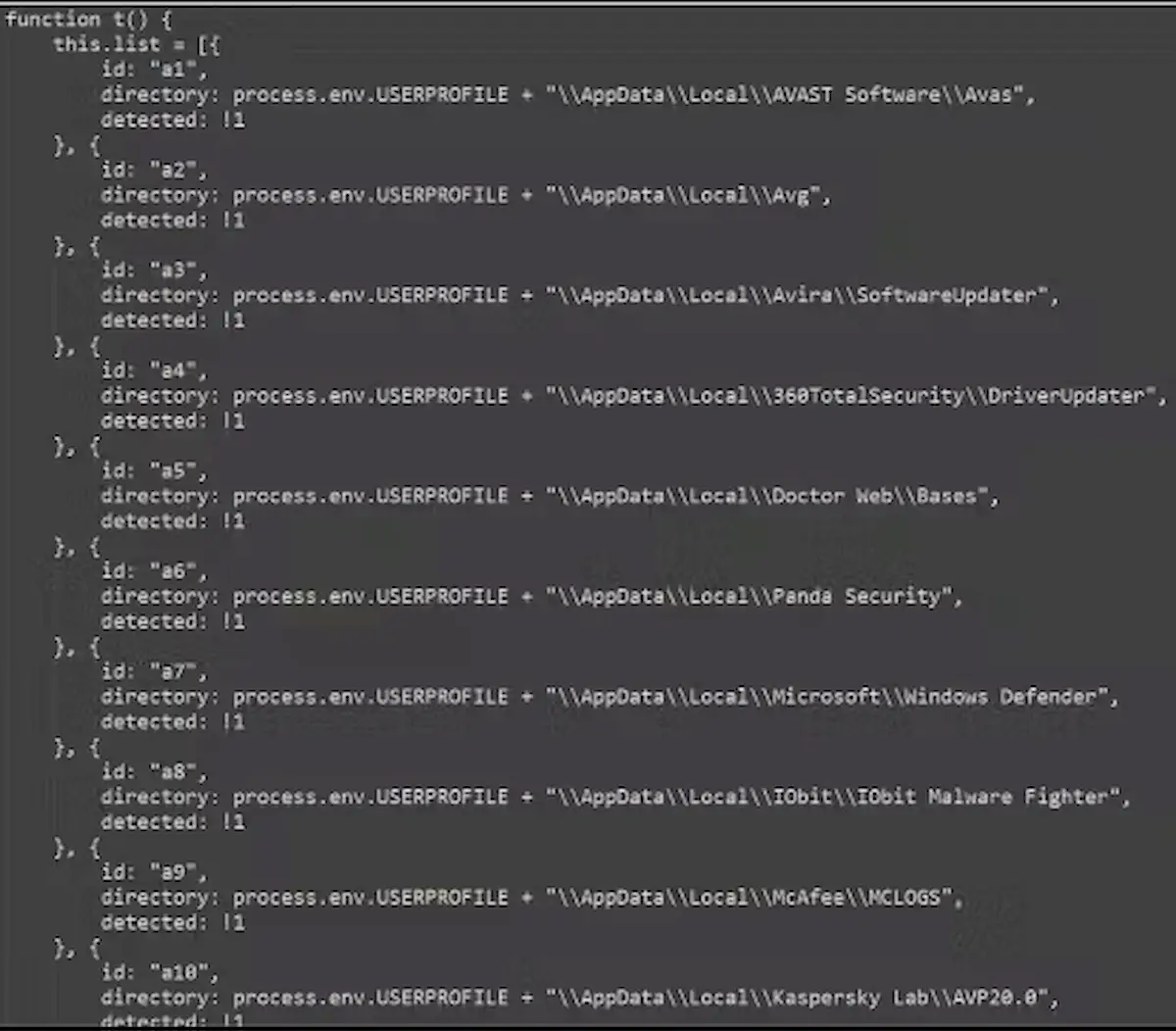

Eventualmente, o instalador verifica se há produtos antivírus na máquina infectada e, em seguida, descarta o netSave no Google Chrome e o netPlus no Microsoft Edge, cobrindo qualquer um dos casos de uso.

segurança em torno das extensões do navegador da web, muitos dos quais são altamente ofuscados para dificultar a determinação do comportamento que exibem.

segurança em torno das extensões do navegador da web, muitos dos quais são altamente ofuscados para dificultar a determinação do comportamento que exibem.

Por esse motivo, você deve verificar rotineiramente as extensões instaladas em seu navegador e verificar se há novas análises na Chrome Web Store para ver se outras pessoas estão relatando comportamento malicioso.