Pesquisadores da ESET informaram que foi descoberta uma versão falsa do Tor russo que roubou bitcoins e Qiwi. Confira os detalhes dessa ameaça.

O Tor é um projeto cujo objetivo principal é o desenvolvimento de uma rede de comunicações distribuídas de baixa latência e sobreposta à Internet, para não revelar a identidade de seus usuários, ou seja, seu endereço IP é mantido anônimo.

Sob esse conceito, o navegador ganhou muita popularidade e se tornou amplamente utilizado em todas as partes do mundo; seu uso é geralmente atribuído a atividades ilegais, devido às suas características de permitir o anonimato.

Embora o navegador seja oferecido aos usuários, a fim de oferecer uma navegação mais segura e, acima de tudo, oferecer anonimato. Pesquisadores da ESET anunciaram recentemente que descobriram a propagação de uma versão falsa do navegador Tor por estranhos.

Descoberta uma versão falsa do Tor russo que roubou bitcoins e Qiwi

Desde que foi feita uma compilação do navegador, ela foi posicionada como a versão oficial russa do navegador Tor, enquanto seus criadores não tinham nada a ver com essa compilação.

O principal pesquisador de malware da ESET, Anton Cherepanov, disse que a investigação identificou três carteiras de bitcoin usadas por hackers desde 2017.

“Cada carteira contém um número relativamente grande de pequenas transações; Consideramos que isso é uma confirmação de que essas carteiras foram usadas pelo navegador Trojanized Tor.”

- Como instalar o jogo AstroMenace no Linux via Flatpak

- Como instalar o jogo Biplanes Revival no Linux via Flatpak

- Instalando o simulador de corridas Speed Dreams no Linux

- Como instalar o jogo de corrida SuperTuxKart no Linux

O objetivo desta versão modificada do Tor era substituir as carteiras Bitcoin e QIWI.

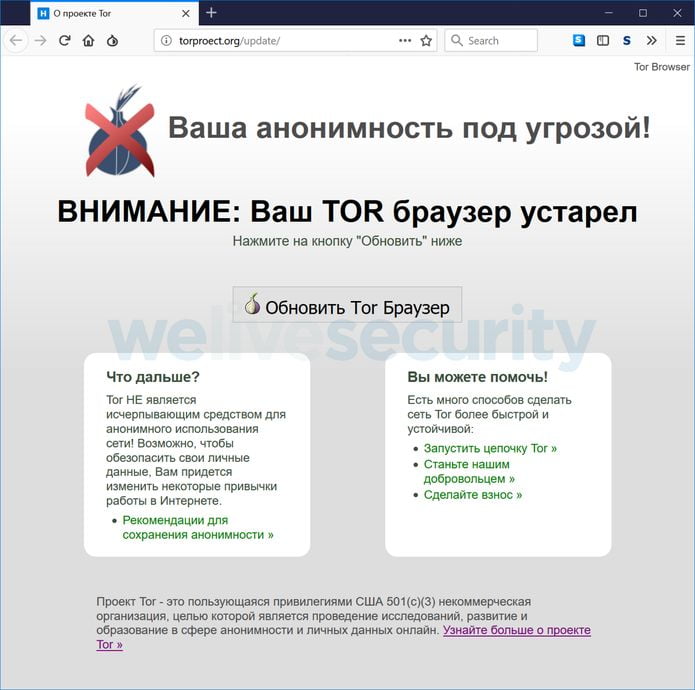

Para enganar os usuários, os criadores da compilação registraram os domínios tor-browser.org e torproect.org (difere do site oficial torproJect.org na ausência da letra “J”, que muitos usuários de língua russa passam despercebidos).

O design dos sites foi estilizado como o site oficial do Tor. O primeiro site mostrou uma página de aviso sobre o uso de uma versão desatualizada do navegador Tor e uma proposta para instalar uma atualização (onde o link fornecido oferece a compilação com o software Trojan) e no segundo o conteúdo repetiu a página para baixar o navegador Tor.

É importante mencionar que a versão maliciosa do Tor foi configurada apenas para Windows.

Desde 2017, o navegador malicioso do Tor é promovido em vários fóruns em russo, em discussões relacionadas a darknet, criptomoedas, evitando falhas de Roskomnadzor e problemas de privacidade.

Para distribuir o navegador em pastebin.com, foram criadas muitas páginas otimizadas para serem exibidas no topo dos mecanismos de pesquisa em tópicos relacionados a várias operações ilegais, censura, nomes de políticos famosos etc.

As páginas que anunciam uma versão falsa do navegador em pastebin.com foram visualizadas mais de 500 mil vezes.

O conjunto fictício foi baseado na base de código do Tor Browser 7.5 e, além das funções maliciosas incorporadas, configurações secundárias de agentes de usuários, desativação da verificação de assinatura digital para complementos e bloqueio do sistema de instalação da atualização, idêntico ao navegador oficial do Tor.

A inserção maliciosa era anexar um controlador de conteúdo ao plug-in HTTPS Everywhere comum (um script script.js adicional foi adicionado ao manifest.json). As demais alterações foram feitas no nível das definições de configuração e todas as partes binárias foram mantidas no navegador oficial do Tor.

O script integrado ao HTTPS Everywhere, quando cada página foi aberta, foi para o servidor de administração, que retornou o código JavaScript que deve ser executado no contexto da página atual.

O servidor de gerenciamento trabalhou como um serviço Tor oculto. Através da execução do código JavaScript, os atacantes podem organizar a interceptação do conteúdo dos formulários da web, a substituição ou ocultação de elementos arbitrários nas páginas, a visualização de mensagens fictícias etc.

No entanto, ao analisar o código malicioso, apenas o código foi registrado para substituir os detalhes das carteiras QIWI e Bitcoin nas páginas de aceitação de pagamento na darknet.

No curso de atividades maliciosas, foram acumulados 4,8 Bitcoins em carteiras para substituí-las, o que corresponde a aproximadamente 40 mil dólares.

O que está sendo falado no blog

No Post found.

Post Views: 353