Para a tristeza de quem usa o app, os dados de usuários do Duolingo foram divulgados em fórum hacker, expondo-os a agentes maliciosos.

O Duolingo é um dos maiores sites de aprendizado de idiomas do mundo, com mais de 74 milhões de usuários mensais em todo o mundo.

Agora, os dados extraídos de 2,6 milhões de usuários do DuoLingo vazaram em um fórum de hackers, permitindo que os agentes de ameaças conduzissem ataques de phishing direcionados usando as informações expostas.

Dados de usuários do Duolingo foram divulgados em fórum hacker

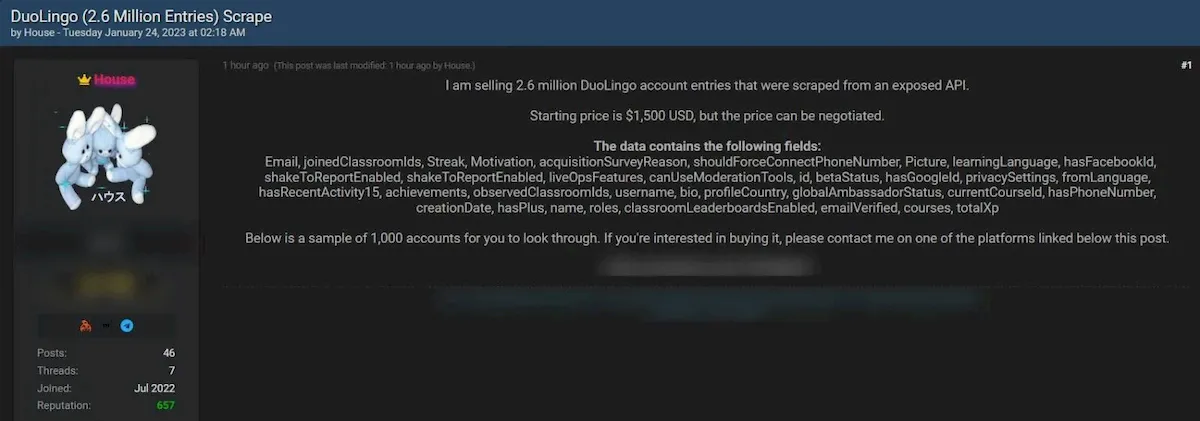

Em janeiro de 2023, alguém estava vendendo os dados copiados de 2,6 milhões de usuários do DuoLingo no agora desativado fórum de hackers Breached por US$ 1.500.

Esses dados incluem uma mistura de login público e nomes reais e informações não públicas, incluindo endereços de e-mail e informações internas relacionadas ao serviço DuoLingo.

Embora o nome real e o nome de login estejam disponíveis publicamente como parte do perfil do usuário no Duolingo, os endereços de e-mail são mais preocupantes, pois permitem que esses dados públicos sejam usados em ataques.

Quando os dados foram vendidos, o DuoLingo confirmou ao TheRecord que eles foram extraídos de informações de perfil público e que eles estavam investigando se precauções adicionais deveriam ser tomadas.

No entanto, o Duolingo não abordou o fato de que os endereços de e-mail também foram listados nos dados, o que não é uma informação pública.

Conforme detectado pela primeira vez pelo VX-Underground, o conjunto de dados de 2,6 milhões de usuários foi lançado ontem em uma nova versão do fórum de hackers Breached por 8 créditos de site, no valor de apenas US$ 2,13.

“Hoje carreguei o Duolingo Scrape para você baixar, obrigado pela leitura e divirta-se!”, diz um post no fórum de hackers.

Esses dados foram coletados usando uma interface de programação de aplicativos (API) exposta que tem sido compartilhada abertamente desde pelo menos março de 2023, com pesquisadores tweetando e documentando publicamente como usar a API.

A API permite que qualquer pessoa envie um nome de usuário e recupere a saída JSON contendo as informações do perfil público do usuário. Porém, também é possível inserir um endereço de e-mail na API e confirmar se ele está associado a uma conta DuoLingo válida.

BleepingComputer confirmou que esta API ainda está abertamente disponível para qualquer pessoa na web, mesmo depois de seu abuso ter sido denunciado ao DuoLingo em janeiro.

Essa API permitiu que o scraper alimentasse milhões de endereços de e-mail, provavelmente expostos em violações de dados anteriores, na API e confirmasse se eles pertenciam a contas DuoLingo.

Esses endereços de e-mail foram então usados para criar o conjunto de dados contendo informações públicas e não públicas.

Outro ator de ameaça compartilhou sua própria API, apontando que os atores de ameaças que desejam usar os dados em ataques de phishing devem prestar atenção a campos específicos que indicam que um usuário DuoLingo tem mais permissão do que um usuário normal e, portanto, são alvos mais valiosos.

BleepingComputer entrou em contato com o DuoLingo com perguntas sobre por que a API ainda está disponível publicamente, mas não recebeu resposta até o momento desta publicação.

As empresas tendem a descartar os dados extraídos como não sendo um problema, pois a maioria dos dados já é pública, mesmo que não seja necessariamente fácil de compilar.

No entanto, quando dados públicos são misturados com dados privados, como números de telefone e endereços de e-mail, isso tende a tornar as informações expostas mais arriscadas e potencialmente violar as leis de proteção de dados.

Por exemplo, em 2021, o Facebook sofreu um vazamento massivo depois que um bug da API “Adicionar amigo” foi abusado para vincular números de telefone a contas do Facebook de 533 milhões de usuários.

A comissão irlandesa de proteção de dados (DPC) multou posteriormente o Facebook em € 265 milhões (US$ 275,5 milhões) por esse vazamento de dados copiados.

Mais recentemente, um bug da API do Twitter foi usado para extrair dados públicos e endereços de e-mail de milhões de usuários, levando a uma investigação por parte da DPC.