Descobertos pela Kaspersky, aplicativos clones maliciosos do Telegram infectaram 60 mil com spyware. Confira os detalhes desse incidente.

Vários clones maliciosos do Telegram para Android no Google Play foram instalados mais de 60.000 vezes, infectando pessoas com spyware que rouba mensagens de usuários, listas de contatos e outros dados.

Clones maliciosos do Telegram infectaram 60 mil com spyware

As aplicações parecem ser adaptadas para utilizadores de língua chinesa e para a minoria étnica uigure, sugerindo possíveis ligações com mecanismos bem documentados de monitorização e repressão do Estado.

Os aplicativos foram descobertos pela Kaspersky, que os reportou ao Google. No entanto, no momento em que os investigadores publicaram o seu relatório, várias aplicações maliciosas ainda estavam disponíveis para download através do Google Play.

Os aplicativos Telegram apresentados no relatório da Kaspersky são promovidos como alternativas “mais rápidas” ao aplicativo normal.

Os exemplos mostrados no relatório têm mais de 60.000 instalações, portanto a campanha tem sucesso moderado em alcançar um conjunto de alvos potenciais.

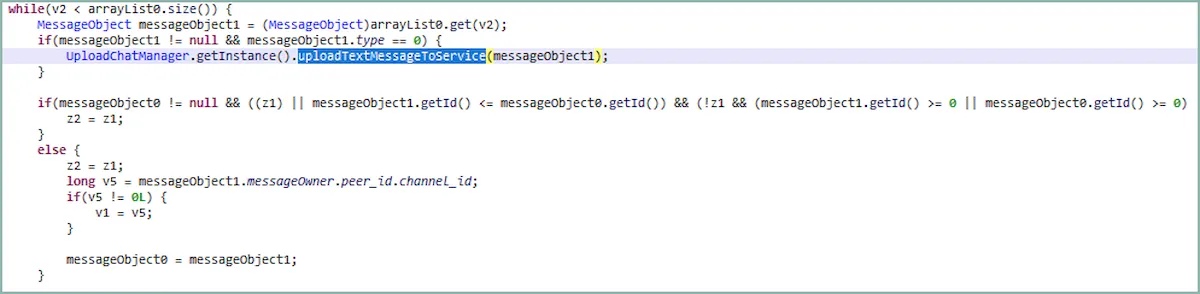

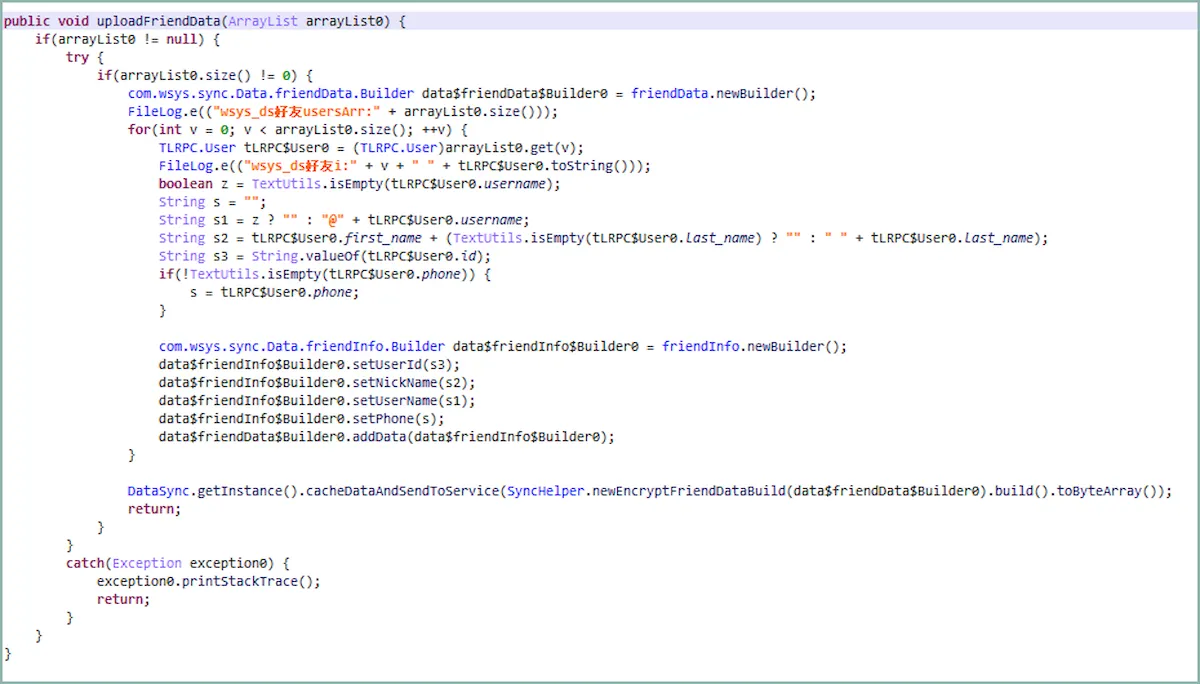

Os analistas de segurança relatam que os aplicativos são aparentemente iguais ao Telegram original, mas contêm funções adicionais no código para roubar dados.

Especificamente, há um pacote extra chamado ‘com. wsys’ que acessa os contatos do usuário e também coleta o nome de usuário, ID do usuário e número de telefone da vítima.

Quando o usuário recebe uma mensagem por meio do aplicativo trojanizado, o spyware envia uma cópia diretamente para o servidor de comando e controle (C2) da operadora em “sg[.]telegrnm[.]org”

Os dados exfiltrados, que são criptografados antes da transmissão, contêm o conteúdo da mensagem, o título e ID do chat/canal e o nome e ID do remetente.

O aplicativo spyware também monitora o aplicativo infectado em busca de alterações no nome de usuário e ID da vítima e na lista de contatos e, se alguma coisa mudar, coleta as informações mais atualizadas.

Deve-se observar que os aplicativos maliciosos do Evil Telegram usaram os nomes de pacote ‘org.telegram.messenger.wab’ e ‘org.telegram.messenger.wob’, enquanto o aplicativo Telegram legítimo tem um nome de pacote ‘org.telegram.messenger .rede.’

Desde então, o Google retirou esses aplicativos Android do Google Play e compartilhou a seguinte declaração com o BleepingComputer.

“Levamos a sério as reivindicações de segurança e privacidade contra aplicativos e, se descobrirmos que um aplicativo violou nossas políticas, tomamos as medidas apropriadas. Todos os aplicativos relatados foram removidos do Google Play e os desenvolvedores foram banidos. Os usuários também estão protegidos pelo Google Play Protect, que pode alertar os usuários ou bloquear aplicativos conhecidos por exibirem comportamento malicioso em dispositivos Android com o Google Play Services.” – Google.

No final do mês passado, a ESET alertou sobre dois aplicativos de mensagens trojanizados, Signal Plus Messenger e FlyGram, promovidos como versões mais ricas em recursos dos populares aplicativos de código aberto Signal e Telegram.

Agora removidos do Google Play e da Samsung Galaxy Store, esses aplicativos continham o malware BadBazaar que permitia que seus operadores, o APT chinês ‘GREF’, espionassem seus alvos.

No início deste ano, a ESET descobriu duas dúzias de sites clones do Telegram e do WhatsApp que distribuíam versões trojanizadas dos populares aplicativos de mensagens, também visando usuários de língua chinesa.

Recomenda-se que os usuários usem versões originais de aplicativos de mensagens e evitem baixar aplicativos bifurcados que prometem maior privacidade, velocidade ou outros recursos.

O Google não conseguiu impedir esses uploads maliciosos principalmente porque os editores introduzem códigos maliciosos por meio de atualizações pós-triagem e pós-instalação.

Em julho, a gigante da tecnologia revelou uma estratégia para implementar um sistema de verificação comercial na loja Google Play a partir de 31 de agosto de 2023, com o objetivo de aumentar a segurança dos usuários do Android.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.