Segundo o Datadog Security Labs, um Ciberataque resultou no roubo de 390000 contas WordPress. Confira os detalhes desse incidente.

Um grupo de cibercriminosos, rastreado como MUT-1244, roubou mais de 390.000 credenciais do WordPress usando um verificador de credenciais malicioso. Essa operação, que durou um ano, visava tanto hackeadores de sistema quanto pesquisadores de segurança.

Ciberataque resultou no roubo de 390000 contas WordPress

O Datadog Security Labs descobriu que, além das credenciais do WordPress, também foram furtadas chaves SSH e chaves de acesso da AWS.

O ataque foi realizado através de repositórios do GitHub trojanizados e campanhas de phishing que enganaram muitas vítimas. Explore como esses ataques aconteceram e o que isso significa para você.

- O ator de ameaças MUT-1244 roubou mais de 390.000 credenciais do WordPress.

- Ataques usaram repositórios do GitHub com código malicioso para infectar as vítimas.

- Vários sistemas foram comprometidos, incluindo os de profissionais de segurança cibernética.

- Chaves SSH e tokens AWS foram extraviados durante esses ataques.

- A campanha ainda está ativa, com novos sistemas sendo infectados.

O Impacto de um Ataque Cibernético: O Caso do MUT-1244

Introdução ao Ataque

Você sabia que o grupo de criminosos cibernéticos MUT-1244 conseguiu roubar mais de 390.000 credenciais do WordPress? Esse ataque foi parte de uma campanha que durou um ano e visava outros criminosos cibernéticos. O mais preocupante é que eles usaram uma ferramenta que parecia legítima, um verificador de credenciais do WordPress, para enganar suas vítimas.

Como o Ataque Foi Realizado

Pesquisadores da Datadog Security Labs descobriram que o MUT-1244 também roubou chaves SSH e chaves de acesso da AWS de centenas de sistemas comprometidos, incluindo testadores de penetração e pesquisadores de segurança. Como isso foi possível?

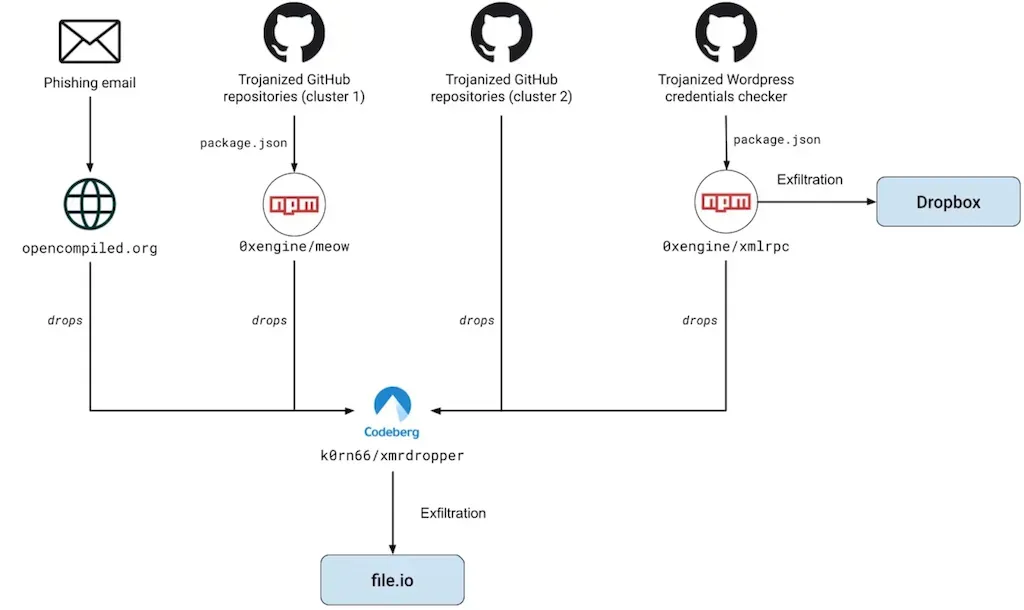

Os atacantes usaram uma combinação de e-mails de phishing e repositórios do GitHub infectados, que continham explorações de prova de conceito (PoC) direcionadas a falhas de segurança conhecidas.

A Armadilha do Phishing

Os e-mails de phishing foram projetados para enganar as vítimas, solicitando a instalação de uma atualização falsa do kernel, disfarçada como uma atualização de microcódigo da CPU. Quando as vítimas executavam os comandos, instalavam o malware em seus sistemas.

Repositórios Trojanizados

Os repositórios do GitHub foram cruciais. Muitos profissionais de segurança e hackers buscavam códigos de exploração para vulnerabilidades e acabaram caindo na armadilha. Os atacantes nomearam esses repositórios de maneira a parecerem legítimos, resultando em sua inclusão em fontes confiáveis, como Feedly Threat Intelligence ou Vulnmon.

Métodos de Infiltração

As técnicas de infiltração utilizadas pelo MUT-1244 foram variadas:

- Arquivos de configuração comprometidos

- PDFs maliciosos

- Droppers em Python

- Pacotes npm maliciosos incluídos nas dependências dos projetos

Pesquisadores da Datadog observaram que essa campanha estava relacionada a um ataque de cadeia de suprimentos destacado em um relatório anterior. Um projeto do GitHub chamado “hpc20235/yawp” foi comprometido e utilizado para roubar dados e minerar a criptomoeda Monero.

O Malware Envolvido

O malware usado nesse ataque incluía um minerador de criptomoedas e um backdoor que permitiu ao MUT-1244 coletar e exfiltrar informações sensíveis, como chaves SSH, credenciais da AWS e variáveis de ambiente, além de conteúdos de diretórios importantes, como “~/.aws”.

A Exfiltração de Dados

O segundo estágio do ataque foi complexo. O payload malicioso foi hospedado em uma plataforma separada, permitindo que os atacantes exfiltrassem dados para serviços de compartilhamento de arquivos como Dropbox e file.io. As credenciais para essas plataformas estavam codificadas dentro do payload, facilitando o acesso dos atacantes às informações roubadas.

O Impacto da Campanha

Os pesquisadores da Datadog afirmaram que o MUT-1244 conseguiu acessar mais de 390.000 credenciais do WordPress. Eles têm alta confiança de que, antes de serem exfiltradas para o Dropbox, essas credenciais estavam nas mãos de atores ofensivos que as adquiriram por meios ilícitos.

A Armadilha do Yawpp

Esses criminosos usaram uma ferramenta chamada yawpp, que se apresentava como um “verificador de credenciais” para o WordPress. Um atacante com um conjunto de credenciais roubadas, frequentemente adquiridas em mercados clandestinos, utilizaria o yawpp para validar suas informações.

A Exploração da Confiança

O que torna esse ataque alarmante é que os criminosos exploraram a confiança dentro da comunidade de segurança cibernética. Eles comprometeram máquinas de hackers, tanto brancos quanto negros, após as vítimas executarem involuntariamente o malware. Isso resultou em um roubo de dados que incluía chaves SSH, tokens de acesso da AWS e históricos de comandos.

O Futuro do Ataque

De acordo com a Datadog Security Labs, centenas de sistemas ainda permanecem comprometidos, e a infecção continua a se espalhar como parte dessa campanha em andamento. É um lembrete claro de que, mesmo em um campo dedicado à segurança, a vigilância constante é necessária.

Conclusão

O caso do MUT-1244 destaca a importância de estar sempre alerta e ciente das ameaças no espaço digital. Os ataques cibernéticos estão se tornando mais sofisticados, e a confiança pode ser uma armadilha perigosa.

Verifique sempre a autenticidade de qualquer ferramenta ou repositório antes de usá-los, especialmente se estiverem relacionados à segurança cibernética.

Para reforçar sua segurança, considere utilizar soluções como o ClamAV e explore métodos de proteção contra malware.