E foi descoberto que uma campanha do ChromeLoader atrai com VHDs maliciosos para jogos populares. Confira os detalhes dessa ameaça.

Pesquisadores de segurança notaram que os operadores da campanha ChromeLoader de sequestro de navegador e adware agora estão usando arquivos VHD com nomes de jogos populares. Anteriormente, essas campanhas dependiam da distribuição baseada em ISO.

ChromeLoader atrai com VHDs maliciosos para jogos populares

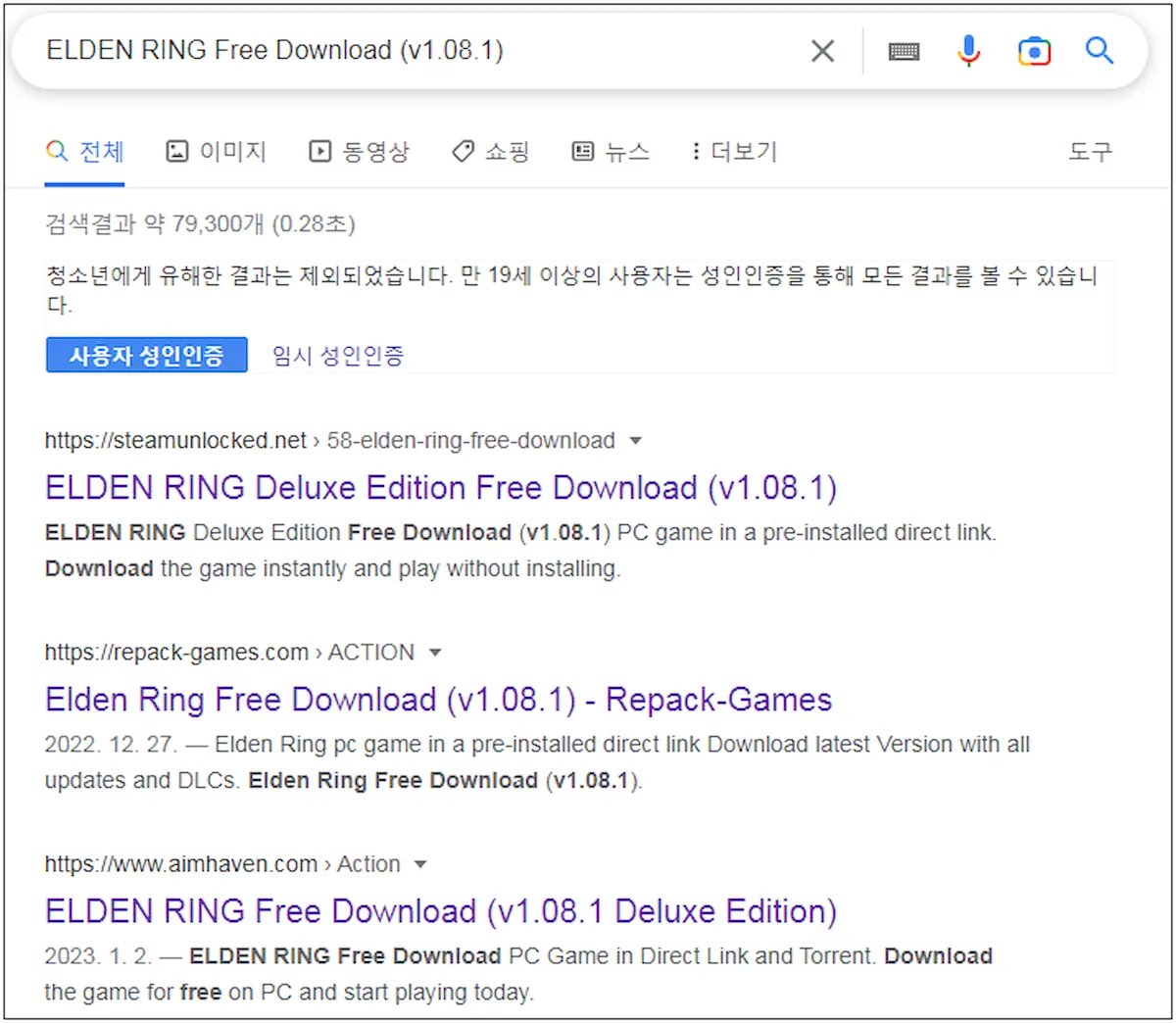

Os arquivos maliciosos foram descobertos por membros do Ahnlab Security Emergency Response Center (ASEC) por meio de resultados de pesquisa do Google para consultas de jogos populares

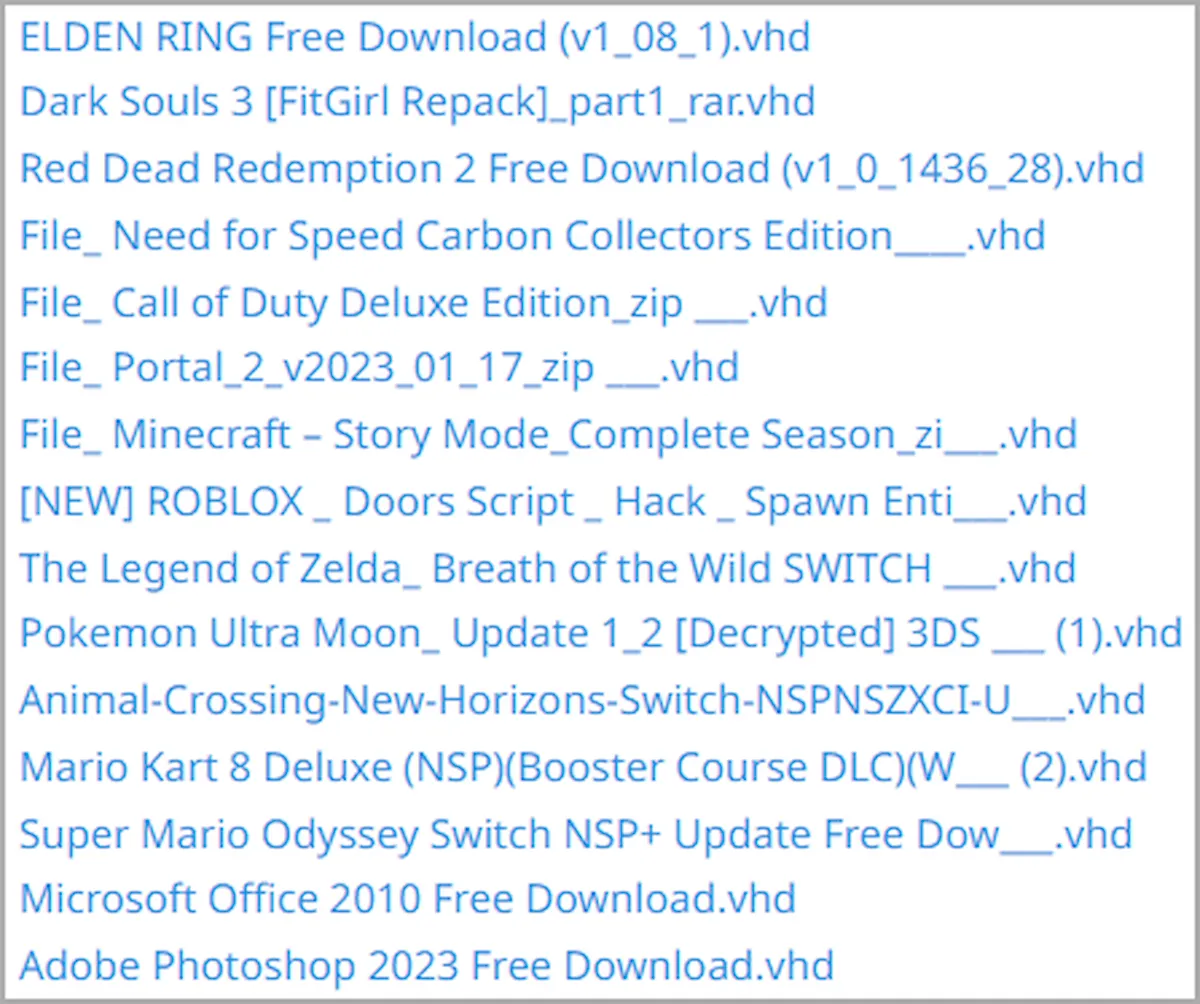

Entre os títulos de jogos abusados para fins de distribuição de adware estão Elden Ring, ROBLOX, Dark Souls 3, Red Dead Redemption 2, Need for Speed, Call of Duty, Portal 2, Minecraft, Legend of Zelda, Pokemon, Mario Kart, Animal Crossing e mais.

Uma rede de sites de malvertising distribui os arquivos maliciosos, que aparecem como pacotes legítimos relacionados a jogos, que instalam a extensão ChromeLoader.

O ChromeLoader sequestra as pesquisas do navegador para mostrar anúncios. Ele também modifica as configurações do navegador e coleta credenciais e dados do navegador.

De acordo com dados do Red Canary, o malware tornou-se mais prevalente em maio de 2022. Em setembro de 2022, a VMware relatou novas variantes realizando atividades de rede mais sofisticadas. Em alguns casos, o ator até entregou o ransomware Enigma.

Em todos os casos vistos ao longo de 2022, o ChromeLoader chegou ao sistema de destino como um arquivo ISO. Ultimamente, as operadoras parecem preferir a embalagem VHD.

Os arquivos VHD podem ser facilmente montados em um sistema Windows e são suportados por vários softwares de virtualização.

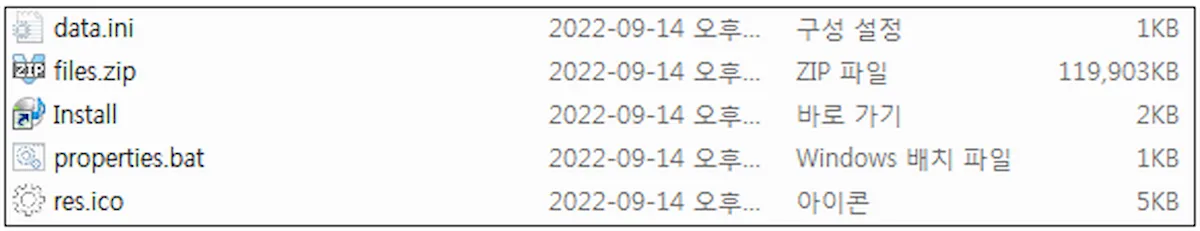

As imagens incluem vários arquivos, mas apenas um deles, um atalho chamado “Install.lnk”, está visível. A implantação do atalho aciona a execução de um script em lote que descompacta o conteúdo de um arquivo ZIP.

Na próxima etapa, o arquivo em lote executa “data.ini”, um VBScript e um JavaScript que busca a carga útil final de um recurso remoto.

De acordo com a ASEC, o ChromeLoader começará a redirecionar para sites de anúncios, gerando receita para seus operadores.

Os pesquisadores dizem que os endereços que hospedam a carga útil não são mais acessíveis. Eles observam que a extensão maliciosa do Chrome que o ChromeLoader cria e executa também pode coletar dados de credenciais armazenados no navegador.

O relatório da ASEC fornece um pequeno conjunto de indicadores de comprometimento que podem ajudar a detectar a ameaça do ChromeLoader.

Os usuários são aconselhados a evitar o download de jogos de fontes não oficiais e a evitar cracks de produtos populares, pois eles geralmente apresentam um alto risco de segurança.