A Trend Micro descobriu que os novos malware Android CherryBlos e FakeTrade roubam credenciais de imagens com OCR.

Sim. Duas novas famílias de malware para Android chamadas ‘CherryBlos’ e ‘FakeTrade’ foram descobertas no Google Play, com o objetivo de roubar credenciais e fundos de criptomoedas ou realizar golpes.

CherryBlos e FakeTrade roubam credenciais de imagens com OCR

As novas variedades de malware foram descobertas pela Trend Micro, que observou que ambos usavam a mesma infraestrutura de rede e certificados, indicando que os mesmos agentes de ameaças os criaram.

Os aplicativos maliciosos usam vários canais de distribuição, incluindo mídias sociais, sites de phishing e aplicativos de compras enganosos no Google Play, a loja de aplicativos oficial do Android.

O malware CherryBlos foi distribuído pela primeira vez em abril de 2023, na forma de um arquivo APK (pacote Android) promovido no Telegram, Twitter e YouTube, sob o disfarce de ferramentas de IA ou mineradores de moedas.

Os nomes usados para os APKs maliciosos são GPTalk, Happy Miner, Robot999 e SynthNet, baixados dos seguintes sites com nomes de domínio correspondentes:

- chatgptc[.]io

- happyminer[.]com

- robot999[.]net

- synthnet[.]ai

Um aplicativo malicioso do Synthnet também foi carregado na Google Play Store, onde foi baixado cerca de mil vezes antes de ser denunciado e removido.

CherryBlos é um ladrão de criptomoedas que abusa das permissões do serviço de acessibilidade para buscar dois arquivos de configuração do servidor C2, aprovar automaticamente permissões adicionais e impedir que o usuário mate o aplicativo trojanizado.

CherryBlos usa uma variedade de táticas para roubar credenciais e ativos de criptomoeda, sendo a principal tática carregar interfaces de usuário falsas que imitam aplicativos oficiais para phishing de credenciais.

Porém, um recurso mais interessante pode ser ativado, que utiliza o OCR (reconhecimento óptico de caracteres) para extrair texto de imagens e fotos armazenadas no aparelho.

Por exemplo, ao configurar novas carteiras de criptomoedas, os usuários recebem uma frase/senha de recuperação com 12 ou mais palavras que podem ser usadas para recuperar a carteira no computador.

Depois de mostrar essas palavras, os usuários são solicitados a anotá-las e armazená-las em um local seguro, pois qualquer pessoa com essa frase pode usá-la para adicionar sua carteira criptográfica a um dispositivo e acessar os fundos nela.

Embora não seja recomendado tirar fotos da sua frase de recuperação, as pessoas ainda fazem isso, salvando as fotos em computadores e em seus dispositivos móveis.

No entanto, se esse recurso de malware estiver ativado, ele poderá fazer o OCR da imagem e extrair a frase de recuperação, permitindo que eles roubem a carteira.

Os dados coletados são enviados de volta aos servidores dos agentes de ameaças em intervalos regulares, conforme mostrado abaixo.

O malware também atua como um sequestrador de área de transferência para o aplicativo Binance, trocando automaticamente o endereço de um destinatário criptográfico por outro sob o controle do invasor, enquanto o endereço original parece inalterado para o usuário.

Esse comportamento permite que os agentes de ameaças redirecionem os pagamentos enviados aos usuários para suas próprias carteiras, roubando efetivamente os fundos transferidos.

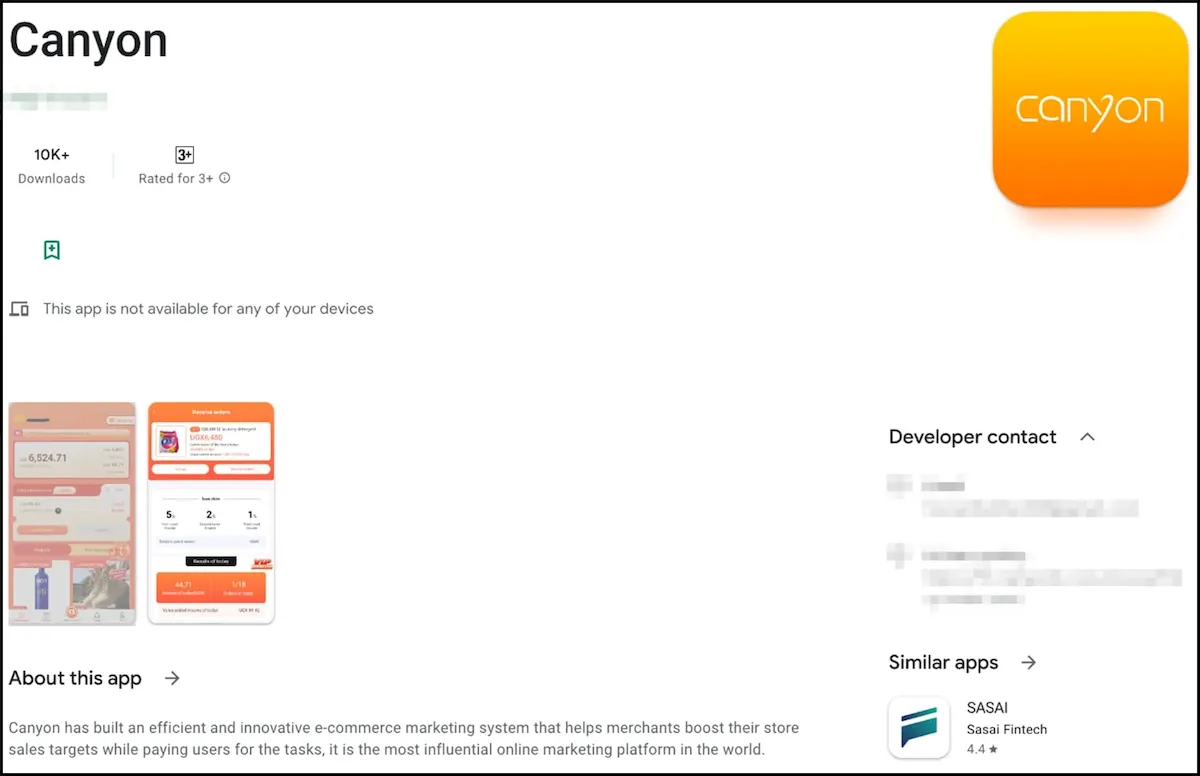

Os analistas da Trend Micro encontraram conexões com uma campanha no Google Play, onde 31 aplicativos fraudulentos chamados coletivamente de “FakeTrade” estavam usando as mesmas infraestruturas de rede C2 e certificados dos aplicativos CherryBlos.

Esses aplicativos usam temas de compras ou iscas para ganhar dinheiro que induzem os usuários a assistir a anúncios, concordar com assinaturas premium ou recarregar suas carteiras no aplicativo e nunca permitir que eles saquem as recompensas virtuais.

Os aplicativos usam uma interface semelhante e geralmente visam usuários na Malásia, Vietnã, Indonésia, Filipinas, Uganda e México, enquanto a maioria deles foi carregada no Google Play entre 2021 e 2022.

O Google disse ao site BleepingComputer que os aplicativos de malware relatados foram removidos do Google Play.

“Levamos a sério as reivindicações de segurança e privacidade contra aplicativos e, se descobrirmos que um aplicativo violou nossas políticas, tomamos as medidas apropriadas”, disse o Google ao BleepingComputer.

No entanto, como milhares de usuários já os baixaram, limpezas manuais podem ser necessárias nos dispositivos infectados.