Pesquisadores de segurança da ThreatFabric descobriram que o malware Android Cerberus já pode ignorar 2FA e desbloquear dispositivos remotamente.

O Google Authenticator é a alternativa do Google ao 2FA (identificação por dois fatores) baseado em SMS que usa uma conexão de dados para enviar código de acesso único (OTP) por meio de mensagens de texto, algo que o gigante das buscas desaprova ao ver que pode ser interceptado porque é enviado por uma operadora externa rede.

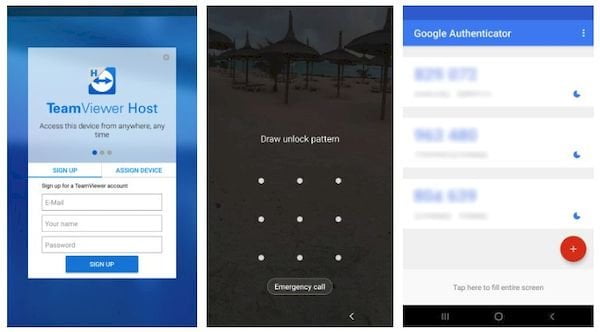

Enquanto o uso de um aplicativo para gerar códigos 2FA localmente é visto como uma alternativa mais segura aos entregues por SMS, os pesquisadores de segurança da empresa de inteligência móvel ThreatFabric descobriram uma amostra atualizada de Trojan bancário Cerberus que agora também pode registrar e roubar informações do Google Authenticator.

Cerberus já pode ignorar 2FA e desbloquear dispositivos remotamente

O Trojan bancário Cerberus foi atualizado com a funcionalidade RAT e agora é capaz de roubar os códigos de autenticação de dois fatores (2FA) do Google Authenticator das vítimas, usados como uma camada extra de segurança ao fazer login em contas online.

Isso pode obter o 2FA baseado em aplicativo no mesmo nível de segurança que o 2FA baseado em SMS em um futuro próximo, visto que os códigos agora podem ser roubados nos dois casos.

O malware do Android que foi detectado pela primeira vez em junho de 2019 como um Trojan bancário comum, agora ele rouba códigos do Google Authenticator 2FA para violar os privilégios de acessibilidade do Android.

O relatório acrescenta que:

“Quando o aplicativo está em execução, o Trojan pode obter o conteúdo da interface e enviá-lo ao servidor C2. Mais uma vez, podemos deduzir que essa funcionalidade será usada para ignorar serviços de autenticação que dependem de códigos OTP.”

Esses códigos roubados podem ser usados para contornar a camada de segurança 2FA adicional em serviços online, como bancos, serviços de email, aplicativos de mensagens e redes de mídia social, para citar apenas alguns.

O módulo de roubo de código 2FA da Cerberus não é o primeiro detectado na natureza até agora, com casos anteriores de malware capazes de esse truque serem descobertos pela ESET e Symantec.

No entanto, essas linhagens estavam direcionadas à autenticação de dois fatores baseada em SMS para ignorar a proteção 2FA.

Módulo RAT totalmente operacional

Como os pesquisadores de segurança do ThreatFabric também descobriram, o Cerberus agora possui os recursos Trojan (RAT) de acesso remoto baseado no TeamViewer, projetados para fornecer a seus operadores a funcionalidade RAT completa.

Sobre isso, a ThreatFabric diz que:

“O serviço RAT é capaz de percorrer o sistema de arquivos do dispositivo e baixar o seu conteúdo. Além disso, ele também pode iniciar o TeamViewer e configurar conexões a ele, fornecendo aos agentes de ameaças acesso remoto completo ao dispositivo.”

Este novo módulo RAT pode ser usado pelas operadoras da Cerberus para gerenciar aplicativos em dispositivos Android infectados, alterar as configurações de um dispositivo e usar qualquer um dos aplicativos instalados, exatamente como o proprietário do dispositivo.

A amostra de malware do Android que eles analisaram também vem com um recurso de captura de bloqueio de tela que usa sobreposições, possibilitando que os invasores usem o RAT interno para desbloquear remotamente os dispositivos Android de suas vítimas.

A ThreatFabric acrescenta que:

“Desde a implementação do RAT, podemos concluir que esse roubo de credencial de bloqueio de tela foi criado para que os atores possam desbloquear remotamente o dispositivo, a fim de realizar fraudes quando a vítima não estiver usando o dispositivo. Isso mostra mais uma vez a criatividade dos criminosos para criar as ferramentas certas para ter sucesso.”

#Malware challenge :

?Try finding the relation between these screenshots…?The answer: They represent latest changes in the #Cerberus #Android banking #Trojan, first spotted mid January, still under development pic.twitter.com/QRFdiWYpLe

— ThreatFabric (@ThreatFabric) February 20, 2020

Até a publicação do relatório, o ThreatFabric não viu nenhuma tentativa de anunciar esses novos recursos em fóruns clandestinos ou nos canais do YouTube nos quais o Cerberus estava sendo vendido.

Isso sugere que o malware atualizado ainda está passando por uma fase de teste no momento, embora os pesquisadores considerem que “poderá ser lançado em breve”.

Sgundo a ThreatFabric:

“Tendo uma lista exaustiva de metas, incluindo instituições de todo o mundo, combinadas com sua nova capacidade de RAT, a Cerberus é um risco crítico para as instituições financeiras que oferecem serviços bancários on-line”

O relatório completo disponível aqui também fornece informações atualizadas sobre os malwares bancários Gustuff, Hydra, Ginp e Anubis Android, juntamente com uma lista de indicadores de comprometimento (IOCs) para todas as amostras de malware analisadas.

- Como instalar o Minus Games Gui no Linux via Flatpak

- Jogos para Linux: 7 Opções Imperdíveis para Gamers Aventureiros

- Como instalar o jogo DXX-Rebirth no Linux via Flatpak

- Como instalar o Cortex Command Community Project no Linux via Flatpak