E a Canonical lançou uma correção para a Vulnerabilidade Dirty Pipe. Confira os detalhes desse importante update e veja como atualizar.

Recentemente foi revelada uma nova vulnerabilidade do Linux conhecida como ‘Dirty Pipe‘ permite que usuários locais obtenham privilégios de root por meio de explorações disponíveis publicamente.

E, agora, a Canonical publicou hoje novas atualizações de segurança do kernel Linux para todas as versões suportadas do Ubuntu para resolver várias vulnerabilidades, incluindo a infame vulnerabilidade “Dirty Pipe”.

Canonical lançou uma correção para a Vulnerabilidade Dirty Pipe

Sim. A Canonical lançou uma correção para a Vulnerabilidade Dirty Pipe. Esta é uma pequena atualização de segurança que vem apenas duas semanas após a atualização de segurança anterior e corrige a chamada vulnerabilidade de segurança “Dirty Pipe” (CVE-2022-0847) descoberta por Max Kellermann.

Essa vulnerabilidade afeta apenas os sistemas Ubuntu 21.10 e Ubuntu 20.04 LTS que executam o kernel Linux 5.13 e pode permitir que um invasor local modifique qualquer arquivo que possa ser aberto para leitura.

Segundo o comunicado de segurança:

“Foi encontrada uma falha na forma como o membro “flags” da nova estrutura de buffer de pipe não tinha a inicialização adequada nas funções copy_page_to_iter_pipe e push_pipe no kernel do Linux e, portanto, poderia conter valores obsoletos. Um usuário local sem privilégios pode usar essa falha para gravar em páginas no cache de página apoiadas por arquivos somente leitura e, assim, aumentar seus privilégios no sistema”

Para todas as versões suportadas do Ubuntu, incluindo Ubuntu 21.10, Ubuntu 20.04 LTS e Ubuntu 18.04 LTS, a nova atualização de segurança corrige três falhas relacionadas ao Spectre, CVE-2022-0001, CVE-2022-0002 e CVE-2022-23960.

Estes foram descobertos por Enrico Barberis, Pietro Frigo, Marius Muench, Herbert Bos e Cristiano Giuffrida, e podem permitir que um invasor local exponha informações confidenciais devido a mitigações de hardware insuficientes adicionadas por ARM e Intel a seus processadores para resolver as vulnerabilidades Spectre-BTI .

Também para todas as versões suportadas do Ubuntu, a nova atualização de segurança do kernel também corrige o CVE-2022-25636, um problema de segurança descoberto por Nick Gregory que pode permitir que um invasor local cause uma negação de serviço ou possivelmente execute código arbitrário.

Agora que a Canonical lançou uma correção para a Vulnerabilidade Dirty Pipe, ela pede a todos os usuários do Ubuntu que atualizem suas instalações para as novas versões do kernel Linux disponíveis nos repositórios estáveis (linux-image 5.13.0.35.44 para Ubuntu 21.10 e Ubuntu 20.04.4 LTS, linux-image 5.4.0.104.108 para Ubuntu 20.04 LTS, bem como linux-image-hwe 5.4.0.104.118~18.04.89 para Ubuntu 18.04.6 LTS).

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

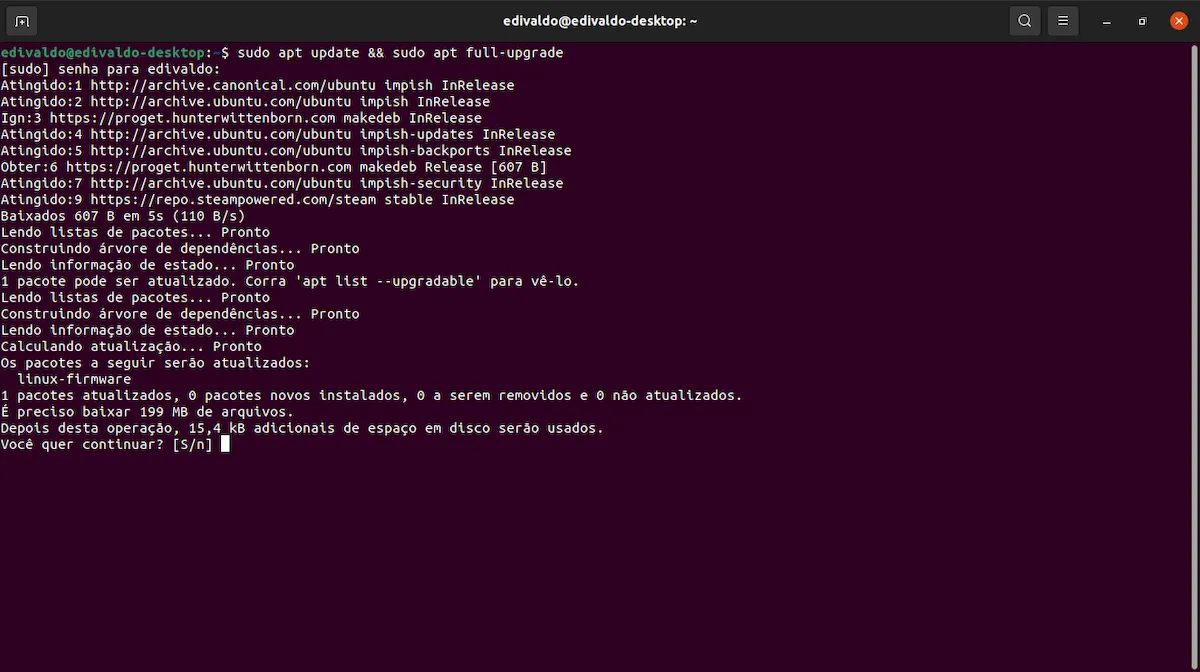

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt update && sudo apt full-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.