E a Canonical lançou uma correção para a vulnerabilidade CrossTalk. Confira os detalhes dessa falha e veja como atualizar.

CROSSTalk é a primeira vulnerabilidade no mecanismo de execução de instruções especulativas, que permite que os dados vazem entre núcleos de CPU separados (anteriormente, os vazamentos eram limitados a diferentes segmentos em um núcleo).

Agora, a Canonical lançou um patch de segurança para as recentes vulnerabilidades Intel SRBDS/CrossTalk encontradas em algumas CPUs Intel, afetando todas as versões suportadas do Ubuntu.

cccccc

O patch de segurança para o firmware do microcódigo intel elimina três vulnerabilidades de hardware que afetam os computadores equipados com processadores Intel e executando os sistemas Ubuntu 20.04 LTS, Ubuntu 19.10, Ubuntu 18.04 LTS, Ubuntu 16.04 LTS, Ubuntu 16.04 LTS ou Ubuntu 14.04 ESM.

Isso inclui uma correção para a vulnerabilidade de hardware SRBDS (Special Register Buffer Data Sampling) recentemente descoberta (CVE-2020-0543), também conhecida como Crosstalk.

Isso afeta alguns clientes Intel e processadores Xeon E3, permitindo que um invasor local exponha informações confidenciais. Uma lista completa dos processadores Intel afetados está disponível nesse endereço.

O alerta de segurança diz que:

“A limpeza incompleta de operações especiais específicas de leitura de registro em alguns processadores Intel (R) pode permitir que um usuário autenticado ative a divulgação de informações via acesso local. A Intel está lançando atualizações de firmware para mitigar essa potencial vulnerabilidade.”

Duas outras vulnerabilidades (CVE-2020-0548 e CVE-2020-0549) foram corrigidas nesta nova atualização de segurança.

Acredita-se que sejam erros de limpeza nos despejos e registros de vetores do cache de dados L1 (L1D) que afetam certos processadores Intel, permitindo que os atacantes locais exponham informações confidenciais.

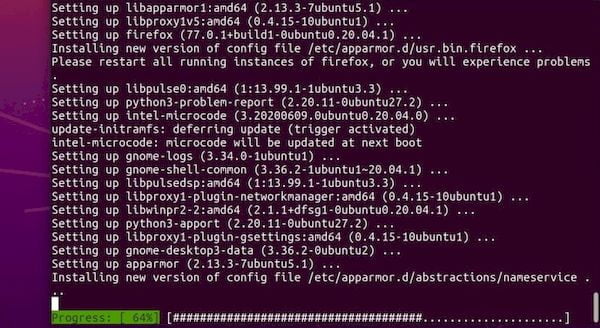

A Canonical recomenda que todos os usuários que usam um computador com uma CPU Intel afetada atualizem o pacote intel-microcode para a versão 3.20200609, que agora está disponível nos repositórios estáveis do Ubuntu 20.04 LTS, Ubuntu 19.10, Ubuntu 18.04 LTS, Ubuntu 16.04 LTS e Ubuntu 14.04 ESM, o mais rápido possível.

Segundo a Canonical, as atenuações para as vulnerabilidades do Intel SRBDS/CrossTalk terão um impacto no desempenho dos processadores Intel afetados.

Portanto, um mecanismo de exclusão é fornecido como uma opção de linha de comando do kernel Linux (srbds=off) para usuários que desejam desativar as atenuações em favor de um melhor desempenho.

Como aplicar a correção para a vulnerabilidade CrossTalk

Para atualizar seus computadores, execute uma atualização padrão do sistema (sudo apt-get update && sudo apt-get full-upgrade) e reinicie após a instalação da nova versão do microcódigo intel.

- Como instalar o jogo Cows Revenge no Linux via Flatpak

- Como instalar o jogo Combined! no Linux via Flatpak

- Como instalar o driver para o controle do Xbox no Ubuntu

- Como instalar o NeoGeo Pocket Emulator no Linux via Snap