E a Canonical lançou uma atualização do kernel do Ubuntu 20.04 e 16.04. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, algumas semanas após a última vez, a Canonical relançou uma atualização do kernel para corrigir várias vulnerabilidades.

Canonical lançou uma atualização do kernel do Ubuntu 20.04 e 16.04 para corrigir várias vulnerabilidades

Os sistemas afetados são o antigo rocker Ubuntu 16.04, agora com suporte a ESM, e a versão LTS anterior do Ubuntu, ou seja, o Focal Fossa lançado em abril de 2020.

E é que, para aqueles que preferem fazer o salto da versão LTS para a versão LTS, o Ubuntu 22.04 não aparecerá como uma atualização no Focal Fossa por alguns dias, coincidindo com a ISO de 22.04.1.

Quanto aos próprios bugs, três relatórios foram publicados, USN-5500-1 afetando o Ubuntu 16.04 ESM e USN-5485-2 e USN-5493-2 afetando o Ubuntu 20.04.

Para o Focal Fossa, um total de 4 vulnerabilidades foram corrigidas, enquanto o Xenial Xerus, com metade do número de relatórios, recebeu 8 correções.

A partir daqui, se não for muito trabalhoso, recomendo atualizar para o Bionic Beaver (18.04) no mínimo, pois continuará a ser totalmente suportado até abril do próximo ano.

Para a base de usuários, o mais interessante são os bugs corrigidos no Focal Fossa, e são os seguintes:

- CVE-2022-21123 – Alguns processadores Intel não executam totalmente as ações de limpeza em buffers compartilhados de vários núcleos. Um invasor local pode usar isso para expor informações confidenciais.

- CVE-2022-21125 – Foi descoberto que alguns processadores Intel não executavam totalmente ações de limpeza em buffers de preenchimento na microarquitetura. Um invasor local pode usar isso para expor informações confidenciais.

- CVE-2022-21166 – Foi descoberto que alguns processadores Intel não estavam realizando a limpeza corretamente durante operações específicas de gravação de registro especial. Um invasor local pode usar isso para expor informações confidenciais.

- CVE-2022-28388 – Foi descoberto que a implementação da interface USB2CAN de 8 dispositivos no kernel do Linux não lidava corretamente com certas condições de erro, levando a um double-free. Um invasor local pode usar isso para causar uma negação de serviço (travamento do sistema).

Independentemente da versão ou distribuição utilizada, e embora a maioria das falhas exijam acesso físico ao dispositivo, é importante sempre aplicar as atualizações disponíveis, ou pelo menos as de segurança.

Os novos pacotes já estão disponíveis nos repositórios Ubuntu 20.04 e 16.04.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários dos sistemas afetados atualizem suas instalações o mais rápido possível para as novas versões de kernel.

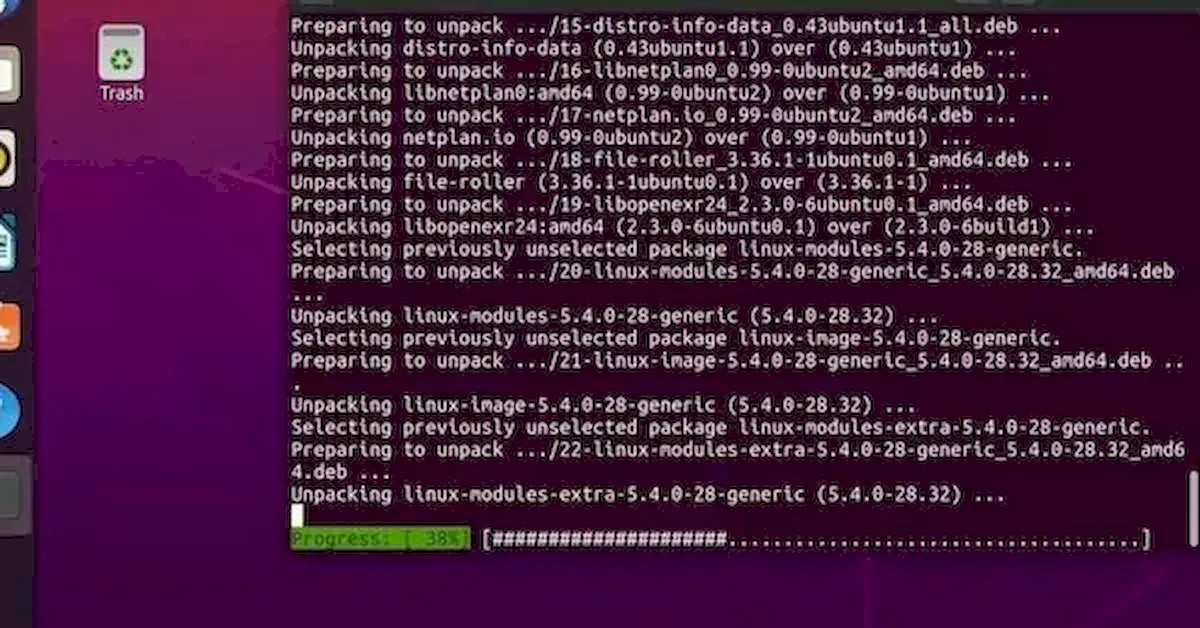

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.