A Canonical lançou novas atualizações do kernel para todas as versões suportadas do Ubuntu Linux, para resolver várias vulnerabilidades de segurança descobertas no kernel Linux, por vários pesquisadores. Confira os detalhes desse update.

- Como instalar o Metasploit Framework no Ubuntu e derivados

- Lightning Framework, um novo malware Linux que instala rootkits, backdoors

- Como instalar o gerenciador de tokens Nitrokey-app no Linux via Snap

Sistemas operacionais modernos não são estáticos, pois a todo momento podem receber importantes atualizações feitas para torná-lo mais seguro.

Nesse quesito, o Linux é imbatível e constantemente é atualizado. A Canonical, responsável pelo Ubuntu, também vive publicando atualizações de segurança, em sua maioria, voltadas para o kernel.

Canonical lançou novas atualizações do kernel para todas as versões

As novas atualizações de kernel estão disponíveis para as séries Ubuntu 18.04 LTS (Bionic Beaver), Ubuntu 17.10 (Artful Aardvark), Ubuntu 16.04 LTS (Xenial Xerus) e Ubuntu 14.04 LTS (Trusty Tahr) e abordam um total de nove vulnerabilidades de segurança que afetam os núcleos para sistemas de 64 bits, 32 bits, Raspberry Pi 2, AWS e GCP, bem como ambientes de nuvem.

Eles tratam de um problema de segurança(CVE-2018-1092 e CVE-2018-1093) afetando as versões LTS do Ubuntu 18.04 LTS, Ubuntu 17.10 e Ubuntu 16.04 e descobertos por Wen Xu na implementação do sistema de arquivos EXT4 do kernel Linux, o que poderia permitir que um invasor travve o sistema vulnerável, causando uma negação de serviço ao montar um sistema de arquivos EXT4 especialmente criado.

Também afetando as versões LTS do Ubuntu 18.04 LTS, Ubuntu 17.10 e Ubuntu 16.04, a atualização do kernel aborda um vazamento de memória (CVE-2018-8087) na implementação do simulador de software 802.11 do kernel Linux, p que poderia permitir que um invasor local causasse uma negação de serviço (exaustão de memória).

Afetando as versões LTS do Ubuntu 17.10 e Ubuntu 14.04, a atualização corrige um problema de segurança (CVE-2018-8781) descoberto por Eyal Itkin no driver do adaptador de vídeo USB DisplayLink do kernel Linux, que validou incorretamente as compensações mmap enviadas do userspace, e que poderia permitir que um invasor local execute código arbitrário ou exponha informações sensíveis da memória do kernel.

Além disso, ele corrige uma vulnerabilidade de segurança (CVE-2018-8781) descoberta no subsistema netfilter do kernel Linux, que validou incorretamente as compensações de ebtables, permitindo que um invasor local execute código arbitrário ou cause falha no sistema afetado, causando uma negação de serviço, que também afetou os lançamentos Ubuntu 17.10 e Ubuntu 14.04 LTS.

Além disso, a atualização do kernel aborda um desreferenciamento de ponteiro NULL (CVE-2018-7492) afetando os lançamentos Ubuntu 17.10 e Ubuntu 14.04 LTS, descobertos na implementação do protocolo RDS (Reliable Datagram Sockets) do kernel Linux, que poderia permitir que um invasor local falhasse nos vulneráveis no sistema, causando um ataque de negação de serviço.

Além dos patches mencionados acima, a atual atualização de segurança do kernel do Ubuntu corrige um vazamento de memória descoberto na implementação SAS Serial Attached SCSI (SAS), que afetou apenas a série de sistemas operacionais Ubuntu 18.04 LTS (Bionic Beaver).

Esse problema (CVE-2018-10021) pode permitir que um invasor fisicamente próximo cause uma negação de serviço (exaustão de memória).

Por fim, a atualização de segurança aborda um problema de leitura fora dos limites (CVE-2017-0627) afetando apenas o Ubuntu 14.04 LTS e descoberto por Xingyuan Lin no driver UVC (Classe de Vídeo USB) do kernel Linux, bem como um problema de verificação de limites incorretos (CVE-2018-10940) no driver cdrom afetando apenas o Ubuntu 16.04 LTS. Os dois problemas podem permitir que um invasor local exponha informações confidenciais (memória do kernel).

A Canonical também publicou novas versões do kernel Linux HWE para usuários dos lançamentos Ubuntu 16.04.4 LTS (Xenial Xerus), Ubuntu 14.04.5 LTS (Trusty Tahr) e Ubuntu 12.04 ESM (Precise Pangolin).

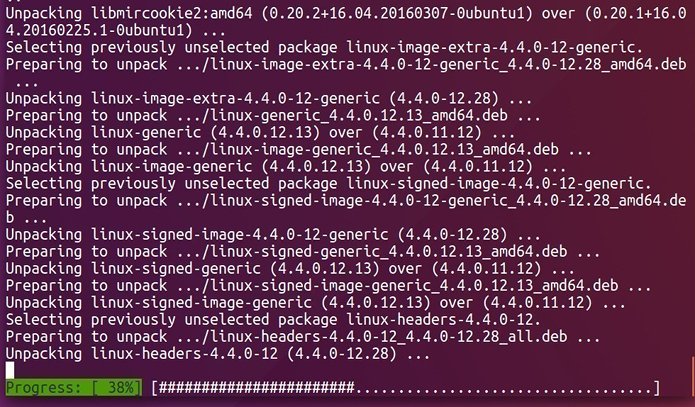

Como sempre todos os usuários são convidados a atualizar suas instalações do Ubuntu o mais rápido possível para as novas versões do kernel.

Para atualizar seus PCs Ubuntu, siga as instruções fornecidas pela Canonical em https://wiki.ubuntu.com/Security/Upgrades.