A Canonical lançou novas atualizações de segurança do kernel do Linux para todos os lançamentos do Ubuntu. Confira os detalhes desse update e atualize seu sistema.

- Como ativar o suporte a AMD Navi/Radeon RX 5700 no Ubuntu 20.04

- Dicas de coisas para fazer depois de instalar o Ubuntu 21.04

- Kernel 4.19 chegou ao fim da vida útil

Trabalhando na questão da segurança do sistema, a Canonical vive publicando atualizações de segurança, principalmente do kernel.

Canonical lançou novas atualizações de segurança do Kernel

E recentemente, a Canonical lançou novas atualizações de segurança do kernel do Linux para todos os lançamentos do Ubuntu suportados, para resolver vários problemas descobertos pelos pesquisadores ultimamente nos pacotes de kernel do Linux upstream, correspondentes à respectiva versão do Ubuntu.

Disponível para o Ubuntu 18.10 (Cosmic Cuttlefish), o Ubuntu 18.04 LTS (Bionic Beaver), o Ubuntu 16.04 LTS (Xenial Xerus), o Ubuntu 14.04 LTS (Trusty Tahr) e o Ubuntu 12.04 ESM (Precise Pangolin) em 32 bits, 64 bits, Raspbbery Pi 2, AWS (Amazon Web Services), GCP (Google Cloud Platform) e ambientes de nuvem, as novas atualizações de segurança do kernel do Linux corrigem vários problemas que podem colocar o computador e os dados em risco.

Afetando as versões Ubuntu 18.10 (Cosmic Cuttlefish) e Ubuntu 18.04 LTS (Bionic Beaver), o patch de segurança do kernel resolve apenas um problema, chamado de vulnerability (CVE-2018-15471) descoberto por Felix Wilhelm no Xen netback driver do kernel Linux, que impropriamente realizou a validação de entrada sob certas circunstâncias, permitindo assim que um invasor travasse o sistema vulnerável por meio de uma negação de serviço (ataque DoS) ou possível código arbitrário de execução.

Os lançamentos Ubuntu 18.04 LTS e Ubuntu 14.04 LTS receberam correções para várias vulnerabilidades, incluindo um problema (CVE-2017-13168) descoberto no driver SCSI genérico do kernel do Linux e um estouro de inteiro (CVE-2018-16658) encontrado no driver de CD-ROM ambos podem permitir que um invasor local exponha informações confidenciais ou possa elevar seus privilégios.

Outro estouro de inteiro (CVE-2018-9363), desta vez descoberto na implementação do HID Bluetooth, pode permitir que um invasor trave o sistema ou execute um código arbitrário.

Descoberto por Andrey Konovalov, uma vulnerabilidade (CVE-2017-16649) fez com que o driver de CDC USB Ethernet do kernel do Linux validasse indevidamente os descritores de dispositivo, o que poderia permitir que um invasor fisicamente próximo causasse uma negação de serviço (falha do sistema) no Ubuntu 14.04 LTS ) máquinas.

A versão 16.04 LTS do Ubuntu recebeu a maior atenção desta vez com um total de sete vulnerabilidades de segurança corrigidas, corrigindo problemas descobertos nas implementações EXT4, F2FS, HFS +, procfs e KVM.

Por fim, para os usuários do Ubuntu 12.04 ESM, a Canonical também corrigiu o kernel corrigido contra a vulnerabilidade L1 Terminal Fault (L1TF), tanto local como em máquinas virtuais (CVE-2018-3620 e CVE-2018-3646).

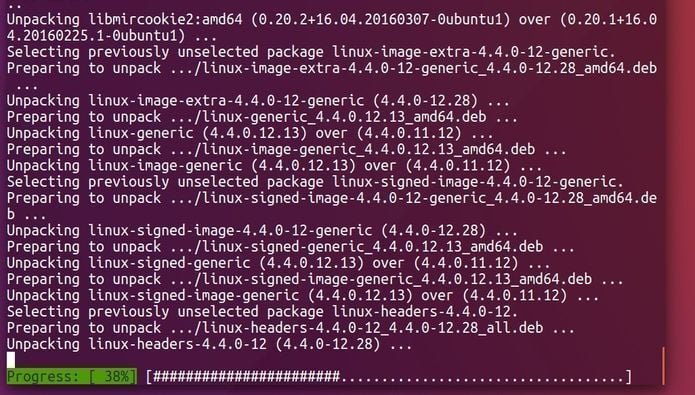

Como esperado, todos os usuários dessas versões do Ubuntu devem atualizar os pacotes do kernel para as novas versões o mais rápido possível.

Depois de atualizar o kernel, você terá que reinicializar seu computador para que as mudanças tenham efeito, e lembre-se de sempre manter suas instalações atualizadas aplicando todas as atualizações e correções de segurança disponíveis nos repositórios oficiais.