E a Canonical lançou correções para até 15 vulnerabilidades do kernel. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou novas atualizações do kernel Linux para todos os seus lançamentos do Ubuntu com suporte para abordar várias vulnerabilidades de segurança descobertas por vários pesquisadores nos kernels Linux upstream.

Canonical lançou correções para até 15 vulnerabilidades do kernel

A nova atualização do kernel Linux corrige cinco vulnerabilidades de segurança que afetam todas as versões suportadas do Ubuntu, incluindo Ubuntu 21.10 (Impish Indri), Ubuntu 20.04 LTS (Focal Fossa) e Ubuntu 18.04 LTS (Bionic Beaver), bem como o Ubuntu 16.04 e o Ubuntu 14.04 ESM lançamentos.

Isso inclui CVE-2021-22600, uma vulnerabilidade duplamente gratuita descoberta na implementação do protocolo de rede Packet do kernel Linux, bem como CVE-2021-4083, uma condição de corrida descoberta por Jann Horn do Google Project Zero na implementação do soquete de domínio Unix.

Ambos os problemas podem permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou possivelmente execute código arbitrário.

O mesmo vale para CVE-2021-4155, uma falha descoberta por Kirill Tkhai na implementação do sistema de arquivos XFS, que poderia permitir que um invasor local exponha informações confidenciais, CVE-2022-0330, um problema de segurança descoberto por Sushma Venkatesh Reddy no Driver gráfico Intel i915, que pode permitir que um invasor local cause uma negação de serviço ou execute código arbitrário, e CVE-2022-22942, uma vulnerabilidade descoberta no driver VMware Virtual GPU, que pode permitir que um invasor local exponha informações confidenciais ou obter privilégios administrativos.

Apenas para sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, a nova atualização do kernel também aborda CVE-2021-43975, uma falha descoberta por Brendan Dolan-Gavitt no driver de dispositivo Ethernet aQuantia AQtion que poderia permitir que um invasor local com a capacidade de controlar um dispositivo emulado para causar uma negação de serviço (travamento do sistema) ou executar código arbitrário.

Para sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, bem como sistemas Ubuntu 18.04 LTS executando o kernel Linux 4.15, a nova atualização do kernel aborda sete outras vulnerabilidades de segurança, incluindo CVE-2021-28711, CVE-2021-28712, CVE-2021-28713, CVE-2021-28714, e CVE-2021-28715, cinco falhas descobertas por Jürgen Groß no driver de back-end da rede Xen, que podem permitir que um invasor em uma máquina virtual convidada cause uma negação de serviço (excesso de kernel consumo de memória) em outra VM convidada ou no domínio de back-end da rede.

O mesmo vale para CVE-2021-39685, uma vulnerabilidade de leitura ou gravação fora dos limites descoberta por Szymon Heidrich no subsistema USB Gadget, bem como CVE-2021-4202, uma vulnerabilidade use-after-free descoberta por Lin Ma na implementação NFC Controller Interface (NCI). Ambos os problemas podem permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário.

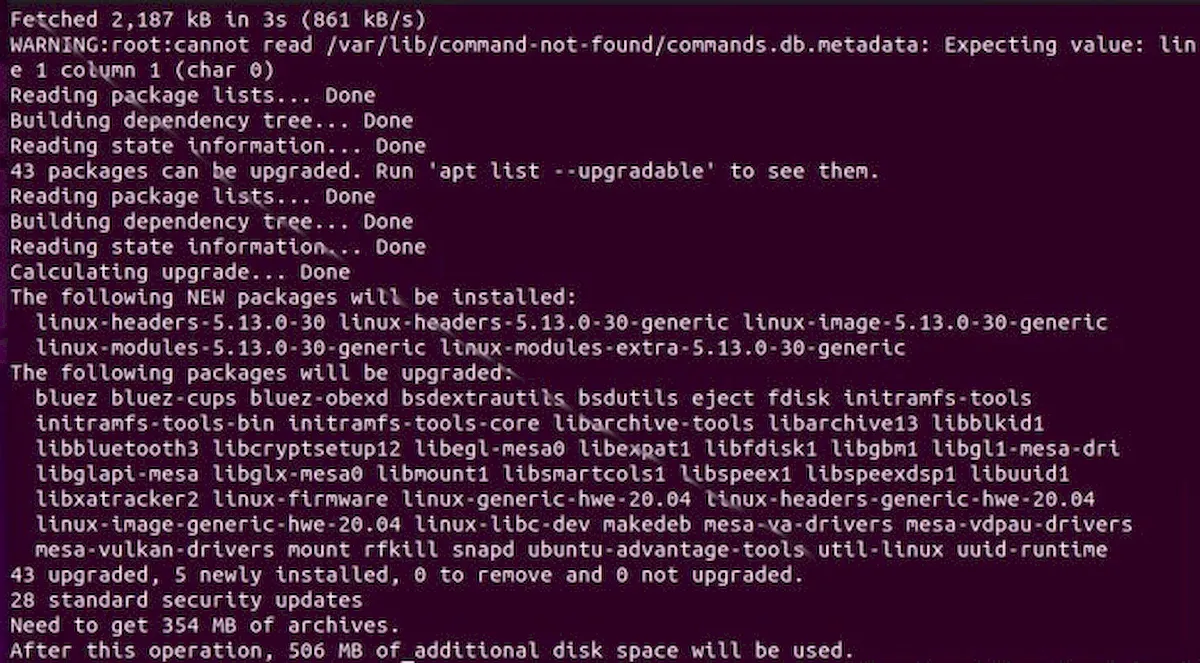

A Canonical pede a todos os usuários do Ubuntu que atualizem suas instalações para as novas versões do kernel Linux (linux-image-generic 5.13.0.30.40 para Ubuntu 21.10, linux-image-generic 5.4.0.100.113 para Ubuntu 20.04 LTS e 18.04 LTS, ou linux-image-generic 4.15.0.169.158 para Ubuntu 18.04 LTS), que já estão disponíveis nos repositórios estáveis, assim que possível.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.