E a Canonical lançou atualizações para corrigir 13 vulnerabilidades no Ubuntu. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou novas atualizações de segurança do kernel do Linux para todas as versões do Ubuntu Linux com suporte, para abordar um total de 13 vulnerabilidades de segurança que podem comprometer sua segurança e privacidade.

Ubuntu 21.04 e 20.04 LTS receberam nova atualização de segurança do kernel

Sim. A Canonical lançou atualizações para corrigir 13 vulnerabilidades no Ubuntu. Disponível para Ubuntu 21.10 (Impish Indri), Ubuntu 21.04 (Hirsute Hippo), Ubuntu 20.04 LTS (Focal Fossa), Ubuntu 18.04 LTS (Bionic Beaver) e o lançamento do Ubuntu 16.04 e 14.04 ESM (Extended Security Maintenance), as novas atualizações de segurança endereço CVE-2021-3759, uma vulnerabilidade que pode permitir que um invasor local cause uma negação de serviço (esgotamento da memória).

Infelizmente, esta falha está afetando todas as versões com suporte do Ubuntu.

Apenas para os sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, bem como os sistemas Ubuntu 18.04 LTS, Ubuntu 16.04 ESM e Ubuntu 14.04 ESM executando o Linux kernel 4.15, as novas atualizações de segurança do kernel abordam CVE-2019-19449, uma falha descoberto no sistema de arquivos F2FS que poderia permitir que um invasor travasse o sistema ou executasse código arbitrário usando uma imagem F2FS maliciosa.

Ele também corrige CVE-2020-36385, uma condição de corrida que leva a uma vulnerabilidade de uso após livre descoberta na implementação do gerenciador de conexão do espaço do usuário Infiniband RDMA que pode permitir que um invasor local cause uma negação de serviço (falha do sistema) ou execute código arbitrário, e CVE-2021-3743, uma falha descoberta na implementação do protocolo Qualcomm IPC Router que pode permitir que um invasor local cause uma negação de serviço (falha do sistema) ou exponha informações confidenciais.

O mesmo vale para CVE-2021-3753, uma condição de corrida descoberta no tratamento de ioctl de implementação de dispositivo de terminal virtual (vt) que levou a uma vulnerabilidade de leitura fora dos limites, que poderia permitir que um invasor local exponha informações confidenciais, bem como CVE-2021-42252, uma falha descoberta no controlador de barramento Aspeed Low Pin Count (LPC) implementação que permite que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário em sistemas executando o tipo de kernel armhf.

Apenas para os sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4, os novos patches de segurança do kernel abordam CVE-2021-3428, um estouro de número inteiro descoberto por Wolfgang Frisch no sistema de arquivos EXT4 que poderia um invasor usando uma imagem do sistema de arquivos EXT4 malicioso para travar o sistema, CVE-2021-3739, uma falha de segurança descoberta no sistema de arquivos Btrfs que pode permitir que um invasor com acesso CAP_SYS_ADMIN cause uma negação de serviço, bem como CVE-2021-35477 e CVE-2021-34556, duas vulnerabilidades de segurança descobertas por Piotr Krysiuk e Benedict Schlueter respectivamente no subsistema BPF, que falharam em proteger adequadamente contra ataques de canal lateral de desvio de armazenamento especulativo (SSB), permitindo que invasores locais exponham informações confidenciais.

Por último, mas não menos importante, as novas atualizações de segurança do kernel do Ubuntu corrigem três outras falhas que afetam apenas os sistemas Ubuntu 18.04 LTS, Ubuntu 16.04 ESM e Ubuntu 14.04 ESM executando o kernel Linux 4.15.

Estes incluem CVE-2021-3655, uma falha descoberta por Ilja Van Sprundel em a implementação SCTP que pode permitir que um invasor exponha

informações (memória do kernel), CVE-2020-36322, uma falha descoberta na implementação do sistema de arquivos do espaço do usuário do FUSE que poderia permitir que um invasor local causasse uma negação de serviço, e CVE-2021-38199, um problema de segurança descoberto por Michael Wakabayashi na implementação do cliente NFSv4 que poderia permitir que um invasor controlasse um servidor NFS remoto para causar uma negação de serviço no cliente NFS.

Todos os usuários do Ubuntu devem atualizar

A Canonical convida todos os usuários do Ubuntu a atualizarem seus sistemas para as novas versões do kernel Linux disponíveis nos arquivos estáveis de suas versões correspondentes do Ubuntu para 64 bits, sistemas em nuvem IBM, ambientes em nuvem (KVM), plataformas Dell 300x, Raspberry Pi, processadores Qualcomm Snapdragon , bem como sistemas de nuvem AWS, Azure, GCP, GKE e Oracle.

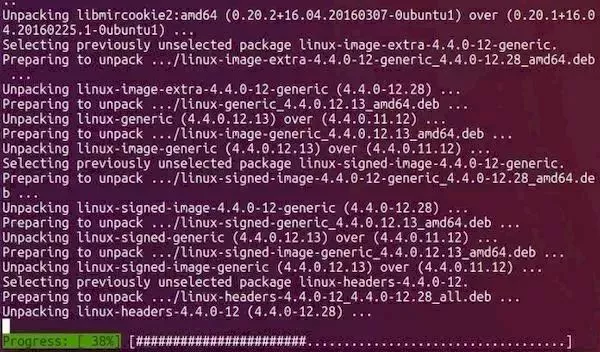

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.