Um pesquisador da Check Point informou que uma Câmera DSLR da Canon foi infectada usando apenas uma conexão WiFi. Confira os detalhes dessa façanha e entenda.

Vulnerabilidades no protocolo de transferência de imagens usado em câmeras digitais permitiram que um pesquisador de segurança infectasse com ransomware uma Canon EOS 80D DSLR através de uma conexão Wi-Fi “duvidosa”.

Uma série de seis falhas descobertas na implementação do PTP (Picture Transfer Protocol) em câmeras Canon, algumas delas oferecendo opções de exploração para uma variedade de ataques.

O estágio final de um ataque seria uma aquisição completa do dispositivo, permitindo que hackers implantassem qualquer tipo de malware na câmera.

Em dispositivos que suportam uma conexão sem fio, o comprometimento pode ocorrer por meio de um ponto de acesso WiFi não confiável. Caso contrário, um hacker poderia atacar a câmera através do computador ao qual se conecta.

- Bug do Google Home permite ouvir conversas

- Conheça o novo golpe de phishing que engana a segurança do Gmail

- Como instalar as ferramentas do Kali Linux no Ubuntu com o Katoolin

- Como instalar o Metasploit Framework no Ubuntu e derivados

Câmera DSLR da Canon foi infectada usando apenas uma conexão WiFi

Depois de passar por alguns aros para obter o firmware de forma não criptografada, o pesquisador de segurança Eyal Itkin, da Check Point, conseguiu analisar como o PTP é implementado nas câmeras da Canon.

Ele escaneou todos os 148 comandos suportados e reduziram a lista para 38 deles que receberam um buffer de entrada.

Abaixo está uma lista dos comandos vulneráveis e seu opcode numérico exclusivo. Nem todos eles são necessários para acesso não autorizado à câmera.

- CVE-2019-5994 – Estouro de Buffer no SendObjectInfo (opcode 0x100C)

- CVE-2019-5998 – Estouro de buffer no NotifyBtStatus (opcode 0x91F9)

- CVE-2019-5999 – Estouro de buffer no BLERequest (opcode 0x914C)

- CVE-2019-6000 – estouro de buffer no SendHostInfo (opcode0x91E4)

- CVE-2019-6001 – estouro de buffer no SetAdapterBatteryReport (opcode 0x91FD)

- CVE-2019-5995 – Atualização de firmware mal-intencionado silenciosa

O segundo e o terceiro bugs estão em comandos relacionados ao Bluetooth, embora o módulo da câmera de destino não suporte esse tipo de conexão.

Sobre isso, Eyal Itkin disse o sequinte:

“Começamos conectando a câmera ao nosso computador usando um cabo USB. Usamos anteriormente a interface USB junto com o software EOS Utility da Canon, e parece natural tentar explorá-la primeiro pela camada de transporte USB.”

No entanto, isso não funcionou ao alternar para uma conexão sem fio quando o script de exploração quebrou, causando a queda da câmera.

Uma explicação é que “enviar uma notificação sobre o status do Bluetooth, ao se conectar via Wi-Fi, simplesmente confunde a câmera. Especialmente quando ela nem mesmo suporta o Bluetooth”.

Uma conexão sem fio não pode ser usada enquanto a câmera estiver conectada via USB a um computador.

No entanto, Itkin poderia testar e ajustar seu código de exploração que aproveitou a segunda vulnerabilidade até que ele conseguisse executar o código através de uma conexão USB.

Isso levou o pesquisador a se aprofundar e encontrar os outros comandos vulneráveis e uma maneira de explorá-los de maneira significativa pelo ar.

Usando as funções de criptografia do firmware

Ele descobriu um comando PTP que permite atualizações de firmware remotas sem qualquer interação do usuário.

A engenharia reversa revelou as chaves para verificar a legitimidade do firmware e para criptografá-lo.

Uma atualização maliciosa construída dessa maneira teria as assinaturas corretas e a câmera a tomaria como legítima desde que passasse pela verificação.

O esforço foi recompensado, já que a Itkin não só conseguiu criar uma exploração que funcionou tanto com USB quanto com WiFi, mas também encontrou uma maneira de criptografar arquivos no cartão de memória da câmera: usando as mesmas funções criptográficas usadas no processo de atualização de firmware.

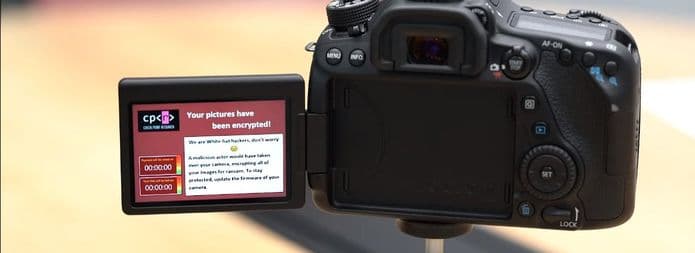

O vídeo abaixo mostra a exploração bem-sucedida de vulnerabilidades no Picture Transfer Protocol e a infecção de uma câmera Canon EOS 80D com ransomware. No final, o dono da câmera veria a nota de resgate do atacante:

Embora isso possa não ser uma ameaça para os usuários que conectam suas câmeras apenas a redes WiFi confiáveis, um invasor pode segmentar visitantes de atrações turísticas populares.

A Check Point divulgou as vulnerabilidades de forma responsável à Canon em 31 de março e validou em 14 de maio. As duas empresas trabalharam juntas para resolver os problemas.

A Canon publicou um comunicado na semana passada informando que não tem nenhum relatório sobre a exploração maliciosa das falhas e apontando os usuários para o site de vendas da empresa em sua região para obter detalhes sobre o firmware que trata dos problemas.

Para usuários na Europa, uma atualização de firmware para 1.0.3 está disponível desde 30 de julho, a mesma data de lançamento que para aqueles na Ásia (baixe aqui).

Clientes nos EUA podem instalar a mesma versão a partir de 6 de agosto.

Via BleepingComputer

O que está sendo falado no blog

- Onyx BOOX Tab X C: Tablet E Ink colorido com suporte a caneta lançado

- Como ocultar atualizações do Ubuntu Pro no Ubuntu 24.04 LTS

- AMD corrige falha crítica no microcódigo Zen 5: BIOS atualizadas começam a ser lançadas

- Como instalar o monitor de status Nagstamon no Linux via Flatpak

- Melhorias no Android: Rede Find My Device agora 4x mais rápida