Conheça ao Bvp47, um Backdoor para Linux vinculado à NSA e indetectável, até agora. Confira os detalhes dessa ameaça digital.

Um relatório divulgado hoje mergulha profundamente nos aspectos técnicos de um backdoor do Linux agora rastreado como Bvp47 que está vinculado ao Equation Group, o agente avançado de ameaças persistentes vinculado à Agência de Segurança Nacional dos EUA.

Bvp47, um Backdoor para Linux vinculado à NSA e indetectável, até agora

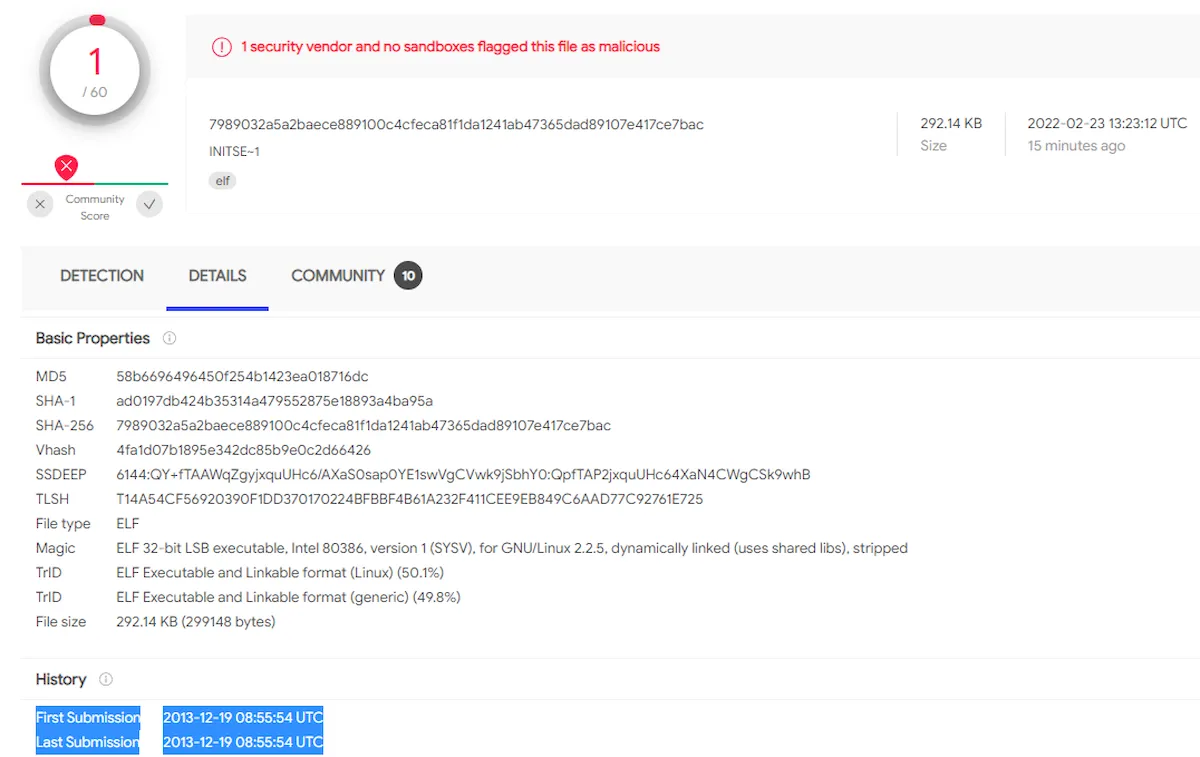

O Bvp47 sobreviveu até hoje quase sem ser detectado, apesar de ter sido submetido ao banco de dados de antivírus Virus Total pela primeira vez há cerca de uma década, no final de 2013.

Até esta manhã, apenas um mecanismo antivírus no Virus Total detectou a amostra Bvp47. À medida que o relatório se espalhava na comunidade infosec, a detecção começou a melhorar, sendo sinalizada por seis mecanismos no momento da redação.

A equipe de Pesquisa Avançada de Segurança Cibernética da Pangu Lab, uma empresa chinesa de segurança cibernética, diz que encontrou o malware indescritível em 2013, durante uma “investigação forense de um host em um departamento doméstico importante”.

A amostra Bvp47 obtida da investigação forense provou ser um backdoor avançado para Linux com uma função de controle remoto protegida pelo algoritmo de criptografia assimétrica RSA, que requer uma chave privada para habilitar.

Eles encontraram a chave privada nos vazamentos publicados pelo grupo de hackers Shadow Brokers entre 2016-2017, que continham ferramentas de hacking e explorações de dia zero usadas pela equipe de ataque cibernético da NSA, o Equation Group.

Alguns componentes nos vazamentos dos Shadow Brokers foram integrados à estrutura Bvp47 – “dewdrop” e “solutionchar_agents” – indicando que o implante cobria sistemas operacionais baseados em Unix, como distribuições Linux convencionais, Juniper’s JunOS, FreeBSD e Solaris.

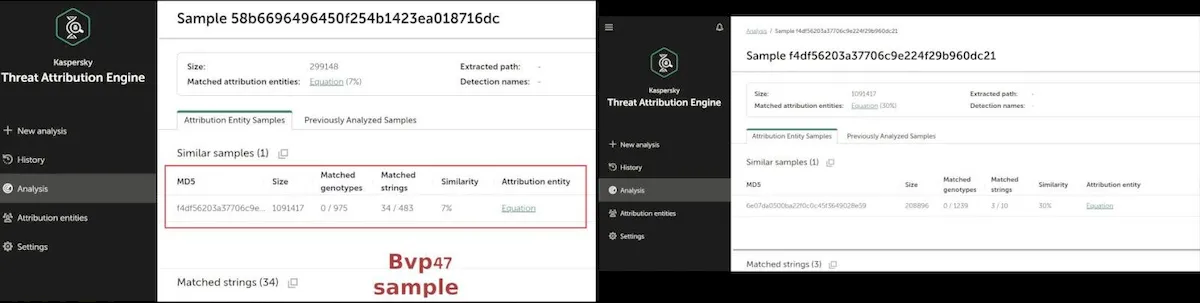

Além do Pangu Lab atribuir o malware Bvp47 ao Equation Group, a análise automatizada do backdoor também mostra semelhanças com outra amostra do mesmo ator.

O Threat Attribution Engine (KTAE) da Kaspersky mostra que 34 das 483 strings correspondem às de outra amostra relacionada ao Equation para sistemas Solaris SPARC, que teve uma semelhança de 30% com outro malware Equation enviado ao Virus Total em 2018 e postado pelo pesquisador de inteligência de ameaças Deresz em 24 de janeiro de 2022.

Costin Raiu, diretor da equipe de pesquisa e análise global da Kaspersky, disse à BleepingComputer que as semelhanças no nível de código do Bvp47 correspondem a uma única amostra na coleção de malware atual da empresa.

Isso indica que o malware não foi usado extensivamente, como geralmente acontece com ferramentas de hackers de agentes de ameaças de alto nível, que as usam em ataques altamente direcionados.

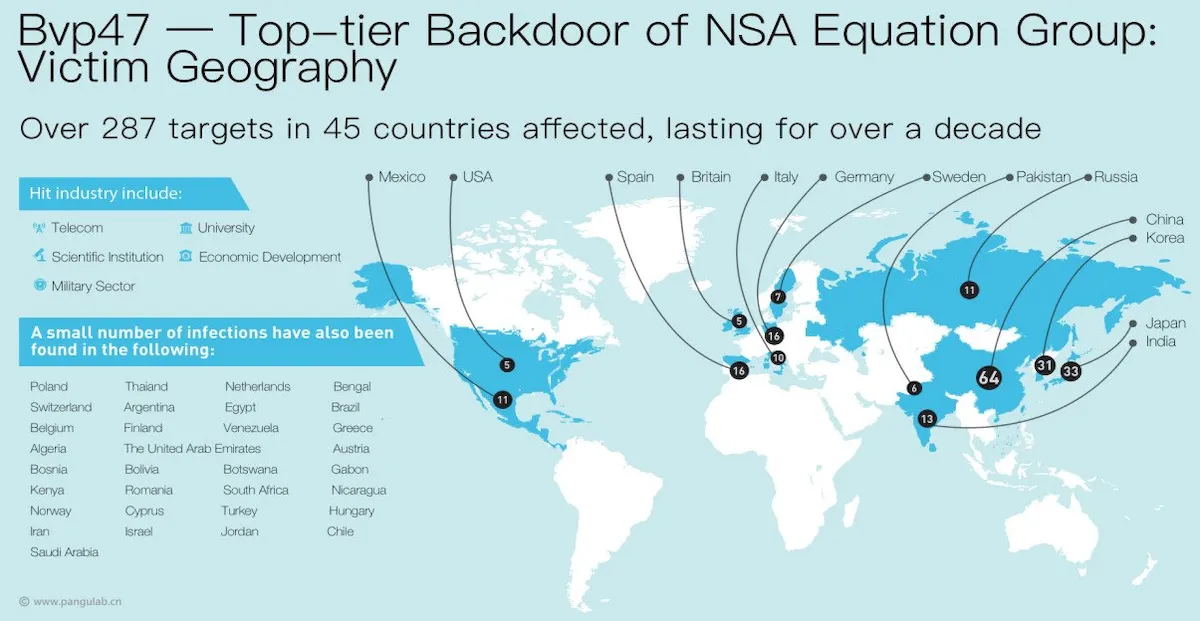

No caso do backdoor Bvp47 Linux, os pesquisadores do Pangu Lab dizem que ele foi usado em alvos nos setores de telecomunicações, militar, ensino superior, econômico e científico.

Eles observam que o malware atingiu mais de 287 organizações em 45 países e passou despercebido por mais de 10 anos.

A análise de incidentes do Pangu Lab envolveu três servidores, sendo um alvo de um ataque externo e duas outras máquinas internas – um servidor de e-mail e um servidor comercial.

De acordo com os pesquisadores, o agente da ameaça pivotado estabeleceu uma conexão entre o servidor externo e o servidor de e-mail por meio de um pacote TCP SYN com uma carga útil de 264 bytes.

Pangu Lab disse que:

“Quase ao mesmo tempo, o servidor [email] se conecta ao serviço SMB do servidor [comercial] e executa algumas operações confidenciais, incluindo fazer login no servidor [comercial] com uma conta de administrador, tentar abrir serviços de terminal, enumerar diretórios, e executando scripts do Powershell por meio de tarefas agendadas.”

O servidor de negócios se conectou à máquina de e-mail para baixar arquivos adicionais, “incluindo o script Powershell e os dados criptografados do segundo estágio”.

Um servidor HTTP é iniciado em uma das duas máquinas comprometidas, servindo dois arquivos HTML para a outra. Um dos arquivos era um script do PowerShell codificado em base64 que baixa “index.htm”, que contém dados criptografados assimetricamente.

Uma conexão entre as duas máquinas internas é usada para comunicar dados criptografados por meio de “seu próprio protocolo”, dizem os pesquisadores do Pangu Lab em seu relatório.

Os pesquisadores conseguiram restaurar a comunicação entre os servidores e a resumiram nas seguintes etapas, onde a máquina A é o sistema externo e V1/V2 são o e-mail e o servidor de negócios, respectivamente:

- A máquina A se conecta à porta 80 do servidor V1 para enviar uma solicitação de batida e iniciar o programa backdoor no servidor V1

- O servidor V1 conecta inversamente a porta high-end da máquina A para estabelecer um pipeline de dados

- O servidor V2 se conecta ao serviço web backdoor aberto no servidor V1 e obtém a execução do PowerShell do servidor V1

- O servidor V1 se conecta à porta de serviço SMB do servidor V2 para executar operações de comando

- O servidor V2 estabelece uma conexão com o servidor V1 na porta high-end e usa seu próprio protocolo de criptografia para troca de dados

- O servidor V1 sincroniza a interação de dados com a máquina A e o servidor V1 atua como uma transferência de dados entre a máquina A e o servidor V2

Referindo-se à tecnologia de comunicação acima entre os três servidores, os pesquisadores avaliam que o backdoor é a criação de “uma organização com fortes capacidades técnicas”.

- Como instalar o baixador Parabolic no Linux via Flatpak

- Como instalar o codec Xvid no Ubuntu, Mint, Debian e derivados

- Como instalar o Sunshine no Linux via Flatpak

- Como instalar o Spotify no Fedora Linux e derivados