Segundo o relatório do pesquisador de segurança Soluble Matt Hamilton, um Bug Zero-Day permitiu que invasores registrassem domínios maliciosos. Confira os detalhes.

Uma vulnerabilidade Zero-Day que afeta a Verisign e vários serviços SaaS, incluindo Google, Amazon e DigitalOcean, permitiu que possíveis invasores registrassem nomes de domínio homográficos .com e .net (entre outros), que poderiam ser usados em ataques internos, phishing e engenharia social contra organizações.

Bug Zero-Day permitiu que invasores registrassem domínios maliciosos

Antes que isso fosse divulgado pelo pesquisador de segurança Soluble Matt Hamilton, em colaboração com a empresa de testes de segurança Bishop Fox nos serviços Verisign e SaaS, qualquer pessoa poderia registrar nomes de domínio homográficos em gTLDs (.com, .net e mais) e subdomínios em algumas empresas SaaS usando caracteres homóglifos.

“Alguns desses fornecedores responderam e se engajaram em um diálogo produtivo, embora outros não tenham respondido ou não queiram corrigir o problema”, diz Hamilton.

No momento, apenas a Verisign e a Amazon (S3) corrigiram esse problema, com a Verisign implantando alterações nas regras de registro de gTLDs para bloquear o registro de domínios usando esses homoglifos.

O problema foi descoberto por Hamilton depois de tentar registrar domínios usando caracteres de homóglifo latino (ou seja, homóglifos de extensão IPA latino Unicode).

Homoglifos IPA

Domínios homográficos comumente usados para fins maliciosos. Abusar desse problema de registro de domínio pode levar a ataques muito semelhantes aos ataques homográficos de IDN, apresentando o mesmo intervalo de riscos.

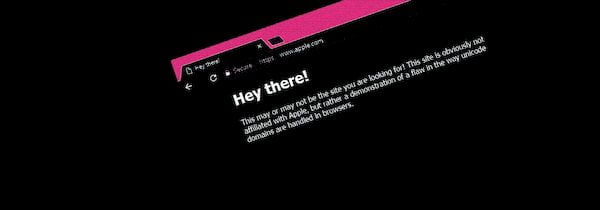

Os ataques homográficos estão acontecendo quando os atores de ameaças registram novos domínios que são muito semelhantes e, às vezes, idênticos aos de organizações e empresas conhecidas e atribuem a eles certificados válidos.

Eles geralmente são usados como parte de campanhas fraudulentas que dependem desses domínios semelhantes para redirecionar possíveis vítimas para sites que fornecem malware ou tentam roubar suas credenciais.

Embora os ataques de homografia não sejam novidade e os navegadores da Web os exponham substituindo os caracteres Unicode pelo Punycode na barra de endereços, e a Verisign e fornecedores similares tenham regras para bloquear o registro de domínios homográficos, o conjunto de caracteres Unicode Latin IPA Extension não era ” t bloqueado até a divulgação de Hamilton.

Abaixo, você pode encontrar os caracteres latinos e alguns dos homólogos do homônimo do Unicode Latin IPA Extension que os invasores poderiam ter usado para registrar domínios homográficos semelhantes.

a | g | l |

ɑ | ɡ | ɩ |

• O “ɑ” (Alfa latino) também é muito convincente, principalmente quando não é adjacente a um “a” latino.

• O “ɩ” (Iota latino) é o menos convincente do grupo. Em alguns sistemas e fontes, esse caractere parece muito semelhante a um “L” minúsculo, mas é mais frequente que esse caractere possa ser discernido de seu equivalente latino.

Os invasores começaram a abusar dessa falha em 2017

Depois de registrar um domínio ou subdomínio homográfico, indistinguível do domínio de uma empresa de alto perfil, os atacantes podem iniciar qualquer número de ataques que tirem proveito disso, incluindo, entre outros, ataques de phishing e engenharia social altamente direcionados contra funcionários, clientes, ou usuários da organização cujo domínio é falsificado.

Hamilton diz que:

“Entre 2017 e hoje, mais de uma dúzia de domínios homográficos tiveram certificados HTTPS ativos. Isso incluiu importantes sites financeiros, de compras pela internet, tecnologia e outros sites da Fortune 100.”

Ele também descobriu que “terceiros haviam registrado e gerado certificados HTTS para 15 dos 300 domínios testados usando essa técnica de homóglifo”.

“Além disso, foi encontrada uma instância de um domínio homoglifo que hospeda uma biblioteca jQuery maliciosa não oficial e presumida. Não há justificativa legítima ou não fraudulenta para esta atividade (excluindo a pesquisa que conduzi para essa divulgação responsável).”

Os nomes de domínio homográficos registrados por abuso deste bug foram provavelmente usados como parte de campanhas de engenharia social altamente direcionadas a funcionários de alto nível do governo e organizações privadas, em vez de campanhas de phishing comuns para vítimas aleatórias.

Como parte do processo de pesquisa, Hamilton também registrou os seguintes domínios homográficos usando caracteres de homóglifo Unicode Latin IPA Extension para mostrar o impacto que eles poderiam ter se usados com propósitos maliciosos (alguns deles já foram transferidos para os proprietários dos domínios não-homográficos ):

amɑzon.com

Chɑse.com

Sɑlesforce.com

ɡmɑil.com

ɑppɩe.com

ebɑy.com

ɡstatic.com

steɑmpowered.com

theɡuardian.com

theverɡe.com

Washinɡtonpost.com

pɑypɑɩ.com

wɑlmɑrt.com

wɑsɑbisys.com

yɑhoo.com

cɩoudfɩare.com

deɩɩ.com

gmɑiɩ.com

gooɡleapis.com

huffinɡtonpost.com

instaɡram.com

microsoftonɩine.com

ɑmɑzonɑws.com

ɑndroid.com

netfɩix.com

Corrigido pela Verisign

A Verisign, o registro oficial dos domínios .com, .net, .edu e vários outros domínios genéricos de primeiro nível (gTLDs), corrigiu a falha e agora restringe o registro de domínios usando esses caracteres homoglicados, além de alterar o domínio nomear regras de registro atualizando a tabela de caracteres permitidos em domínios recém-registrados.

Em um comunicado, a Verisign deu a seguinte declaração:

“Embora a questão subjacente descrita pelo Sr. Hamilton seja bem compreendida pela comunidade global da Internet – e seja objeto de desenvolvimento ativo de políticas pela ICANN -, agradecemos que ele forneça detalhes adicionais oportunos sobre como essa questão pode ser explorada. Embora entendamos que a ICANN está no caminho de resolver esses problemas globalmente, também atualizamos proativamente nossos sistemas e obtivemos a aprovação necessária da ICANN para implementar as alterações nos domínios de nível superior .com e .net necessários para impedir a tipos específicos de registros homográficos confusos, detalhados no relatório do Sr. Hamilton.”

Após a divulgação do Bug Zero-Day, uma ferramenta para gerar permutações de domínio usando esses caracteres homoglifos e para verificar os logs de Transparência de Certificados também foi criada e agora está disponível online.

Mais detalhes e o cronograma completo da divulgação podem ser encontrados no relatório completo de Hamilton sobre este novo tipo de ataque homográfico.

Attackers started abusing this flaw in 2017

- Como instalar o lançador Modrinth App no Linux via Flatpak

- Como instalar o jogo Gang Garrison 2 no Linux via Snap

- Como instalar o jogo Unvanquished no Linux via Flatpak

- Como instalar o jogo Omega no Linux via Snap