O novo Bug TsuNAME DNS permite que invasores façam DDoS a servidores DNS. Conheça melhor essa nova ameaça e saiba como se proteger.

Em termos mais simples, os servidores DNS autorizados traduzem domínios da web em endereços IP e passam essas informações para servidores DNS recursivos que são consultados pelos navegadores da web de usuários regulares ao tentar se conectar a um site específico.

Agora, os invasores podem usar uma vulnerabilidade de servidor de nome de domínio (DNS) recém-divulgada publicamente conhecida como TsuNAME como um vetor de amplificação em ataques de negação de serviço (DDoS) distribuídos baseados em reflexão em larga escala que visam servidores DNS autorizados.

Bug TsuNAME DNS permite que invasores façam DDoS a servidores DNS

Os servidores DNS autorizados são comumente gerenciados por organizações governamentais e privadas, incluindo provedores de serviços de Internet (ISPs) e gigantes da tecnologia em todo o mundo.

Os invasores que tentam explorar a vulnerabilidade TsuNAME DNS têm como alvo os resolvedores recursivos vulneráveis e fazem com que eles sobrecarreguem os servidores autorizados com grandes quantidades de consultas DNS mal-intencionadas.

“Os resolvedores vulneráveis ao TsuNAME enviarão consultas ininterruptas para servidores autorizados que possuem registros dependentes cíclicos”, explicam os pesquisadores em seu comunicado de segurança.

“Embora seja improvável que um resolvedor sobrecarregue um servidor autoritativo, o efeito agregado de muitos resolvedores recursivos vulneráveis em loop também pode fazê-lo.”

Um possível impacto após esse tipo de ataque pode ser a remoção de servidores DNS autorizados com impacto direto, podendo causar interrupções na Internet em todo o país se um domínio de nível superior de código de país (ccTLD) for afetado.

“O que torna o TsuNAME particularmente perigoso é que ele pode ser explorado para realizar ataques DDoS contra infraestrutura DNS crítica, como grandes TLDs ou ccTLDs, potencialmente afetando serviços específicos de um país”, explica um documento de pesquisa [PDF] publicado após a divulgação.

De acordo com os pesquisadores, resolvedores de DNS populares como Unbound, BIND e KnotDNS não são afetados pelo bug TsuNAME DNS.

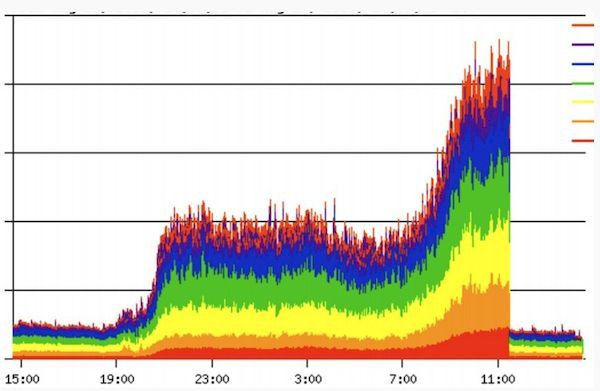

“Observamos aumentos de 50% no tráfego devido ao TsuNAME em produção no tráfego .nz, que foi devido a um erro de configuração e não a um ataque real”, acrescentaram os pesquisadores.

Os relatórios também mencionam eventos TsuNAME afetando um ccTLD baseado na UE que aumentou o tráfego DNS de entrada por um fator de 10 devido a apenas dois domínios com uma configuração incorreta de dependência cíclica.

No entanto, os invasores com acesso a vários domínios e um botnet podem causar muito mais danos se configurar incorretamente seus domínios e começar a investigar resolvedores abertos.

Felizmente, as mitigações TsuNAME estão disponíveis e exigem alterações no software resolvedor recursivo “incluindo códigos de detecção de loop e armazenamento em cache de registros dependentes cíclicos”.

Os operadores de servidor autorizados também podem reduzir o impacto dos ataques TsuNAME usando a ferramenta de código aberto CycleHunter, que ajuda a prevenir tais eventos detectando e corrigindo preventivamente as dependências cíclicas em suas zonas DNS.

Os pesquisadores já usaram o CycleHunter para examinar cerca de 184 milhões de domínios em sete TLDs, o que lhes permitiu detectar 44 registros NS dependentes cíclicos (mots provavelmente causados por configurações incorretas) em cerca de 1.400 nomes de domínio que poderiam ser usados em ataques.