Relatado pela Palo Alto Networks à Microsoft em 30 de janeiro, um bug do Azure FabricScape permite que hackers sequestrem clusters Linux.

O Service Fabric é uma plataforma para aplicativos essenciais aos negócios que hospeda mais de 1 milhão de aplicativos, de acordo com dados da Microsoft.

Ele também fornece muitos produtos da Microsoft, incluindo, entre outros, Banco de Dados SQL do Azure, Azure Cosmos DB, Microsoft Intune, Hubs de Eventos do Azure, Hub IoT do Azure, Dynamics 365, Skype for Business, Cortana, Microsoft Power BI e vários serviços principais do Azure.

Agora, a Microsoft corrigiu um bug de escape de contêiner apelidado de FabricScape na plataforma de hospedagem de aplicativos Service Fabric (SF) que permite que os agentes de ameaças escalem privilégios para root, obtenham controle do nó host e comprometam todo o cluster SF Linux.

Bug do Azure FabricScape permite que hackers sequestrem clusters Linux

A falha de segurança do SF é rastreada, pois o CVE-2022-30137 foi descoberto pelos pesquisadores da Unidade 42 da Palo Alto Networks, que também relataram à Microsoft em 30 de janeiro.

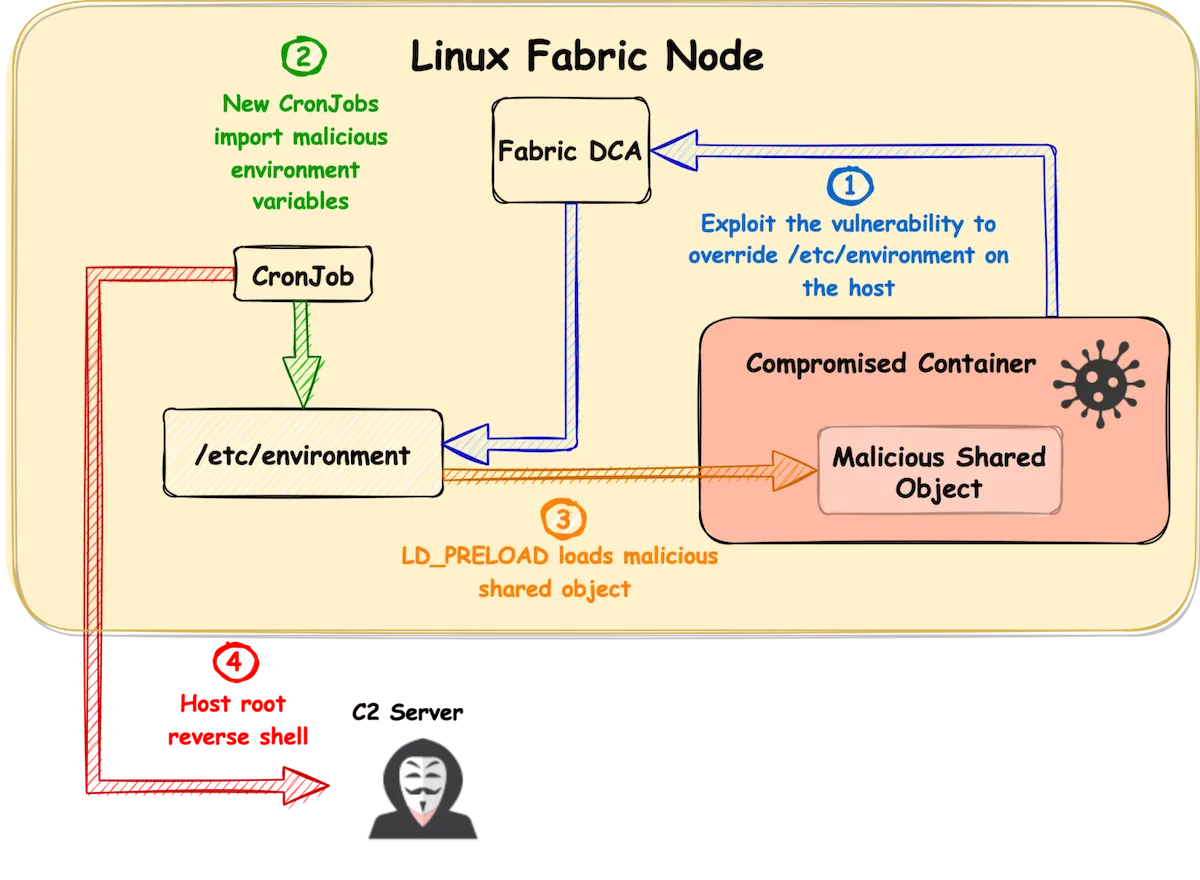

A vulnerabilidade ocorre devido a uma gravação arbitrária condicionada por corrida no componente do Service Fabric do Agente de Coleta de Dados (DCA) (executando como raiz) que permite que invasores substituam arquivos no sistema de arquivos do nó por conteúdo mal-intencionado criando links simbólicos para obter execução de código.

Detalhes adicionais sobre como o CVE-2022-30137 pode ser explorado para executar código e assumir clusters SF Linux estão disponíveis no relatório da Unidade 42.

“A Microsoft recomenda que os clientes continuem a revisar todas as cargas de trabalho em contêiner (Linux e Windows) que têm acesso permitido a seus clusters de host”, aconselhou a Microsoft.

“Por padrão, um cluster SF é um ambiente de locatário único e, portanto, não há isolamento entre aplicativos. É possível criar isolamento e orientações adicionais sobre hospedagem de código não confiável podem ser encontradas na página de práticas recomendadas de segurança do Azure Service Fabric.”

Redmond abordou a vulnerabilidade com o lançamento da atualização cumulativa do Microsoft Azure Service Fabric 9.0 em 14 de junho, de acordo com o relatório da Unidade 42 (a Microsoft diz que a correção foi disponibilizada em 26 de maio).

Correções para essa falha foram enviadas para clusters Linux atualizados automaticamente a partir de 14 de junho, após a publicação do comunicado de segurança detalhando o bug.

Os clientes que habilitaram atualizações automáticas em seus clusters Linux não precisam realizar mais nenhuma ação.

No entanto, aqueles que executam o Azure Service Fabric sem atualizações automáticas são aconselhados a atualizar seus clusters Linux para a versão mais recente do Service Fabric o mais rápido possível.

“Embora não tenhamos conhecimento de nenhum ataque que tenha explorado com sucesso essa vulnerabilidade, queremos pedir às organizações que tomem medidas imediatas para identificar se seus ambientes são vulneráveis e implementar rapidamente patches se forem.”, disse a Palo Alto Networks.

A Microsoft diz que os clientes que não habilitaram as atualizações automáticas foram notificados sobre esse problema por meio de notificações do portal enviadas por meio do Azure Service Health.