Bug de plugin do WordPress permite que hackers controlem sites, mais especificamente, o plugin Page Builder da SiteOrigin. Confira os detalhes dessa ameaça.

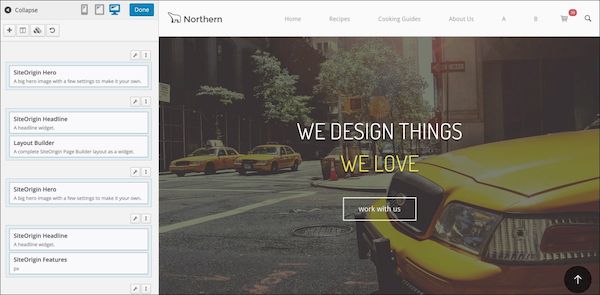

O Page Builder é um plugin popular desenvolvido pelo SiteOrigin para ajudar os usuários a criar facilmente o conteúdo da página de grade responsiva usando um editor de criação de página baseado em widget.

Infelizmente, duas vulnerabilidades de alta gravidade encontradas no plug-in do Page Builder WordPress instalado em mais de 1.000.000 de sites podem permitir que hackers criem novas contas de administrador, instalem backdoors e, finalmente, assumam o controle dos sites comprometidos.

Bug de plugin do WordPress permite que hackers controlem sites

As vulnerabilidades são um CSRF (Cross-Request Request Forgery) que leva a ataques XSS (Reflected Cross-Site Scripting) e afetam todas as versões do Page Builder até 2.10.15, inclusive.

Os invasores podem explorar essas falhas de segurança, fazendo o administrador do site WordPress clicar em links ou anexos especialmente criados e executar códigos maliciosos em seus navegadores, além de forjar solicitações em seu nome.

As duas vulnerabilidades de segurança do Page Builder são classificadas como de alta gravidade pela equipe de Inteligência em Ameaças do Wordfence que as descobriu e relatou os problemas aos desenvolvedores do plug-in em 4 de maio.

A equipe de desenvolvimento lançou um patch para corrigir os dois problemas de segurança no dia seguinte, em 5 de maio, adicionando verificações de nonce ao recurso Live Editor e à ação builder_content onde os dois erros foram encontrados.

Como os pesquisadores explicam, a exploração dos dois bugs pode “ser usada para redirecionar o administrador de um site, criar uma nova conta de usuário administrativo ou, como visto na recente campanha de ataque direcionada às vulnerabilidades do XSS, pode ser usada para injetar uma backdoor em um site”.

Os invasores que sabem o que estão fazendo também podem assumir totalmente os sites comprometidos do WordPress, uma vez que criam contas de administrador não autorizadas e plantam backdoors para manter o acesso.

Milhões de sites WordPress aguardando correções

A equipe de desenvolvimento do Page Builder atualizou o plugin para 2.10.16 quase uma semana atrás para corrigir as duas falhas de segurança e os usuários são convidados a corrigir suas instalações para evitar ataques.

No entanto, pouco mais de 220.000 dos 1 milhão de usuários atualizaram a instalação do Page Builder para a última versão corrigida desde o seu lançamento, na semana passada.

A partir de 6 de maio, os hackers estão explorando outras duas vulnerabilidades nos plugins Elementor Pro e Ultimate Addons for Elementor WordPress para executar remotamente código arbitrário e comprometer totalmente os destinos não corrigidos.

Outra série de ataques contra mais de 900.000 sites WordPress começou em 28 de abril, com os invasores tentando redirecionar os visitantes para sites de malvertising ou plantar backdoors se seus administradores estivessem conectados.

O agente de ameaças por trás desses ataques foi observado ao usar pelo menos 24.000 endereços IP para entregar solicitações maliciosas a mais de 900.000 sites, com mais de 20 milhões de ataques lançados contra mais de meio milhão de sites somente no dia 3 de maio.

Para atenuar esses ataques, os administradores do WordPress devem atualizar imediatamente seus plugins para corrigir as vulnerabilidades que os agentes de ameaças podem explorar para comprometer seus sites.

- Como instalar o emulador de jogos EmuDeck no Linux

- Como instalar o jogo Hedgewars no Linux via Flatpak

- Como instalar o emulador Virtual Jaguar no Linux via Snap

- Como instalar o emulador de Gameboy mGBA no Linux via Flatpak