E a operação de ransomware BlackCat está usando uma nova ferramenta chamada Munchkin em ataques furtivos. Confira os detalhes dessa ameaça.

BlackCat surgiu no final de 2021 como uma sofisticada operação de ransomware baseada em Rust, como sucessora do BlackMatter e do Darkside.

O RaaS seguiu uma trajetória de sucesso até agora, introduzindo regularmente recursos avançados como criptografia intermitente altamente configurável, API de vazamento de dados, incorporação de Ipacket e Remcom, criptografadores com suporte para credenciais personalizadas, drivers de kernel assinados e atualizações na ferramenta de exfiltração de dados.

Vítimas notáveis do BlackCat em 2023 incluem Florida Circuit Court, MGM Resorts, Motel One, Seiko, Estee Lauder, HWL Ebsworth, Western Digital e Constellation Software.

Agora, a operação de ransomware BlackCat/ALPHV começou a usar uma nova ferramenta chamada ‘Munchkin’ que utiliza máquinas virtuais para implantar criptografadores em dispositivos de rede furtivamente.

BlackCat está usando uma nova ferramenta chamada Munchkin

Manchkin permite que o BlackCat seja executado em sistemas remotos ou criptografe compartilhamentos de rede remotos de Server Message Block (SMB) ou Common Internet File (CIFS).

A introdução do Munchkin no já extenso e avançado arsenal do BlackCat torna o RaaS mais atraente para os cibercriminosos que buscam se tornar afiliados do ransomware.

A Unit 42 da Palo Alto Networks descobriu que a nova ferramenta Munchkin da BlackCat é uma distribuição personalizada do Alpine OS Linux que vem como um arquivo ISO.

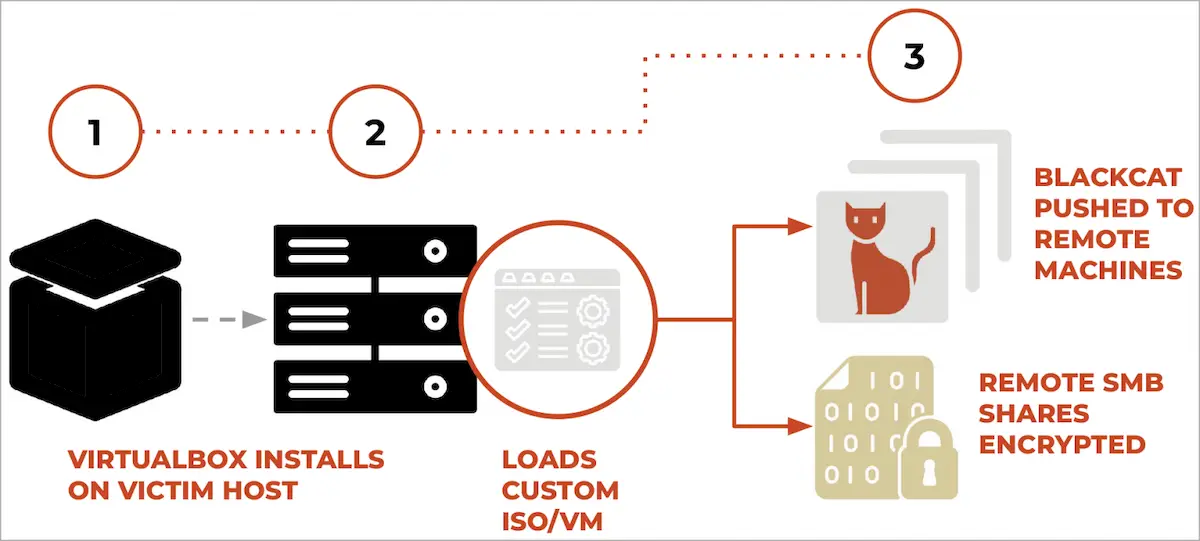

Depois de comprometer um dispositivo, os agentes da ameaça instalam o VirtualBox e criam uma nova máquina virtual usando o Munchkin ISO.

Esta máquina virtual Munchkin inclui um conjunto de scripts e utilitários que permitem que os agentes da ameaça despejem senhas, se espalhem lateralmente na rede, construam uma carga útil do criptografador BlackCat ‘Sphynx’ e executem programas em computadores da rede.

Na inicialização, ele altera a senha root para uma conhecida apenas pelos invasores e aproveita o utilitário ‘tmux’ para executar um binário de malware baseado em Rust chamado ‘controlador’ que começa a carregar scripts usados no ataque.

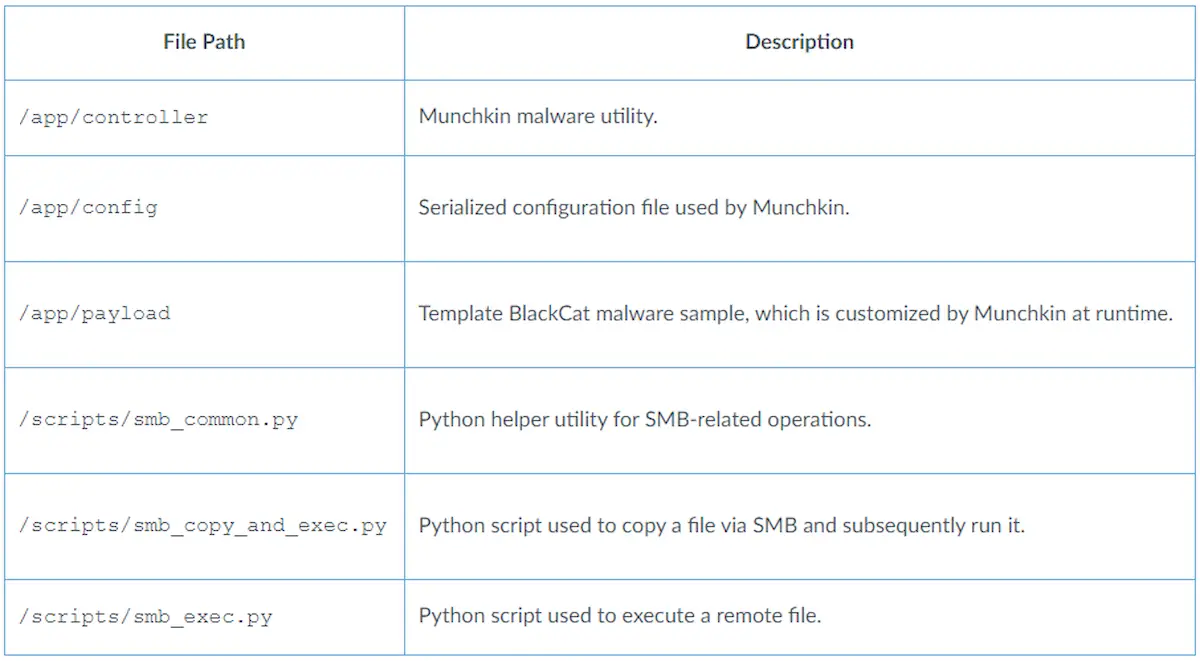

Esses scripts estão listados abaixo:

O ‘controlador’ usa o arquivo de configuração incluído, que fornece tokens de acesso, credenciais da vítima e segredos de autenticação, bem como diretivas de configuração, listas de bloqueio de pastas e arquivos, tarefas a serem executadas e hosts a serem alvo de criptografia.

Essa configuração é usada para gerar executáveis do criptografador BlackCat personalizados no diretório /payloads/, que são então enviados para dispositivos remotos para criptografar arquivos ou criptografar compartilhamentos de rede SMB e CIFS.

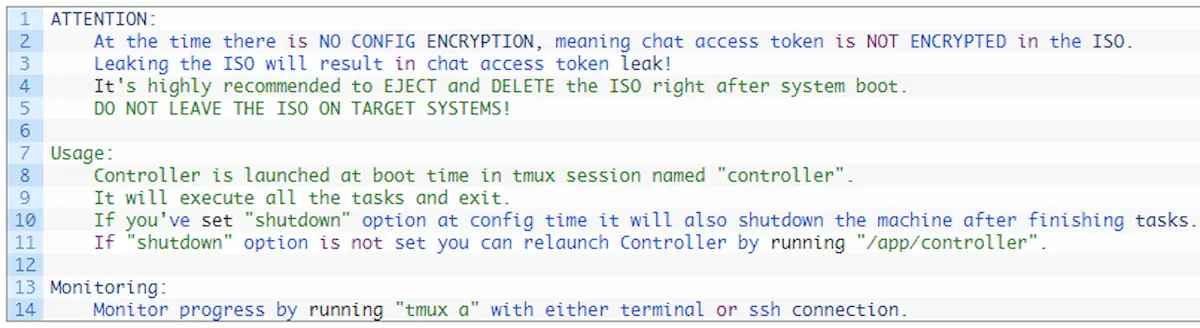

A Unit 42 descobriu uma mensagem no código do malware dos autores do BlackCat para seus parceiros, alertando contra deixar o ISO nos sistemas alvo devido à falta de criptografia para a configuração, destacando especialmente o risco de vazamento de token de acesso ao chat.

Um problema comum que afeta as vítimas de ransomware e os cibercriminosos é que as amostras geralmente vazam através de sites de análise de malware.

A análise das amostras de ransomware permite que os pesquisadores obtenham acesso total ao bate-papo de negociação entre uma gangue de ransomware e sua vítima.

Para evitar isso, os afiliados fornecem tokens de acesso ao site de negociação Tor em tempo de execução durante o lançamento. Portanto, é impossível ter acesso ao chat de negociação da vítima, mesmo que ela tenha acesso à amostra utilizada no ataque.

Devido a isso, os agentes da ameaça alertam os afiliados que devem excluir as máquinas virtuais e ISOs Munchkin para evitar o vazamento desses tokens de acesso.

Os desenvolvedores também incluem instruções e dicas sobre como usar o ‘Controlador’ para monitorar o progresso do ataque e iniciar tarefas.

Munchkin torna mais fácil para os afiliados do ransomware BlackCat realizarem várias tarefas, incluindo contornar soluções de segurança que protegem o dispositivo da vítima.

Isso ocorre porque as máquinas virtuais fornecem uma camada de isolamento do sistema operacional, tornando a detecção e a análise mais desafiadoras para o software de segurança.

Além disso, a escolha do Alpine OS garante uma pequena pegada digital e as operações automatizadas da ferramenta reduzem a necessidade de intervenções manuais e o ruído dos feeds de comando.

Por fim, a modularidade do Munchkin, apresentando uma variedade de scripts Python, configurações exclusivas e a capacidade de trocar cargas conforme necessário, torna a ferramenta fácil de ajustar a alvos ou campanhas específicas.