Desenvolvido por pesquisadores acadêmicos, os ataques Terrapin diminuem a segurança das conexões OpenSSH sem que ninguém perceba.

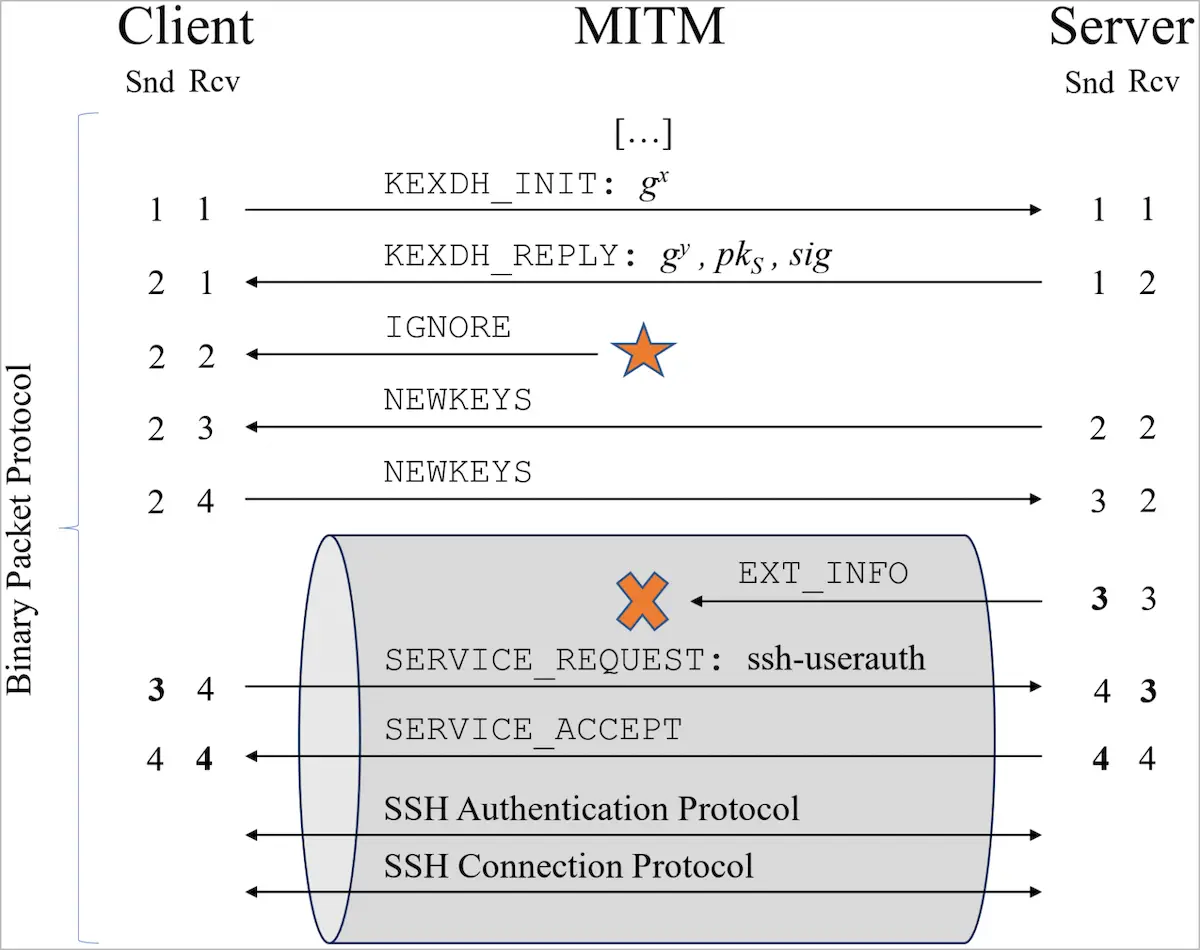

Pesquisadores acadêmicos desenvolveram um novo ataque chamado Terrapin, que manipula números de sequência durante o processo de handshake para quebrar a integridade do canal SSH quando certos modos de criptografia amplamente utilizados são usados.

Ataques Terrapin diminuem a segurança das conexões OpenSSH

Essa manipulação permite que os invasores removam ou modifiquem mensagens trocadas por meio do canal de comunicação, o que leva ao downgrade dos algoritmos de chave pública usados para autenticação do usuário ou à desativação das defesas contra ataques de temporização de pressionamento de tecla no OpenSSH 9.5.

“O ataque Terrapin explora fraquezas no protocolo da camada de transporte SSH em combinação com algoritmos criptográficos e modos de criptografia mais recentes introduzidos pelo OpenSSH há mais de 10 anos.”

Um ataque Terrapin diminui a segurança da conexão estabelecida, truncando mensagens de negociação importantes sem que o cliente ou servidor perceba.

Pesquisadores da Ruhr University Bochum desenvolveram o ataque Terrapin e também descobriram falhas de implementação exploráveis no AsyncSSH.

Os pontos fracos e falhas associados ao ataque são identificados como CVE-2023-48795, CVE-2023-46445 e CVE-2023-46446.

Uma coisa a ser observada sobre o Terrapin é que os invasores precisam estar em uma posição de adversário intermediário (MiTM) na camada de rede para interceptar e modificar a troca de handshake, e a conexão deve ser protegida por ChaCha20-Poly1305 ou CBC com Encrypt-então-MAC.

Os dados nas mensagens trocadas após a conclusão do handshake determinam a gravidade das repercussões do ataque.

Apesar dos requisitos específicos para o Terrapin, a ampla adoção dos modos de criptografia mencionados (as varreduras mostram 77%) torna o ataque viável em um cenário do mundo real.

Os pesquisadores dizem que:

“O ataque Terrapin explora fraquezas no protocolo da camada de transporte SSH em combinação com algoritmos criptográficos e modos de criptografia mais recentes introduzidos pelo OpenSSH há mais de 10 anos. Estes foram adotados por uma ampla gama de implementações SSH, portanto afetando a maioria das implementações atuais.”

Vários fornecedores estão gradualmente mitigando o problema de segurança. Uma solução é implementar uma troca estrita de chaves que torne inatingível a injeção de pacotes durante o handshake.

No entanto, levará algum tempo até que tal questão seja abordada universalmente e os investigadores observam que a contramedida estrita de troca de chaves só é eficaz quando implementada tanto no cliente como no servidor.

A equipe publicou um scanner de vulnerabilidade Terrapin no GitHub, que os administradores podem usar para determinar se um cliente ou servidor SSH está vulnerável ao ataque.

O Terrapin não é um simples bug de software que pode ser corrigido com uma atualização de uma única biblioteca ou componente. Em vez disso, os clientes e servidores precisam ser atualizados para proteger a conexão contra ataques de truncamento de prefixo. – Universidade do Ruhr Bochum

No momento, o maior fator de mitigação do ataque é o requisito MiTM, o que torna o Terrapin uma ameaça menos severa. Por esse motivo, a correção do CVE-2023-48795 pode não ser uma prioridade em muitos casos.

Mais detalhes sobre o ataque Terrapin estão disponíveis no white paper técnico divulgado pelos pesquisadores alemães.