A Cofense descobriu que um ataque de phishing desativa o Google Play Protect e instala o Trojan Anubis. Conheça essa nova ameça e proteja-se!

Não bastassem as ameças que vem da Google Play Store, agora até mesmo o Google Play Protect está sendo usado como subterfúgio para ataques aos usuários do Android.

Os usuários do Android estão sendo direcionados a uma campanha de phishing que infectará seus dispositivos com o Trojan bancário Anubis, que pode roubar informações financeiras de mais de 250 aplicativos bancários e de compras.

Ataque de phishing desativa o Google Play Protect e instala o Trojan Anubis

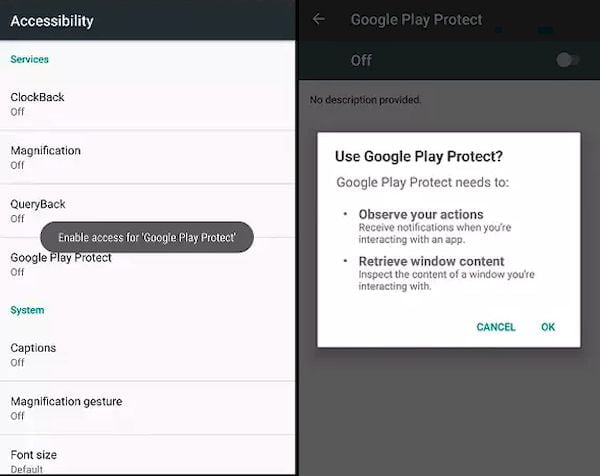

A campanha usa um método desonesto para fazer com que as vítimas em potencial instalem o malware em seus dispositivos: solicita que habilitem o Google Play Protect (serviços de segurança abrangentes do Google para Android) enquanto o desabilitam depois de receber permissões no dispositivo.

Para entregar o malware, os atacantes usam um link malicioso incorporado no email de phishing que fará o download de um arquivo APK camuflado como uma fatura, conforme encontrado pela Cofense.

Depois de ser perguntado se ele deseja usar o Google Play Protect e instalar o APK baixado, o dispositivo da vítima será infectado pelo Trojan Anubis.

A Cofense descobriu que, assim que o smartphone ou tablet Android for comprometido, o Anubis começará a coletar “uma lista de aplicativos instalados para comparar os resultados com uma lista de aplicativos direcionados.

O malware visa principalmente aplicativos bancários e financeiros, mas também procura aplicativos populares de compras, como eBay ou Amazon.

Depois que um aplicativo é identificado, o Anubis sobrepõe o aplicativo original a uma página de login falsa para capturar as credenciais do usuário”.

Após analisar o código-fonte do malware, a Cofense descobriu que o Trojan bancário possui uma ampla gama de recursos incluídos, mas não limitados a:

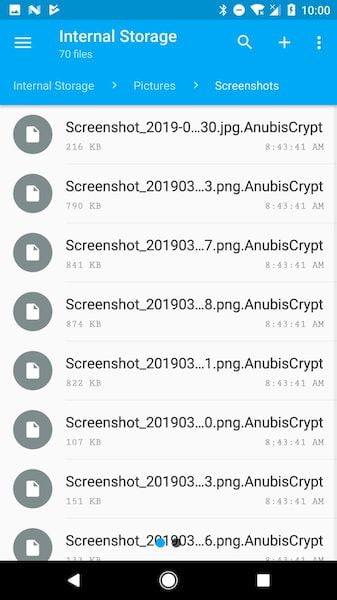

- Captura de screenshots;

- Desativar e alterar as configurações de administração;

- Desativando a proteção contra malware incorporada do Google Play Protect para Android;

- Gravação de áudio;

- Fazer chamadas e enviar SMS;

- Roubar a lista de contatos;

- Roubar os contatos da lista de endereços;

- Receber comandos de seus operadores via Telegram e Twitter;

- Controlar o dispositivo através de um VNC;

- Abrindo URLs;

- Tela do dispositivo de bloqueio;

- E coletando informações de dispositivo e localização.

O malware também vem com um módulo de keylogger que pode capturar pressionamentos de tecla de todos os aplicativos instalados no dispositivo Android comprometido.

No entanto, esse módulo de registro de teclas deve ser ativado especificamente pelos atacantes por meio de um comando enviado pelo servidor de comando e controle (C2) do Anubis.

Ele também vem com um módulo de ransomware

As amostras do Trojan Anubis com recursos de ransomware não são novas, pois a Sophos descobriu anteriormente aplicativos infectados pelo Anubis na Play Store em agosto de 2018 que também adicionaram a extensão de arquivo .AnubisCrypt aos arquivos criptografados.

Na época, Sophos disse que:

“Lembre-se, isso é executado em um telefone, que é menos provável de ser copiado do que em um laptop ou desktop e tem mais chances de ter fotos pessoais ou outros dados valiosos.”

De acordo com o relatório da Cofense:

“esta versão do Anubis foi criada para rodar em várias iterações do sistema operacional Android, desde a versão 4.0.3, lançada em 2012.”

Os pesquisadores da Trend Micro também descobriram em janeiro de 2019 que o Trojan Anubis foi usado em uma campanha destinada a 377 aplicativos bancários de 93 países em todo o mundo, com bancos como Santander, Citibank, RBS e Natwest, além de aplicativos de compras como a Amazon, eBay e PayPal estão listados como destinos.

Uma extensa lista de indicadores de IOCs comprometidos, incluindo hashes do instalador do APK malicioso usado na campanha, URLs associados e todos os IDs de aplicativos dos aplicativos direcionados por esta amostra do Anubis, estão disponíveis no final do relatório da Cofense.

- Como instalar o jogo Knockdown no Linux via Snap

- Como instalar o jogo Marble no Linux via Snap

- Como instalar o engine ZQuest Classic no Linux via Flatpak

- Como instalar o jogo Nonogram-qt no Linux via Snap