E a ASUS alertou para ataques do malware Cyclops Blink a seus roteadores, em uma divulgação coordenada com a Trend Micro.

O Cyclops Blink é um malware vinculado ao grupo de hackers Sandworm, apoiado pela Rússia, que historicamente tem como alvo o WatchGuard Firebox e outros dispositivos de rede SOHO.

Agora, vários modelos de roteadores ASUS estão vulneráveis à ameaça do malware Cyclops Blink, fazendo com que o fornecedor publique um aviso com mitigações para o risco de segurança.

ASUS alertou para ataques do malware Cyclops Blink a seus roteadores

O papel do Cyclops Blink é estabelecer persistência para os agentes de ameaças no dispositivo, permitindo-lhes um ponto de acesso remoto às redes comprometidas.

Como o Cyclops Blink é modular, ele pode ser facilmente atualizado para direcionar novos dispositivos, atualizando constantemente seu escopo e aproveitando novos conjuntos de hardware explorável.

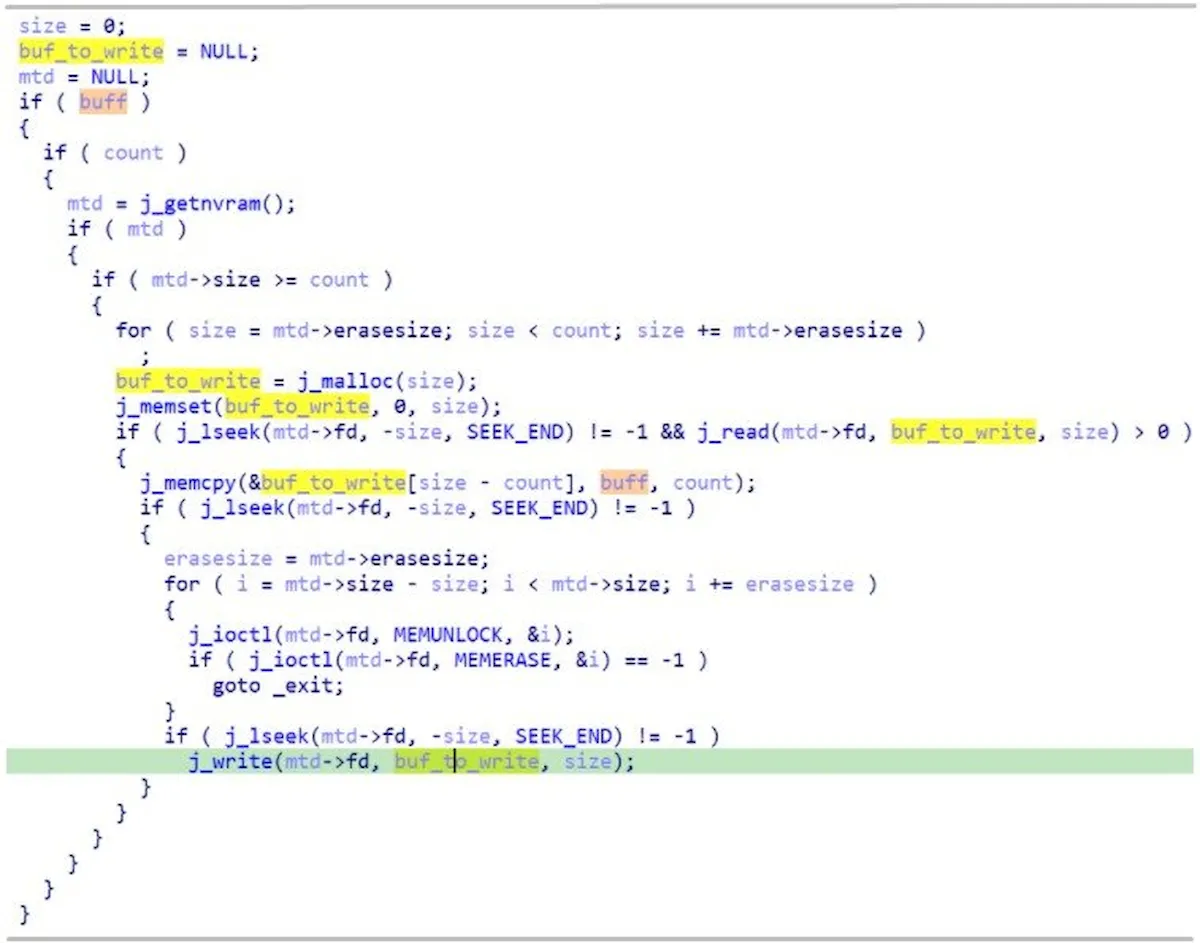

Em uma divulgação coordenada, a Trend Micro alertou que o malware possui um módulo especializado que tem como alvo vários roteadores ASUS, permitindo que o malware leia a memória flash para coletar informações sobre arquivos críticos, executáveis, dados e bibliotecas.

O malware então recebe um comando para aninhar na memória flash e estabelecer uma persistência permanente, pois esse espaço de armazenamento não é apagado nem mesmo por redefinições de fábrica.

Para mais detalhes sobre o módulo ASUS do Cyclops Blink, a Trend Micro publicou hoje um artigo técnico explicando como ele funciona.

Neste ponto, a disseminação do Cyclops Blink parece indiscriminada e generalizada, então não importa se você se considera um alvo legítimo ou não.

Como o malware está vinculado ao grupo de hackers Sandworm de elite (também rastreado como Voodoo Bear, BlackEnergy e TeleBots), provavelmente veremos os agentes de ameaças visando outros fabricantes de roteadores no futuro.

O Sandworm tem sido associado a outros ataques cibernéticos conhecidos, incluindo o malware BlackEnergy por trás dos apagões ucranianos de 2015 e 2016 [1, 2, 3] e o ransomware NotPetya, que levou a bilhões de danos a empresas em todo o mundo a partir de junho de 2017.

Em um comunicado divulgado recentemente, a ASUS alerta que os seguintes modelos de roteadores e versões de firmware são vulneráveis a ataques Cyclops Blink:

- Firmware GT-AC5300 em 3.0.0.4.386.xxxx

- Firmware GT-AC2900 em 3.0.0.4.386.xxxx

- Firmware RT-AC5300 em 3.0.0.4.386.xxxx

- Firmware RT-AC88U em 3.0.0.4.386.xxxx

- Firmware RT-AC3100 em 3.0.0.4.386.xxxx

- Firmware RT-AC86U em 3.0.0.4.386.xxxx

- Firmware RT-AC68U, AC68R, AC68W, AC68P sob 3.0.0.4.386.xxxx

- Firmware RT-AC66U_B1 em 3.0.0.4.386.xxxx

- Firmware RT-AC3200 em 3.0.0.4.386.xxxx

- Firmware RT-AC2900 em 3.0.0.4.386.xxxx

- Firmware RT-AC1900P, RT-AC1900P sob 3.0.0.4.386.xxxx

- RT-AC87U (EOL)

- RT-AC66U (EOL)

- RT-AC56U (EOL)

Neste momento, a ASUS não lançou novas atualizações de firmware para proteger contra o Cyclops Blink, mas lançou as seguintes mitigações que podem ser usadas para proteger dispositivos:

- Redefina o dispositivo para o padrão de fábrica: faça login na GUI da web, vá para Administração → Restaurar/Salvar/Carregar configuração, clique em “Inicializar todas as configurações e limpar todo o registro de dados” e, em seguida, clique no botão Restaurar.

- Atualize para o firmware mais recente disponível.

- Certifique-se de que a senha de administrador padrão foi alterada para uma mais segura.

- Desabilite o Gerenciamento Remoto (desabilitado por padrão, só pode ser habilitado por meio das Configurações Avançadas).

Se você estiver usando qualquer um dos três modelos designados como EOL (fim da vida útil), observe que eles não são mais suportados e, portanto, não receberão uma atualização de segurança de firmware. Neste caso, é recomendável substituir o dispositivo por um novo.

Se você possui dispositivos de rede WatchGuard e está procurando por esse aviso, você pode encontrar o conselho de mitigação de ameaças do fornecedor nesta página da web.