Carregados na Google Play e na Samsung Galaxy Store, dois apps trojanizados do Signal e Telegram entregaram um spyware para os usuários.

Os aplicativos trojanizados do Signal e Telegram contendo o spyware BadBazaar foram carregados na Google Play e na Samsung Galaxy Store por um grupo chinês de hackers APT conhecido como GREF.

Apps trojanizados do Signal e Telegram entregaram um spyware

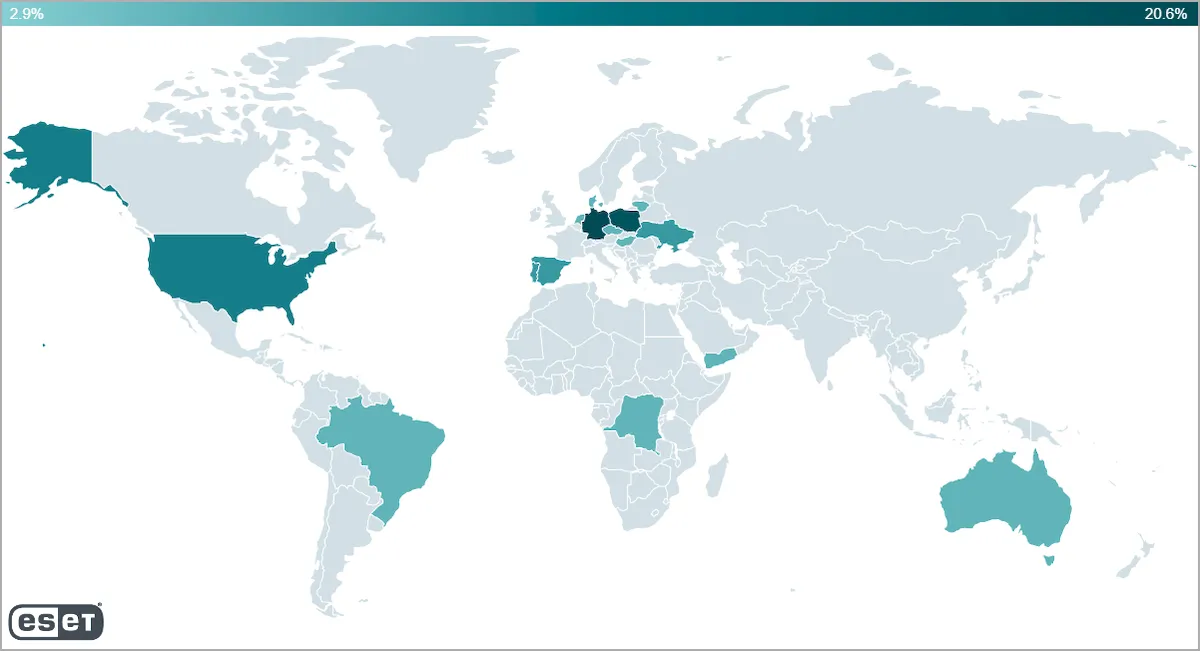

Este malware foi usado anteriormente para atingir minorias étnicas na China, mas a telemetria da ESET mostra que desta vez, os atacantes têm como alvo usuários na Ucrânia, Polónia, Holanda, Espanha, Portugal, Alemanha, Hong Kong e Estados Unidos.

Os recursos do BadBazaar incluem rastrear a localização precisa do dispositivo, roubar registros de chamadas e SMS, gravar chamadas, tirar fotos usando a câmera, exfiltrar listas de contatos e roubar arquivos ou bancos de dados.

Os aplicativos trojanizados contendo o código BadBazaar foram descobertos pelo pesquisador da ESET, Lukas Stefanko.

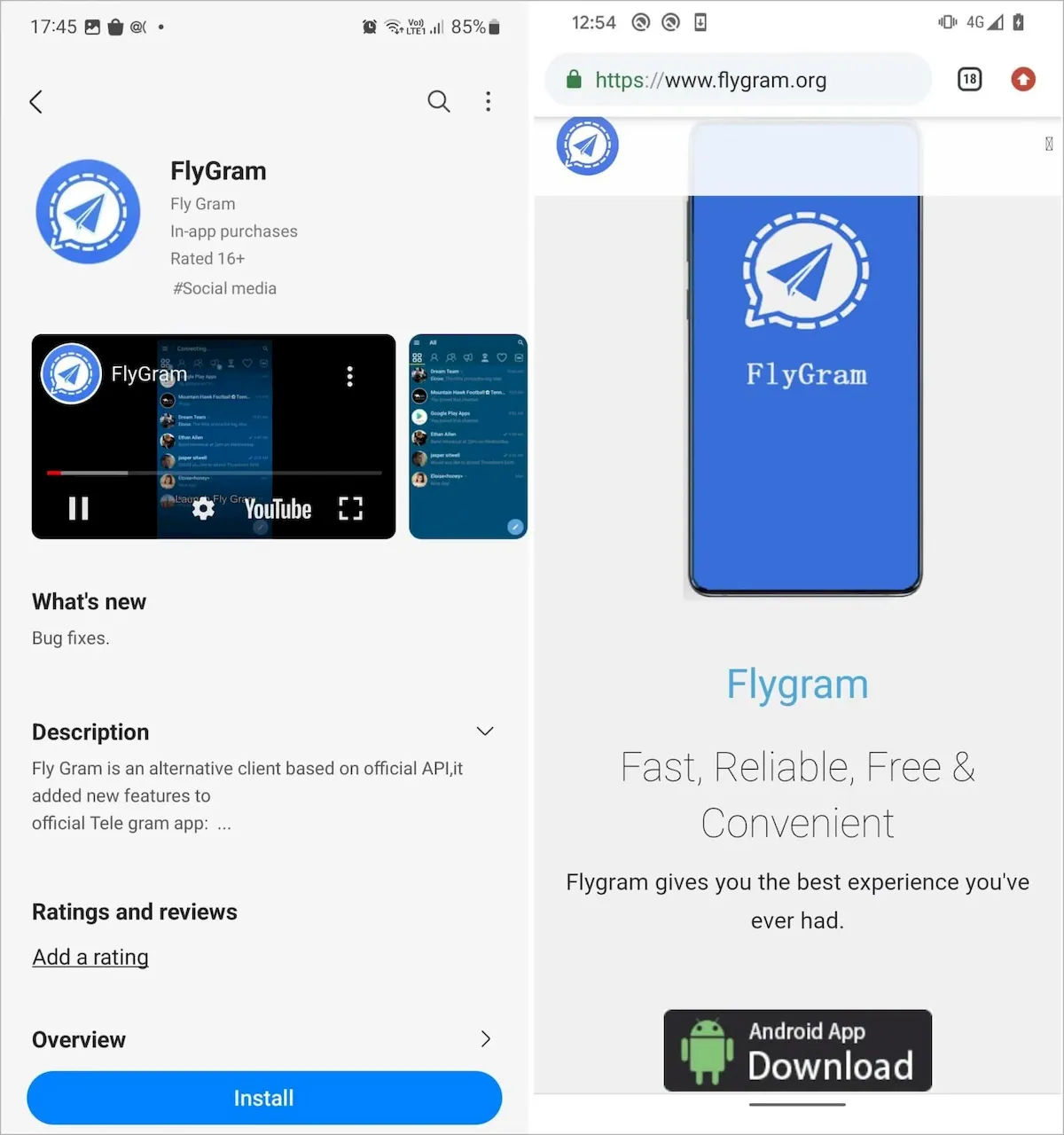

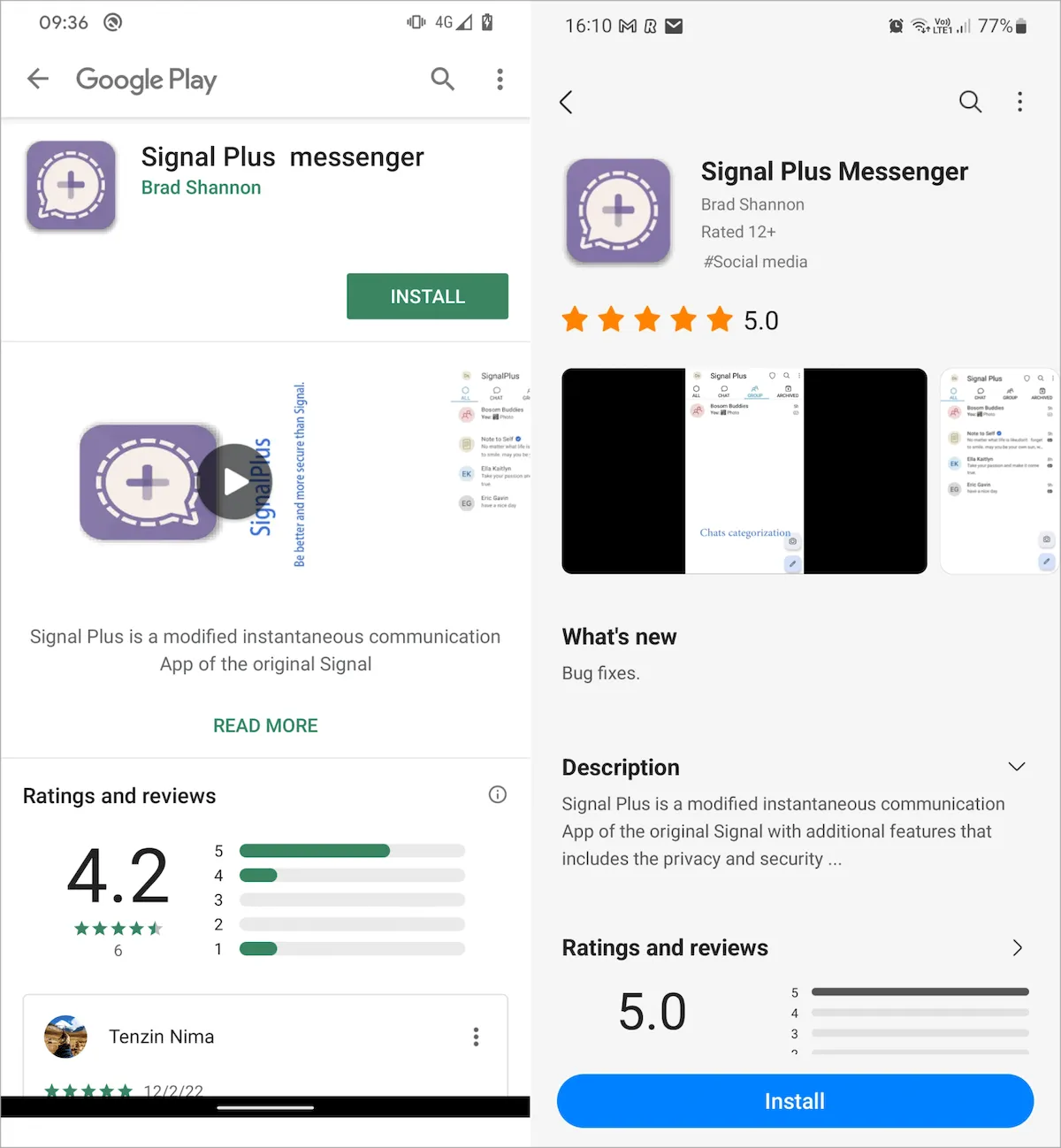

Os dois aplicativos que o GREF usou em sua campanha são chamados de ‘Signal Plus Messenger’ e ‘FlyGram’, ambos sendo versões corrigidas dos populares aplicativos de mensagens instantâneas de código aberto Signal e Telegram.

Os agentes da ameaça também criaram sites dedicados em “signalplus[.]org” e “flygram[.]org” para adicionar legitimidade à campanha de malware, oferecendo links para instalar o aplicativo do Google Play ou diretamente do site.

A ESET relata que o FlyGram tem como alvo dados confidenciais, como listas de contatos, registros de chamadas, contas do Google e dados WiFi, e também oferece um perigoso recurso de backup que envia dados de comunicação do Telegram para um servidor controlado pelo invasor.

A análise dos dados disponíveis mostra que pelo menos 13.953 usuários do FlyGram ativaram esse recurso de backup, mas o número total de usuários do aplicativo spyware é indefinido.

O clone do Signal coleta informações semelhantes, mas se concentra mais na extração de informações específicas do Signal, como as comunicações da vítima e o PIN que protege sua conta contra acesso não autorizado.

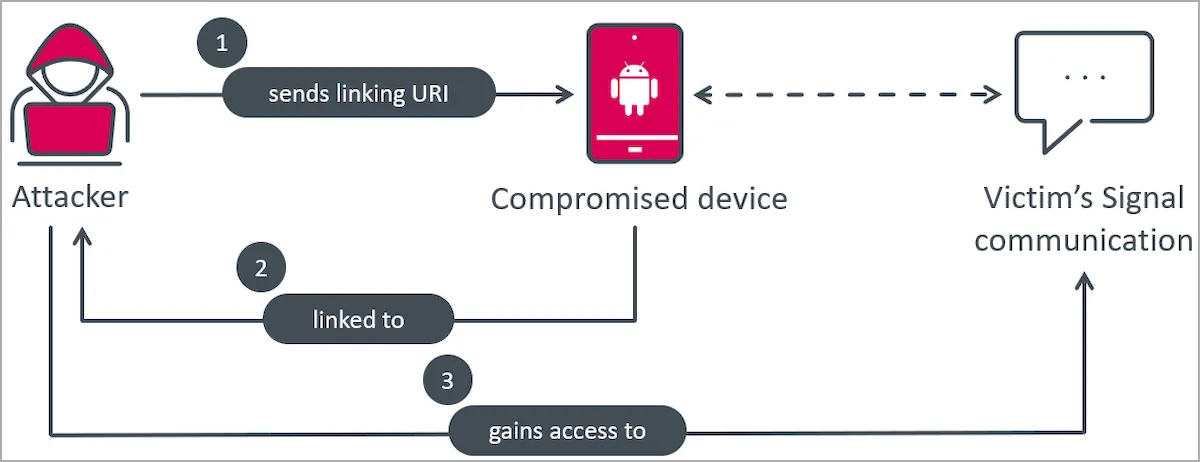

No entanto, o falso aplicativo Signal inclui um recurso que torna o ataque mais interessante, pois permite ao invasor vincular as contas Signal da vítima a dispositivos controlados pelo invasor para que os invasores possam ver futuras mensagens de bate-papo.

O Signal inclui um recurso baseado em código QR que permite vincular vários dispositivos a uma única conta para que as mensagens de bate-papo possam ser vistas de todos eles.

O malicioso Signal Plus Messenger abusa desse recurso, ignorando o processo de vinculação do código QR e vinculando automaticamente seus próprios dispositivos às contas Signal das vítimas, sem que a vítima saiba.

Isso permite que os invasores monitorem todas as mensagens futuras enviadas da conta Signal.

“BadBazaar, o malware responsável pela espionagem, ignora a verificação usual do código QR e o processo de clique do usuário, recebendo o URI necessário de seu servidor C&C e acionando diretamente a ação necessária quando o botão Link do dispositivo é clicado”, explica a ESET.

“Isso permite que o malware vincule secretamente o smartphone da vítima ao dispositivo do invasor, permitindo-lhes espionar as comunicações do Signal sem o conhecimento da vítima, conforme ilustrado na Figura 12.”

A ESET afirma que este método de espionagem do Signal já foi usado antes, pois é a única maneira de obter o conteúdo das mensagens do Signal.

Para descobrir se dispositivos não autorizados estão vinculados à sua conta Signal, inicie o aplicativo Signal real, vá para Configurações e toque na opção “Dispositivos vinculados” para visualizar e gerenciar todos os dispositivos conectados.

O FlyGram foi carregado no Google Play em julho de 2020 e removido em 6 de janeiro de 2021, tendo acumulado um total de 5.000 instalações por meio desse canal.

O Signal Plus Messenger foi carregado no Google Play e na loja Samsung Galaxy em julho de 2022, e o Google o removeu em 23 de maio de 2023.

No momento em que este artigo foi escrito, o BleepingComputer confirmou que ambos os aplicativos ainda estavam disponíveis na Samsung Galaxy Store.

Recomenda-se aos usuários do Android que usem as versões originais do Signal e Telegram e evitem baixar aplicativos fork que prometem maior privacidade ou recursos adicionais, mesmo que estejam disponíveis nas lojas de aplicativos oficiais.