A Apple pagou U$$ 75 mil por bugs que deixariam sites invadirem câmeras do iPhone. Confira os detalhes dessa interessante exploração, já corrigida pela empresa.

A Apple pagou uma recompensa de U$$ 75.000 a um pesquisador de segurança, que reuniu três explorações diferentes que poderiam permitir que sites mal-intencionados usassem sua câmera e microfone do iPhone sem permissão.

Apple pagou U$$ 75 mil por bugs que deixariam sites invadirem câmeras do iPhone

Sextorsão (do inglês sextorsion) é um golpe em que os hackers instalaram um Trojan ou usam scripts maliciosos em sites de vídeos adultos para gravá-lo a vítima enquanto ela assiste a vídeos adultos, para depois chantageá-lo.

E se isso realmente pudesse ser feito por um anúncio malicioso, script injetado ou site?

De acordo com o pesquisador de segurança Ryan Pickren, ele conseguiu fazer isso unindo três vulnerabilidades diferentes no Desktop (Macs) e no Mobile Safari (iPhone e iPad) que permitiriam a um site se passar por outro site confiável e, assim, obter acesso ao dispositivo. câmera e microfone sem a permissão do usuário.

Em um artigo sobre as vulnerabilidades que ele descobriu, Pickren explicou:

“Imagine que você está em um site popular quando, de repente, um banner de anúncio rouba sua câmera e microfone para espioná-lo. Isso é exatamente o que essa vulnerabilidade teria permitido. Essa vulnerabilidade permitiu que sites maliciosos se disfarçam de sites confiáveis quando visualizados na área de trabalho Safari (como em computadores Mac) ou Mobile Safari (como em iPhones ou iPads).”

Ao pesquisar maneiras de obter permissão não autorizada para a câmera de um iPhone, Pickren descobriu sete vulnerabilidades zero-day com IDs CVE-2020-3852, CVE-2020-3864, CVE-2020-3865, CVE-2020-3885, CVE-2020-3887 , CVE-2020-9784 e CVE-2020-9787.

Dessas vulnerabilidades, três foram encadeadas para obter acesso não autorizado à câmera e ao microfone de um dispositivo.

Representando sites confiáveis

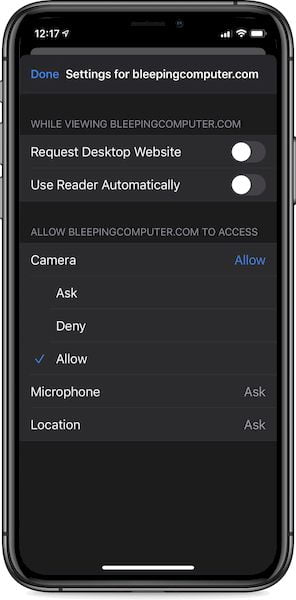

Ao visitar um site no Safari no iOS ou no macOS, é possível permitir permanentemente que um site acesse a câmera do seu dispositivo e se torne um site confiável.

Isso é feito clicando no botão AA (botão AA) na barra de endereços do Safari ou nas configurações de ‘Sites’ no Safari Desktop.

Usando vários truques, Pickren acabou fazendo o Safari pensar que estava no Skype.com, mesmo que não estivesse.

Por fim, depois de encadear várias vulnerabilidades, o pesquisador conseguiu fazer com que o Safari Desktop e obile pensasse automaticamente que um endereço não relacionado era o Skype.

Como na demonstração de Pickren abaixo, o Skype é confiável para usar a câmera, personificando o site em que a página maliciosa também conseguiu acessar a câmera automaticamente.

Esses erros já foram corrigidos pela Apple no iOS 13.4 e Safari 13.1.

Para impedir que esse tipo de bug seja explorado no futuro, você pode forçar os sites a perguntar sempre que quiserem usar sua câmera em vez de salvar a preferência.

A análise completa de Pickren desse ataque encadeado pode ser lida nesse endereço.

- Como instalar o jogo Boring Man no Linux via Snap

- Como instalar o jogo Mille Bornes no Linux via Snap

- Como evitar que o RetroArch trave logo após uma atualização

- Como instalar o jogo Rock N’ Roll Racing no Linux via Snap