E a Apple lançou atualizações para corrigir duas falhas zero-day. Confira os detalhes dessas atualizações e os dispositivos afetados.

A Apple lançou atualizações de segurança de emergência para lidar com duas novas vulnerabilidades zero-day exploradas em ataques para comprometer iPhones, Macs e iPads.

Apple lançou atualizações para corrigir duas falhas zero-day

A primeira falha de segurança (rastreada como CVE-2023-28206) é uma out-of-bounds write (gravação fora dos limites) do IOSurfaceAccelerator que pode levar à corrupção de dados, travamento ou execução de código.

A exploração bem-sucedida permite que invasores usem um aplicativo criado com códigos maliciosos para executar código arbitrário com privilégios de kernel em dispositivos de destino.

O segundo zero-day (CVE-2023-28205) é um use after free do WebKit que permite corrupção de dados ou execução arbitrária de código ao reutilizar a memória liberada.

Essa falha pode ser explorada enganando os alvos para que carreguem páginas da Web maliciosas sob o controle dos invasores, o que pode levar à execução de código em sistemas comprometidos.

As duas vulnerabilidades zero-day foram corrigidas no iOS 16.4.1, iPadOS 16.4.1, macOS Ventura 13.3.1 e Safari 16.4.1 com validação de entrada e gerenciamento de memória aprimorados.

“A Apple está ciente de um relatório de que esse problema pode ter sido explorado ativamente”, disse a empresa ao descrever os problemas em alertas de segurança publicados na sexta-feira.

A Apple diz que a lista de dispositivos afetados é bastante extensa e inclui:

- iPhone 8 e posterior

- iPad Pro (todos os modelos)

- iPad Air 3ª geração e posterior

- iPad 5ª geração e posterior

- iPad mini 5ª geração e posterior

- e Macs executando o macOS Ventura

Mesmo que a Apple diga que está ciente dos relatórios de exploração selvagem, a empresa ainda não publicou informações sobre esses ataques.

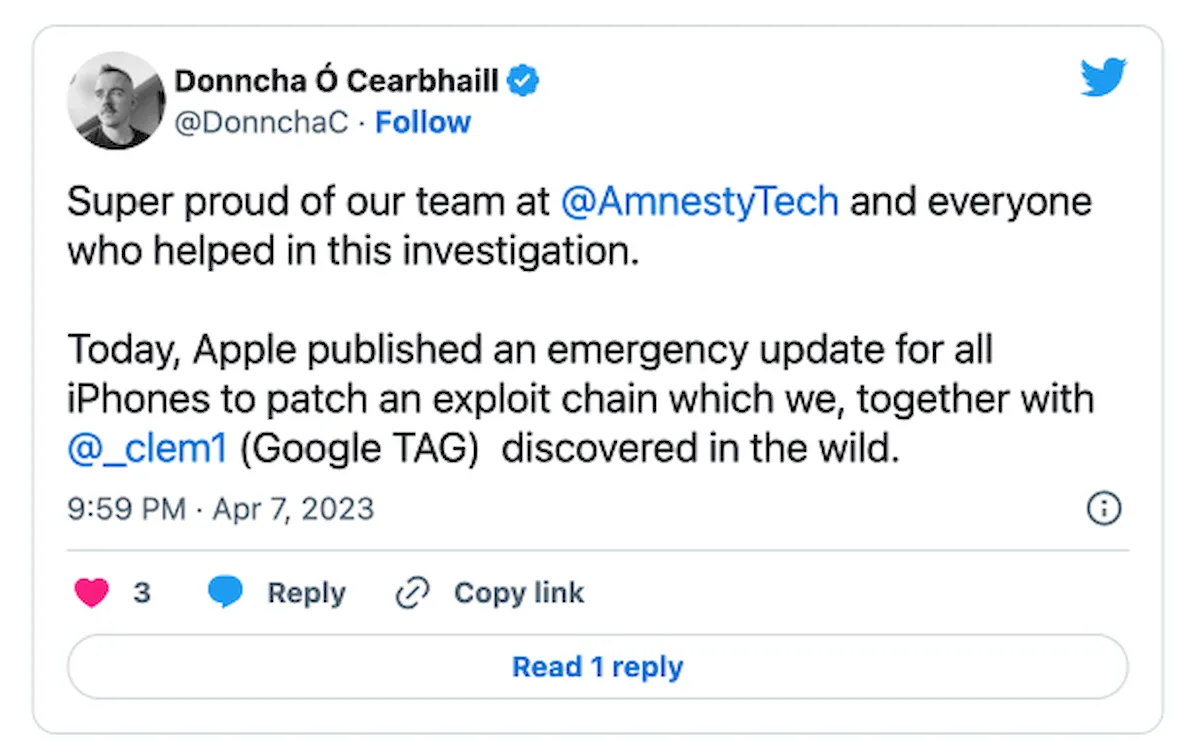

No entanto, revelou que as duas falhas foram relatadas por Clément Lecigne, do Grupo de Análise de Ameaças do Google, e Donncha Ó Cearbhaill, do Laboratório de Segurança da Anistia Internacional, depois de encontrá-las exploradas na natureza como parte de uma cadeia de exploração.

Ambas as organizações divulgam regularmente campanhas que exploram bugs zero-day abusados por agentes de ameaças patrocinados pelo governo para implantar spyware comercial nos smartphones e computadores de políticos, jornalistas, dissidentes e outros indivíduos de alto risco em todo o mundo.

Na semana passada, o Google TAG e a Anistia Internacional expuseram duas séries recentes de ataques usando cadeias de exploração de falhas zero-day e n-day do Android, iOS e Chrome para implantar spyware mercenário.

Embora os patches zero-day corrigidos hoje provavelmente tenham sido usados apenas em ataques altamente direcionados, é altamente recomendável instalar essas atualizações de emergência o mais rápido possível para bloquear possíveis tentativas de ataque.

Em fevereiro, a Apple abordou outra falha zero-day no WebKit (CVE-2023-23529) explorado em ataques para acionar travamentos do sistema operacional e obter execução de código em iPhones, iPads e Macs vulneráveis.