Após sites começarem a mostrar erros no Safari em dispositivos corrigidos, a Apple confirmou um problema nas atualizações do WebKit.

Sim. A Apple confirmou que as atualizações de segurança de emergência lançadas na segunda-feira para solucionar um bug de dia zero explorado em ataques também interrompem a navegação em alguns sites.

Apple confirmou um problema nas atualizações do WebKit

Para resolver o problema nas atualizações do WebKit, novas correções serão lançadas em breve para resolver esse problema conhecido, diz a empresa.

Embora a Apple não tenha explicado por que os sites afetados foram impedidos de renderizar corretamente, isso aconteceu depois que a detecção do agente do usuário de alguns serviços (ou seja, Zoom, Facebook e Instagram) foi quebrada e fez com que os sites começassem a mostrar erros no Safari em dispositivos corrigidos.

Por exemplo, depois de aplicar as atualizações RSR em um dispositivo iOS, o novo agente do usuário contendo uma string “(a)” é “Mozilla/5.0 (iPhone; CPU iPhone OS 16_5_1 como Mac OS X) AppleWebKit/605.1.15 (KHTML, como Gecko) Version/16.5.2 (a) Mobile/15E148 Safari/604.1”, que impede que os sites a detectem como uma versão válida do Safari, exibindo mensagens de erro de navegador não suportado.

“A Apple está ciente de um problema em que as respostas rápidas de segurança recentes podem impedir que alguns sites sejam exibidos corretamente”, diz a empresa em um documento de suporte divulgado na terça-feira.

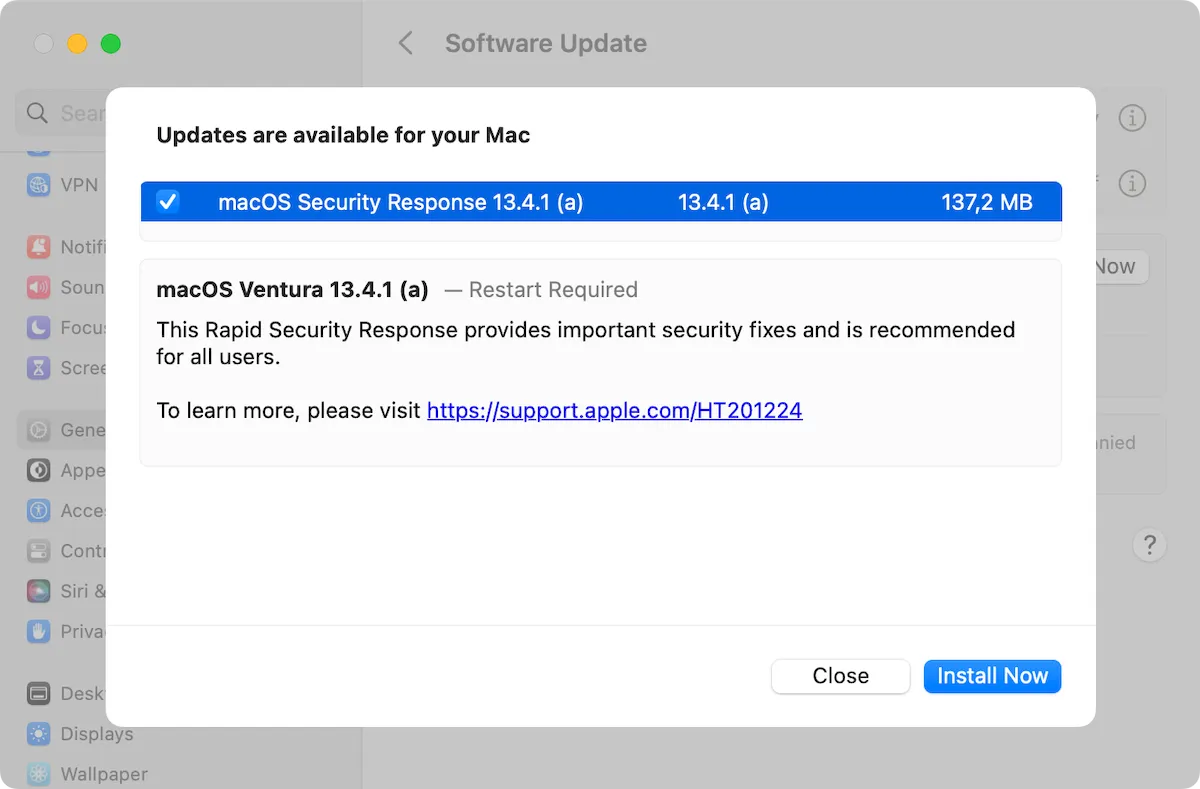

“Rapid Security Responses iOS 16.5.1 (b), iPadOS 16.5.1 (b) e macOS 13.4.1 (b) estarão disponíveis em breve para solucionar esse problema.”

A empresa aconselha os clientes que já aplicaram as atualizações de segurança com bugs a removê-las se estiverem enfrentando problemas ao navegar na web.

Em dispositivos iPhone ou iPad, você pode fazer isso tocando em ‘Remover resposta de segurança’ e, em seguida, tocando em ‘Remover’ para confirmar em Configurações > Sobre > Versão do iOS.

Os usuários de Mac podem remover as atualizações RSR abrindo o menu e clicando em Mais informações em ‘Sobre este Mac’. Uma vez lá, você deve clicar no botão Info (i) ao lado do número da versão no macOS e clicar em ‘Remover’ e ‘Reiniciar’.

A falha de dia zero (rastreada como CVE-2023-37450) foi encontrada no mecanismo de navegador WebKit da Apple e permite que os invasores obtenham execução arbitrária de código, enganando os alvos para que abram páginas da Web com conteúdo criado com códigos maliciosos.

“A Apple está ciente de um relatório de que esse problema pode ter sido explorado ativamente”, disse a empresa em comunicados para iOS e macOS, descrevendo a vulnerabilidade CVE-2023-37450 corrigida nas atualizações de segurança de emergência de ontem.

“Esta resposta rápida de segurança fornece correções de segurança importantes e é recomendada para todos os usuários”, alertou a Apple aos clientes em dispositivos nos quais os patches RSR foram entregues.

Desde o início do ano, a Apple corrigiu um total de dez falhas de dia zero exploradas na natureza para hackear iPhones, Macs ou iPads.

Por exemplo, no início deste mês, a Apple abordou três dias zero (CVE-2023-32434, CVE-2023-32435 e CVE-2023-32439) abusados em ataques para instalar spyware Triangulation em iPhones por meio de explorações de clique zero do iMessage.

Antes disso, a empresa também corrigiu:

- Mais três dias zero (CVE-2023-32409, CVE-2023-28204 e CVE-2023-32373) em maio, o primeiro relatado pelos pesquisadores do Laboratório de Segurança Internacional da Anistia e do Grupo de Análise de Ameaças do Google e provavelmente usado para instalar spyware mercenário.

- Dois outros dias zero (CVE-2023-28206 e CVE-2023-28205) em abril foram usados como parte de cadeias de exploração de falhas de dia zero e n dias do Android, iOS e Chrome para implantar spyware em dispositivos pertencentes a alta – alvos de risco.

- E outro zero-day do WebKit (CVE-2023-23529) em fevereiro, explorado para obter a execução de código em iPhones, iPads e Macs vulneráveis.