Segundo pesquisadores da CYFIRMA, um app de chat falso rouba dados do Signal e WhatsApp no Android para grupo indiano de hackers.

Os hackers estão usando um aplicativo Android falso chamado ‘SafeChat’ para infectar dispositivos com malware spyware que rouba registros de chamadas, textos e localizações de GPS dos telefones.

Suspeita-se que o spyware do Android seja uma variante do “Coverlm”, que rouba dados de aplicativos de comunicação como Telegram, Signal, WhatsApp, Viber e Facebook Messenger.

App de chat falso rouba dados do Signal e WhatsApp no Android

Os pesquisadores da CYFIRMA dizem que o grupo indiano de hackers APT ‘Bahamut’ está por trás da campanha, com seus últimos ataques conduzidos principalmente por meio de mensagens de spear phishing no WhatsApp que enviam cargas maliciosas diretamente para a vítima.

Além disso, os analistas da CYFIRMA destacam várias semelhanças de TTP com outro grupo de ameaças patrocinado pelo estado indiano, o ‘DoNot APT’ (APT-C-35), que já infestou a Google Play com aplicativos de bate-papo falsos agindo como spyware.

No final do ano passado, a ESET informou que o grupo Bahamut estava usando aplicativos VPN falsos para a plataforma Android que incluíam extensas funções de spyware.

Na última campanha observada pela CYFIRMA, Bahamut tem como alvo indivíduos no sul da Ásia.

Embora o CYFIRMA não se aprofunde nas especificidades do aspecto de engenharia social do ataque, é comum que as vítimas sejam persuadidas a instalar um aplicativo de bate-papo sob o pretexto de fazer a transição da conversa para uma plataforma mais segura.

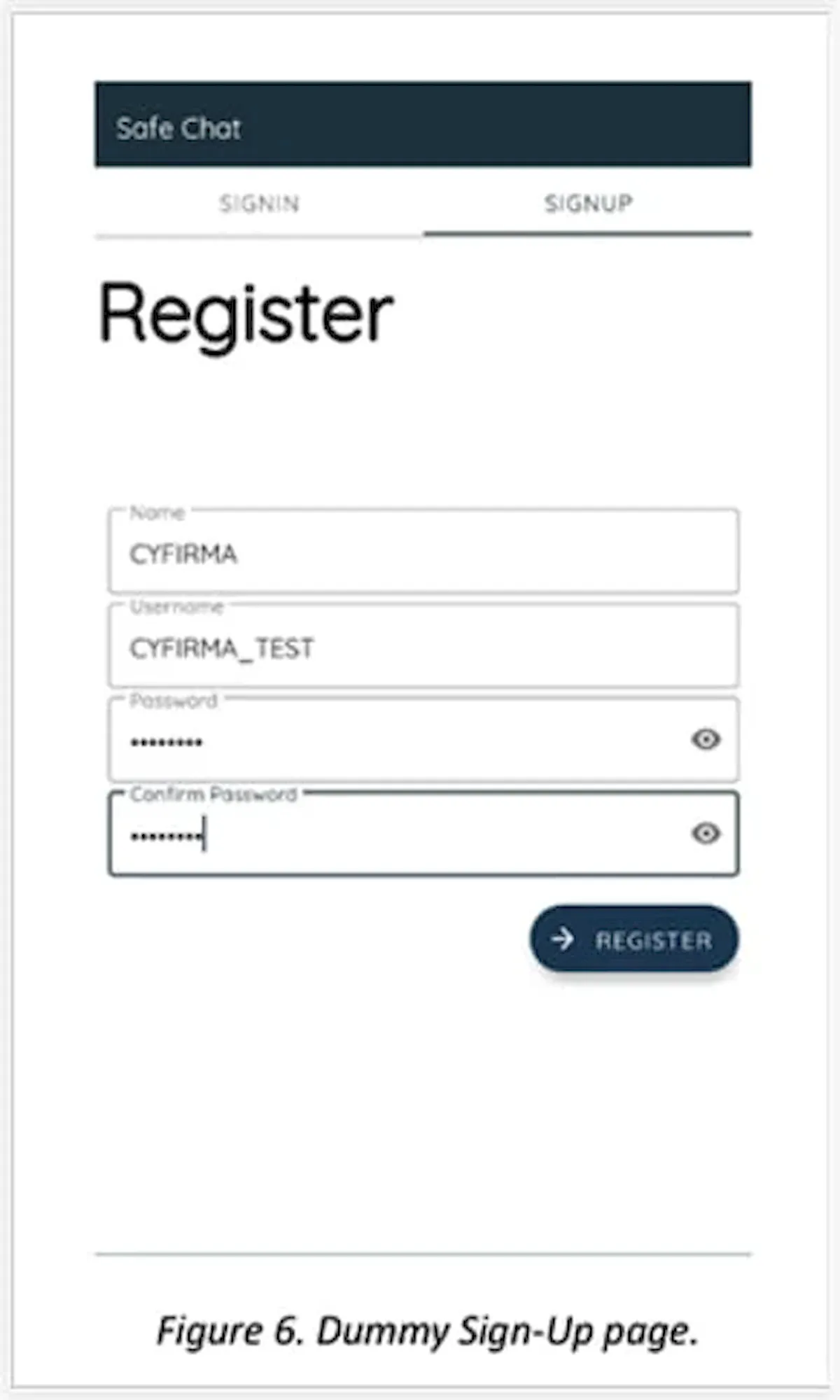

Os analistas relatam que o Safe Chat apresenta uma interface enganadora que o faz parecer um aplicativo de bate-papo real e também conduz a vítima por um processo de registro de usuário aparentemente legítimo que adiciona credibilidade e serve como uma excelente cobertura para o spyware.

Uma etapa crítica na infecção é a aquisição de permissões para usar os Serviços de Acessibilidade, que são posteriormente abusados para conceder automaticamente mais permissões ao spyware.

Essas permissões adicionais permitem que o spyware acesse a lista de contatos da vítima, SMS, registros de chamadas, armazenamento de dispositivo externo e obtenha dados de localização GPS precisos do dispositivo infectado.

O aplicativo também solicita que o usuário aprove a exclusão do subsistema de otimização de bateria do Android, que encerra os processos em segundo plano quando o usuário não está se envolvendo ativamente com o aplicativo.

“Outro trecho do arquivo Android Manifest mostra que o agente da ameaça projetou o aplicativo para interagir com outros aplicativos de bate-papo já instalados”, explica CYFIRMA.

“A interação ocorrerá usando intenções, a permissão OPEN_DOCUMENT_TREE selecionará diretórios específicos e acessará aplicativos mencionados na intenção.”

Um módulo de exfiltração de dados dedicado transfere informações do dispositivo para o servidor C2 do invasor por meio da porta 2053.

Os dados roubados são criptografados usando outro módulo que suporta RSA, ECB e OAEPPadding. Ao mesmo tempo, os invasores também usam um certificado “letsencrypt” para evitar qualquer esforço de interceptação de dados de rede contra eles.

A CYFIRMA conclui o relatório dizendo que possui evidências suficientes para vincular Bahamut a trabalhar em nome de um governo estadual específico na Índia.

Além disso, usando a mesma autoridade de certificação do grupo DoNot APT, metodologias de roubo de dados semelhantes, escopo de direcionamento comum e o uso de aplicativos Android para infectar alvos, todos indicam sobreposição ou estreita colaboração entre os dois grupos.