Segundo alguns analistas de malware, um conjunto de aplicativos Android coletaram dados confidenciais de usuários via SDK terceiros.

Analistas de malware móvel alertam sobre um conjunto de aplicativos disponíveis na Google Play Store, que coletaram dados confidenciais de usuários de mais de 45 milhões de instalações dos aplicativos.

Aplicativos Android coletaram dados confidenciais de usuários via SDK

Os aplicativos coletaram esses dados por meio de um SDK de terceiros que inclui a capacidade de capturar conteúdo da área de transferência, dados de GPS, endereços de e-mail, números de telefone e até mesmo o endereço MAC do roteador do modem do usuário e o SSID da rede.

Esses dados confidenciais podem levar a riscos significativos de privacidade para os usuários se forem mal utilizados ou vazados devido à baixa segurança do servidor/banco de dados.

Além disso, o conteúdo da área de transferência pode incluir informações muito confidenciais, incluindo sementes de recuperação de carteira de criptografia, senhas ou números de cartão de crédito, que não devem ser armazenados em um banco de dados de terceiros.

De acordo com o AppCensus, que descobriu o uso deste SDK, os dados coletados são agrupados e transmitidos pelo SDK para o domínio “mobile.measurelib.com”, que parece ser de propriedade de uma empresa de análise baseada no Panamá chamada Measurement Systems.

A empresa está promovendo um SDK de coleta de dados chamado Coelib como uma oportunidade de monetização para os aplicativos, promovendo-o como uma maneira sem anúncios para os editores gerarem receita.

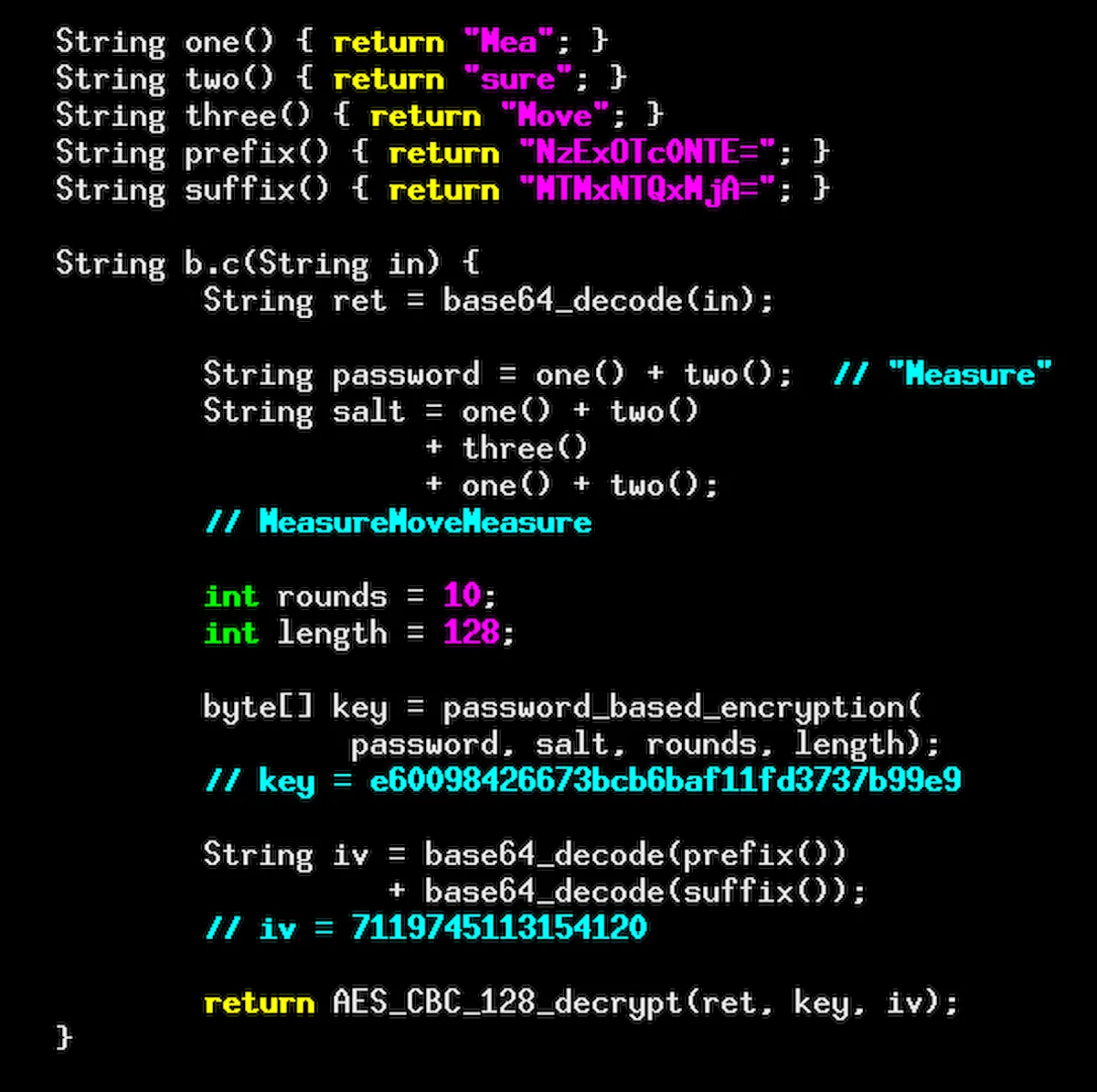

Os pesquisadores do AppCensus dizem que muitas das strings na biblioteca do SDK são ofuscadas usando criptografia AES e depois codificadas em base64.

Em seu relatório, o AppCensus explica que:

“E qual é o modelo de ameaça que exige a criptografia de suas strings?! Pelo menos, é um alívio que eles façam apenas 10 rodadas de derivação de chave, porque esse bloco de código ultrajante é executado toda vez que uma string é usada por esta biblioteca ( atrasando o aplicativo e desperdiçando a vida útil da bateria).”

Os aplicativos mais populares e baixados que usam este SDK para enviar dados confidenciais do usuário são os seguintes:

- Speed Camera Radar – 10 milhões de instalações (número de telefone, IMEI, SSID do roteador, endereço MAC do roteador)

- Al-Moazin Lite – 10 milhões de instalações (número de telefone, IMEI, SSID do roteador, endereço MAC do roteador)

- Mouse WiFi – 10 milhões de instalações (endereço MAC do roteador)

- QR & Barcode Scanner – 5 milhões de instalações (número de telefone, endereço de e-mail, IMEI, dados de GPS, SSID do roteador, endereço MAC do roteador)

- Qibla Compass Ramadan 2022 – 5 milhões de instalações (dados GPS, SSID do roteador, endereço MAC do roteador)

- Simple weather & clock widget – 1 milhão de instalações (número de telefone, IMEI, SSID do roteador, endereço MAC do roteador)

- Handcent Next SMS-Text w/MSS – 1 milhão de instalações (endereço de e-mail, IMEI, SSID do roteador, endereço MAC do roteador)

- Smart Kit 360 – 1 milhão de instalações (endereço de e-mail, IMEI, SSID do roteador, endereço MAC do roteador)

- Al Quran mp3 – 50 recitadores e áudio de tradução – 1 milhão de instalações (dados GPS, SSID do roteador, endereço MAC do roteador)

- Al Quran mp3 – 50 Reciters & Translation Audio – 1 milhão de instalações (dados GPS, SSID do roteador, endereço MAC do roteador)

- Audiosdroid Audio Studio DAW – 1 milhão de instalações (número de telefone, IMEI, dados de GPS, SSID do roteador, endereço MAC do roteador)

É importante observar que todos esses aplicativos foram relatados ao Google em 20 de outubro de 2021 e posteriormente investigados e removidos da Play Store.

No entanto, seus editores conseguiram reintroduzi-los na Play Store depois de remover o SDK de coleta de dados e enviar novas versões atualizadas ao Google para revisão.

Se os usuários instalassem os aplicativos em uma data anterior, porém, o SDK ainda estaria sendo executado em seus smartphones, portanto, a remoção e a reinstalação seriam aconselhadas nesse caso.

Infelizmente, como as bibliotecas de coleta de dados são executadas silenciosamente em segundo plano coletando dados, é difícil para os usuários se protegerem delas.

Portanto, é aconselhável que você instale apenas aplicativos de desenvolvedores confiáveis que tenham um longo histórico de aplicativos altamente revisados.

Outra boa prática é manter o número de aplicativos instalados no seu dispositivo no mínimo necessário e garantir que as permissões solicitadas não sejam muito amplas.

A Bleeping Computer entrou em contato com todos os editores dos aplicativos listados acima e com o provedor do SDK, e atualizaremos esta postagem com seus comentários assim que os recebermos.

O editor de um dos aplicativos listados, ‘Simple weather & Clock Widget’, forneceu a seguinte declaração ao site BleepingComputer:

“Nós realmente queríamos pedir desculpas aos nossos usuários por este incidente. Não foi nossa culpa. Como alguns outros desenvolvedores, fomos enganados.

Imediatamente depois que pudemos confirmar que o SDK de propriedade da Measurementsys estava explorando algumas vulnerabilidades do Android, operando de maneira pouco clara e com privacidade questionável, removemos urgentemente o SDK defeituoso, lançamos uma atualização e encerramos nosso relacionamento com esse parceiro.

Preocupamo-nos com total transparência e segurança, criamos aplicativos e também os utilizamos. Este incidente teve um efeito muito ruim em nosso aplicativo, faremos todos os esforços para garantir que essa situação nunca aconteça novamente.”