Usando a plataforma de publicidade do Google, anúncios promovem site falso do Google Authenticator para instalar malware.

Por anos, campanhas de publicidade maliciosa (malvertising) têm como alvo a plataforma de pesquisa do Google, onde agentes de ameaças colocam anúncios para personificar sites de software bem conhecidos que instalam malware nos dispositivos dos visitantes.

Para piorar a situação, agentes de ameaças conseguiram criar anúncios de pesquisa do Google que mostram domínios legítimos, o que adiciona uma sensação de confiança ao anúncio.

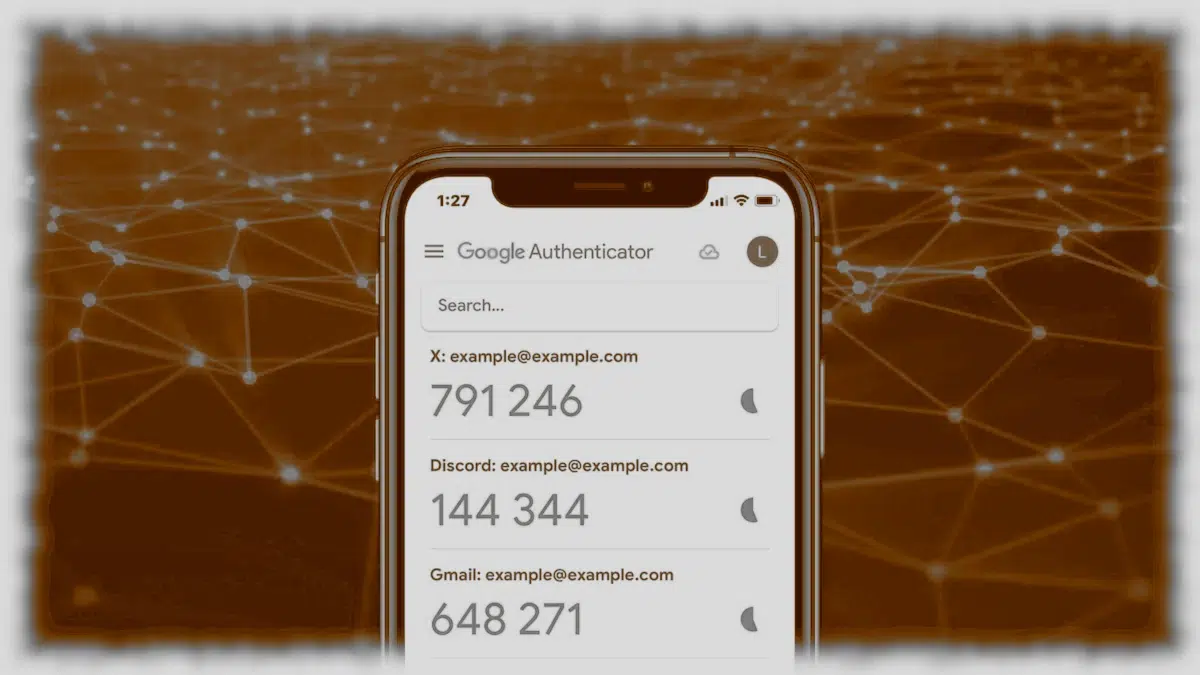

Agora, o Google foi vítima de sua própria plataforma de anúncios, permitindo que agentes de ameaças criassem anúncios falsos do Google Authenticator que promovem o malware de roubo de informações DeerStealer.

Anúncios promovem site falso do Google Authenticator

Em uma nova campanha de malvertising encontrada pela Malwarebytes, agentes de ameaças criaram anúncios que exibem um anúncio do Google Authenticator quando os usuários pesquisam o software na pesquisa do Google.

O que torna o anúncio mais convincente é que ele mostra ‘google.com’ e “https://www.google.com” como URL de clique, o que claramente não deve ser permitido quando um terceiro cria o anúncio.

Vimos essa estratégia de camuflagem de URL muito eficaz em campanhas de malvertising anteriores, incluindo KeePass, navegador Arc, YouTube e Amazon. Ainda assim, o Google continua falhando em detectar quando esses anúncios impostores são criados.

O Malwarebytes observou que a identidade do anunciante é verificada pelo Google, mostrando outra fraqueza na plataforma de anúncios que os agentes de ameaças abusam.

Quando contatado sobre essa campanha de malvertising, o Google disse ao BleepingComputer que eles bloquearam o anunciante falso relatado pelo Malwarebytes.

Quando perguntado sobre como os agentes de ameaças podem remover anúncios que se passam por empresas legítimas, o Google disse que os agentes de ameaças estão evitando a detecção criando milhares de contas simultaneamente e usando manipulação de texto e camuflagem para mostrar aos revisores e sistemas automatizados sites diferentes dos que um visitante comum veria.

No entanto, a empresa está aumentando a escala de seus sistemas automatizados e revisores humanos para ajudar a detectar e remover essas campanhas maliciosas.

Esses esforços permitiram que eles removessem 3,4 bilhões de anúncios, restringissem mais de 5,7 bilhões de anúncios e suspendessem mais de 5,6 milhões de contas de anunciantes em 2023.

Clicar nos anúncios falsos do Google Authenticator leva o visitante por uma série de redirecionamentos para a página de destino em “chromeweb-authenticators.com”, que se passa por um portal genuíno do Google.

A empresa de sandbox de análise de malware ANY.RUN também observou essa campanha, compartilhando páginas de destino adicionais dessa campanha no X.

Isso inclui domínios com nomes semelhantes, como authenticcator-descktop[.]com, chromstore-authentificator[.]com e authentificator-gogle[.]com.

Clicar no botão “Baixar Authenticator” nos sites falsos aciona o download de um executável assinado chamado “Authenticator.exe” [VirusTotal] hospedado no GitHub.

O repositório GitHub que hospeda o malware é chamado de ‘authgg’ e os proprietários do repositório como ‘authe-gogle’, ambos lembrando nomes associados ao tema da campanha.

A amostra que o Malwarebytes baixou é assinada por ‘Songyuan Meiying Electronic Products Co., Ltd.’ um dia antes do download, mas o ANY.RUN recebeu anteriormente uma carga assinada por ‘Reedcode Ltd.’

A assinatura válida dá credibilidade ao arquivo no Windows, potencialmente ignorando soluções de segurança e permitindo que ele seja executado no dispositivo da vítima sem avisos.

Quando o download é executado, ele inicia o malware de roubo de informações DeerStealer, que rouba credenciais, cookies e outras informações armazenadas no seu navegador da web.

Usuários que desejam baixar software são recomendados a evitar clicar em resultados promovidos na Pesquisa Google, usar um bloqueador de anúncios ou marcar os URLs de projetos de software que eles normalmente usam.

Antes de baixar um arquivo, certifique-se de que a URL em que você está corresponde ao domínio oficial do projeto. Além disso, sempre escaneie os arquivos baixados com uma ferramenta AV atualizada antes de executar.