Segundo site BleepingComputer, 5.4 milhões de usuários do Twitter tiveram seus dados vazados. Confira os detalhes desse grave incidente.

Mais de 5,4 milhões de registros de usuários do Twitter contendo informações não públicas roubadas usando uma vulnerabilidade de API corrigida em janeiro foram compartilhados gratuitamente em um fórum de hackers.

E outro despejo de dados massivo, potencialmente mais significativo, de milhões de registros do Twitter também foi divulgado por um pesquisador de segurança, demonstrando como esse bug foi amplamente abusado por agentes de ameaças.

5.4 milhões de usuários do Twitter tiveram seus dados vazados

Sim. 5.4 milhões de usuários do Twitter tiveram seus dados vazados. Os dados consistem em informações públicas extraídas, bem como números de telefone privados e endereços de e-mail que não devem ser públicos.

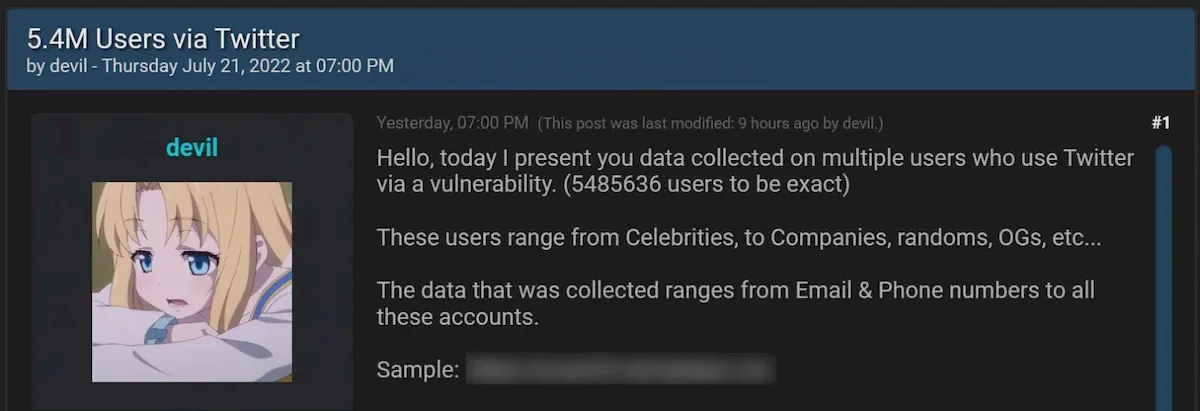

Em julho passado, um agente de ameaças começou a vender informações privadas de mais de 5,4 milhões de usuários do Twitter em um fórum de hackers por US$ 30.000.

Embora a maioria dos dados consistisse em informações públicas, como IDs do Twitter, nomes, nomes de login, locais e status verificado, também incluía informações privadas, como números de telefone e endereços de e-mail.

Esses dados foram coletados em dezembro de 2021 usando uma vulnerabilidade da API do Twitter divulgada no programa de recompensas de bugs HackerOne, que permitia que as pessoas enviassem números de telefone e endereços de e-mail à API para recuperar o ID do Twitter associado.

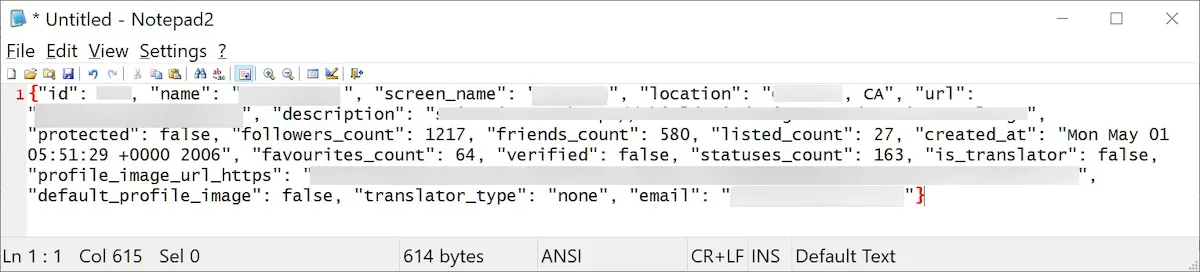

Usando esse ID, os agentes de ameaças podem coletar informações públicas sobre a conta para criar um registro de usuário contendo informações privadas e públicas, conforme mostrado abaixo.

Não está claro se a divulgação do HackerOne vazou, mas o BleepingComputer foi informado de que vários agentes de ameaças estavam utilizando o bug para roubar informações privadas do Twitter.

Depois que o site BleepingComputer compartilhou uma amostra dos registros do usuário com o Twitter, a empresa de mídia social confirmou que havia sofrido uma violação de dados usando um bug de API corrigido em janeiro de 2022.

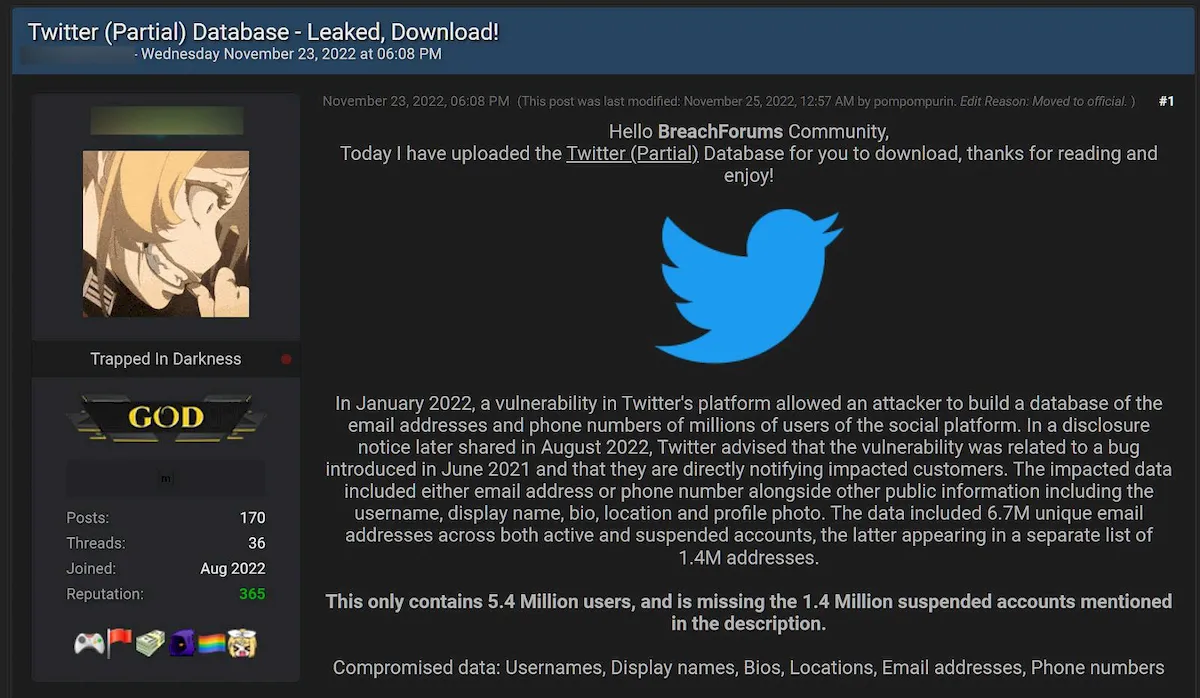

Pompompurin, o proprietário do fórum de hackers Breached, disse ao site BleepingComputer neste fim de semana que eles foram responsáveis por explorar o bug e criar o despejo massivo de registros de usuários do Twitter depois que outro agente de ameaças conhecido como ‘Devil’ compartilhou a vulnerabilidade com eles.

Além dos 5,4 milhões de registros à venda, havia também 1,4 milhão de perfis do Twitter para usuários suspensos coletados por meio de uma API diferente, elevando o total para quase 7 milhões de perfis do Twitter contendo informações privadas.

Pompompurin disse que esse segundo despejo de dados não foi vendido e foi compartilhado apenas em particular entre algumas pessoas.

Em setembro, e agora mais recentemente, em 24 de novembro, os 5,4 milhões de registros do Twitter foram compartilhados gratuitamente em um fórum de hackers.

Fonte: BleepingComputer

Pompompurin confirmou ao BleepingComputer que esses são os mesmos dados que estavam à venda em agosto e incluem 5.485.635 registros de usuários do Twitter.

Esses registros contêm um endereço de e-mail privado ou número de telefone e dados públicos coletados, incluindo o ID da conta no Twitter, nome, nome de tela, status verificado, localização, URL, descrição, contagem de seguidores, data de criação da conta, contagem de amigos, contagem de favoritos, contagem de status e URLs de imagem de perfil.

Embora seja preocupante que os agentes de ameaças tenham liberado os 5,4 milhões de registros gratuitamente, um despejo de dados ainda maior foi supostamente criado usando a mesma vulnerabilidade.

Esse despejo de dados contém potencialmente dezenas de milhões de registros do Twitter que consistem em números de telefone pessoais coletados usando o mesmo bug de API e informações públicas, incluindo status verificado, nomes de contas, ID do Twitter, biografia e nome de tela.

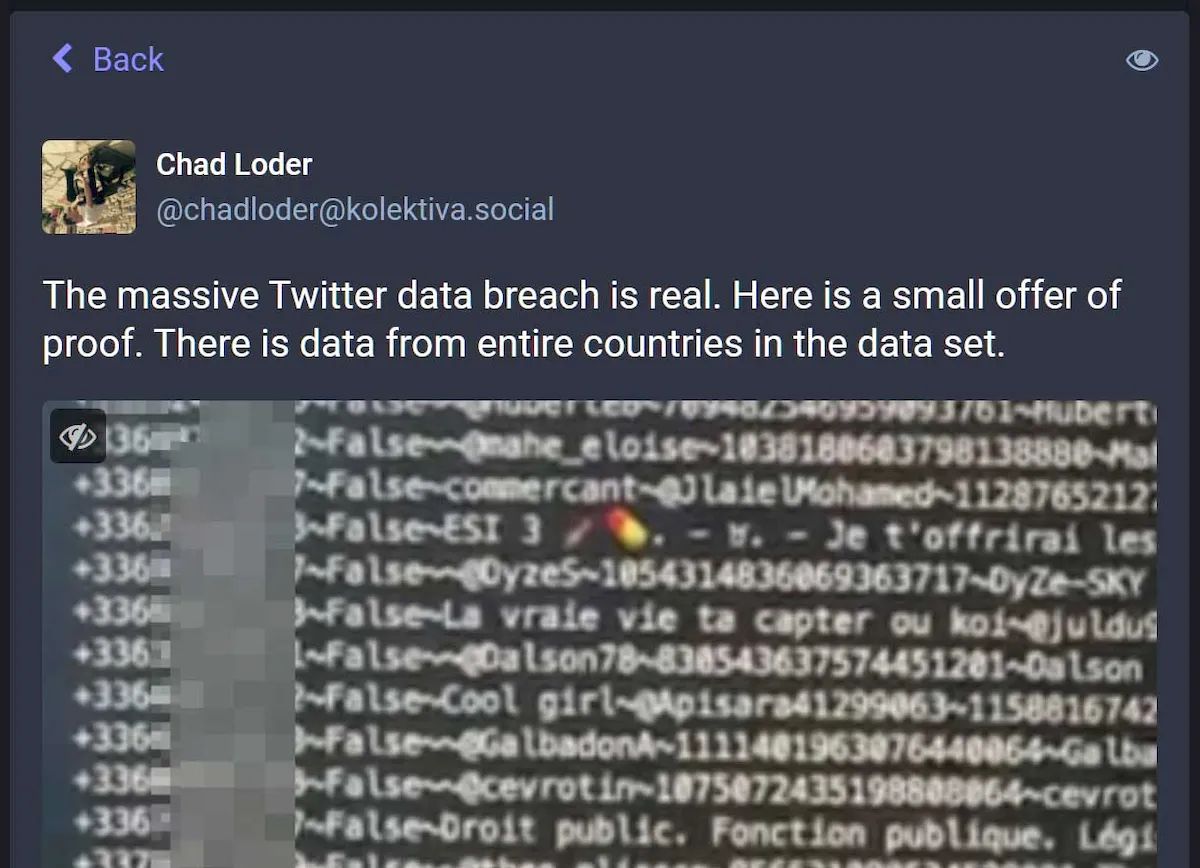

A notícia dessa violação de dados mais significativa vem do especialista em segurança Chad Loder, que deu a notícia pela primeira vez no Twitter e foi suspenso logo após a postagem. Loder posteriormente postou uma amostra editada dessa violação de dados maior no Mastodon.

Loder compartilhou no Twitter a seguinte mensagem:

“Acabei de receber evidências de uma violação massiva de dados do Twitter afetando milhões de contas do Twitter na UE e nos EUA. Entrei em contato com uma amostra das contas afetadas e eles confirmaram que os dados violados são precisos. Essa violação ocorreu não antes de 2021.”

O site BleepingComputer obteve um arquivo de amostra desse despejo de dados do Twitter anteriormente desconhecido, que contém 1.377.132 números de telefone para usuários na França.

Desde então, o site BleepingComputer confirmou com vários usuários neste vazamento que os números de telefone são válidos, verificando se essa violação de dados adicional é real.

Além disso, nenhum desses números de telefone está presente nos dados originais vendidos em agosto, ilustrando o quão maior foi a violação de dados do Twitter do que o divulgado anteriormente e a grande quantidade de dados do usuário circulando entre os agentes de ameaças.

Pompompurin também confirmou ao site BleepingComputer que eles não eram responsáveis e não sabiam quem criou esse despejo de dados recém-descoberto, indicando que outras pessoas estavam usando essa vulnerabilidade de API.

O site BleepingComputer descobriu que esse despejo de dados recém-descoberto consiste em vários arquivos divididos por códigos de país e área, incluindo Europa, Israel e EUA.

Eles foram informados de que consiste em mais de 17 milhões de registros, mas não puderam confirmar isso de forma independente.

Como esses dados podem ser potencialmente usados para ataques de phishing direcionados para obter acesso às credenciais de login, é essencial examinar qualquer e-mail que afirme vir do Twitter.

Se você receber um e-mail alegando que sua conta foi suspensa, há problemas de login ou você está prestes a perder seu status de verificado, e ele solicita que você faça login em um domínio que não seja do Twitter, ignore os e-mails e exclua-os como estão prováveis tentativas de phishing.