Alguns pesquisadores descobriram 27 falhas no SDK do USB-over-network afetam milhões de usuários da nuvem. Confira os detalhes das falhas.

Os pesquisadores descobriram 27 vulnerabilidades no Eltima SDK, uma biblioteca usada por vários provedores de nuvem para montar remotamente um dispositivo USB local.

27 falhas no SDK do USB-over-network afetam milhões de usuários da nuvem

Devido à pandemia e à tendência crescente de trabalhar em casa, as organizações começaram a depender fortemente de serviços baseados em nuvem.

Essa necessidade também aumentou os provedores de nuvem que utilizam o SDK da Eltima, que permite aos funcionários montar dispositivos de armazenamento em massa USB locais para uso em seus desktops virtuais baseados em nuvem.

No entanto, como os provedores de desktop em nuvem, incluindo Amazon Workspaces, contam com ferramentas como Eltima, SentinelOne alertou que milhões de usuários em todo o mundo ficaram expostos às vulnerabilidades descobertas.

As implicações de explorar as falhas são significativas, pois podem permitir que agentes remotos de ameaças obtenham acesso elevado em um desktop em nuvem para executar o código no modo kernel.

“Essas vulnerabilidades permitem que os invasores aumentem os privilégios, permitindo-lhes desabilitar produtos de segurança, sobrescrever componentes do sistema, corromper o sistema operacional ou executar operações maliciosas sem impedimentos”, explicou um novo relatório do Sentinel Labs.

Esse acesso elevado pode permitir que o malware roube credenciais que os agentes da ameaça podem usar para violar a rede interna de uma organização.

No total, há 27 vulnerabilidades descobertas pelo SentinelOne, com os IDs CVE listados abaixo:

CVE-2021-42972, CVE-2021-42973, CVE-2021-42976, CVE-2021-42977, CVE-2021-42979, CVE-2021-42980, CVE-2021-42983, CVE-2021-42986, CVE- 2021-42987, CVE-2021-42988, CVE-2021-42990, CVE-2021-42993, CVE-2021-42994, CVE-2021-42996, CVE-2021-43000, CVE-2021-43002, CVE-2021- 43003, CVE-2021-43006, CVE-2021-43637, CVE-2021-43638, CVE-2021-42681, CVE-2021-42682, CVE-2021-42683, CVE-2021-42685, CVE-2021-42686, CVE-2021-42687, CVE-2021-42688

Essas vulnerabilidades foram divulgadas com responsabilidade para Eltima, que já lançou correções para as versões afetadas. No entanto, agora cabe aos serviços em nuvem atualizar seu software para utilizar o Eltima SDK atualizado.

De acordo com o SentinelOne, o software afetado e as plataformas em nuvem são:

- Amazon Nimble Studio AMI, antes de 2021/07/29

- Amazon NICE DCV, abaixo: 2021.1.7744 (Windows), 2021.1.3560 (Linux), 2021.1.3590 (Mac), 2021/07/30

- Agente Amazon WorkSpaces, abaixo: v1.0.1.1537, 2021/07/31

- Versão do cliente Amazon AppStream abaixo: 1.1.304, 2021/08/02

- NoMachine [todos os produtos para Windows], acima de v4.0.346 abaixo de v.7.7.4 (v.6.x também está sendo atualizado)

- Cliente Accops HyWorks para Windows: versão v3.2.8.180 ou anterior

- Ferramentas Accops HyWorks DVM para Windows: versão 3.3.1.102 ou inferior (parte do produto Accops HyWorks anterior à v3.3 R3)

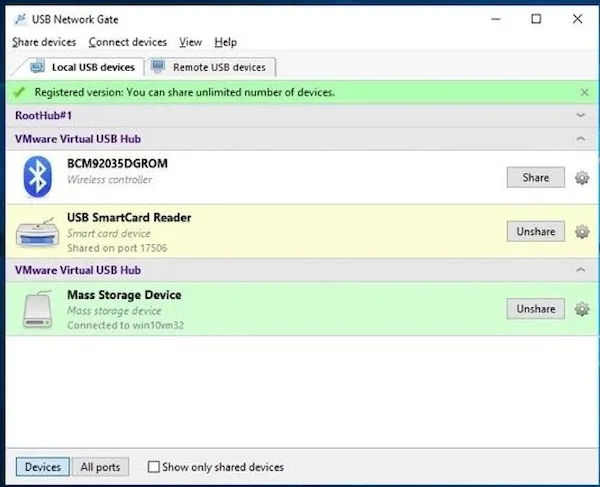

- Eltima USB Network Gate abaixo de 9.2.2420 acima de 7.0.1370

- Amzetta zPortal Windows zClient

- Ferramentas Amzetta zPortal DVM

- FlexiHub abaixo de 5.2.14094 (mais recente) acima de 3.3.11481

- Donglify abaixo de 1.7.14110 (mais recente) acima de 1.0.12309

É importante observar que o Sentinel Labs não analisou todos os produtos possíveis que poderiam incorporar o SDK Eltima vulnerável, portanto, pode haver mais produtos afetados pelo conjunto de falhas.

Além disso, alguns serviços são vulneráveis no lado do cliente, outros no lado do servidor e alguns em ambos, dependendo das políticas de compartilhamento de código.

O Sentinel Labs esclarece que não viu nenhuma evidência de que os atores da ameaça exploraram essas vulnerabilidades. Ainda assim, agora que um relatório técnico foi lançado, provavelmente veremos exploração no futuro.

Por precaução, os administradores devem revogar credenciais privilegiadas antes de aplicar as atualizações de segurança, e os logs devem ser examinados em busca de sinais de atividade suspeita.

A maioria dos fornecedores corrigiu as falhas e as empurrou por meio de atualizações automáticas. No entanto, alguns exigem ação do usuário final para aplicar as atualizações de segurança, como atualizar o aplicativo cliente para a versão mais recente disponível.

Abaixo está uma lista de correções lançadas por diferentes fornecedores:

- Amazon – Lançadas correções para todas as regiões em 25 de junho de 2021

- Eltima – Correções lançadas em 6 de setembro de 2021

- Accops – Lançado correções em 5 de setembro de 2021 e notificou os clientes para atualizar. Além disso, lançou o utilitário para detectar endpoints vulneráveis em 4 de dezembro de 2021

- Mechdyne – Ainda não respondeu aos pesquisadores

- Amzetta – Lançado correções em 3 de setembro de 2021

- NoMachine – Lançado correções em 21 de outubro de 2021